Schon vor einem Jahr hatte ich das Konzept des Smarthome-WLANs neu entworfen. Immer wieder kam aber etwas dazwischen. 🙁

Wie das so ist, hier noch ein smartes Gerät, da noch eine smarte Lampe – es läppert sich mit der Zeit. Jetzt sind aber die beiden Fritzboxen endgültig an ihrer Leistungsfähigkeit angelangt. Immer wieder verschwanden einige Geräte einfach aus dem Netzwerk und der zwei Meter Luftlinie entfernte Firestick verlor die Verbindung zum WLAN. Die Google Assistants gönnen sich gerne zwei oder mehr Sekunden Gedenkpause bis zu einer Reaktion.

Mich nervte das nur, aber Frau war langsam echt angepisst. Und wenn im Smarthome der WAF nicht mehr stimmt, dann aber gute Nacht, Marie! 🙁

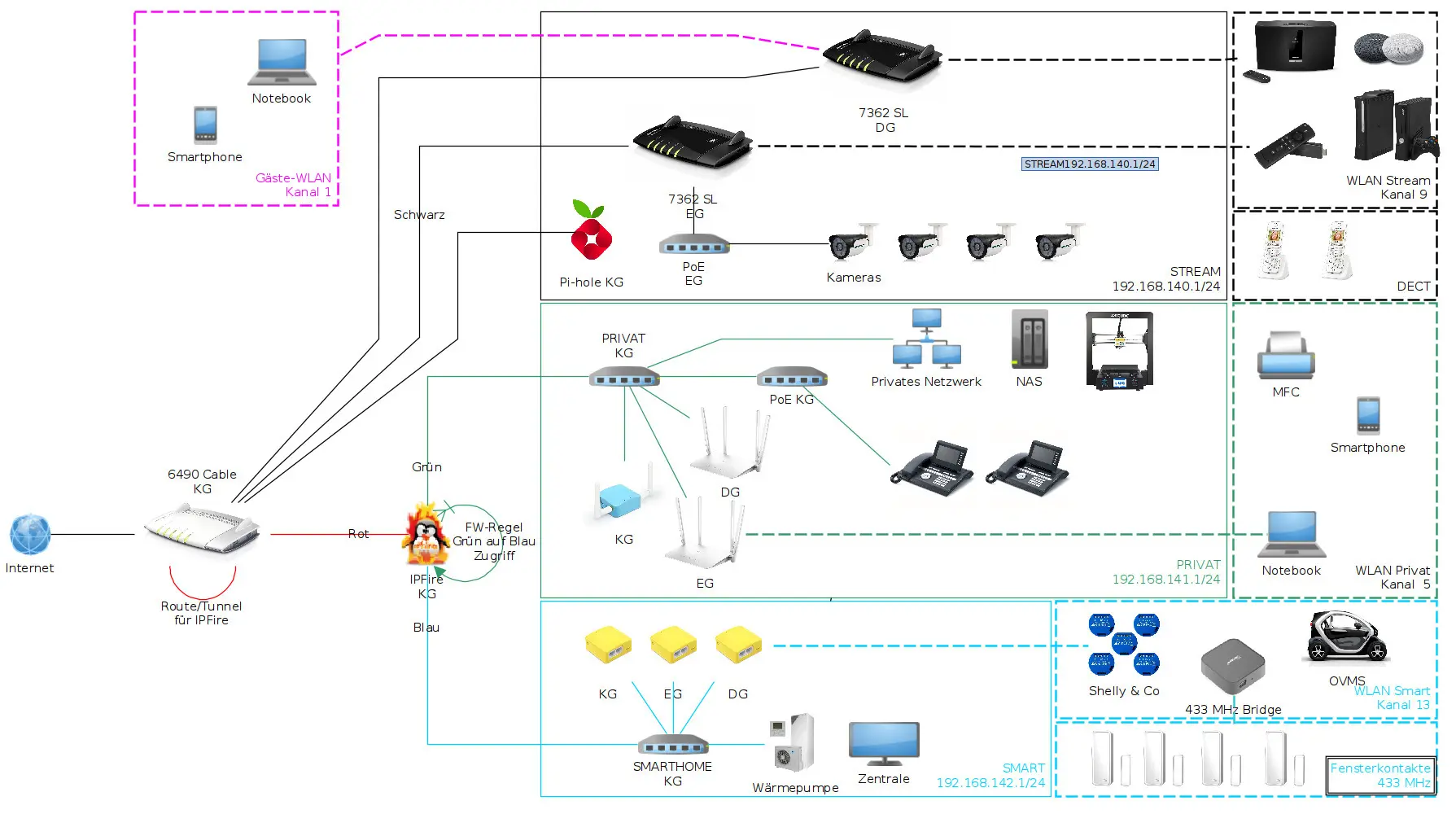

Mit yEd entwarf ich also ein neues Konzept. Sauberer und logischer getrennt. Zum Thema Sicherheit … ach, da fallen mir so viele Einfalltore ein, dass ich es am besten gleich lasse. Ob ich hier die IP-Ranges angebe oder peng – wer physikalisch in das Netz vordringen, oder die Fritz!Box überwinden kann, für den ist das Herausfinden einer IP-Range nicht mal eine Fingerübung.

Die 141 kommt von meinen früheren LAN-Partys, die hatte ich einfach auch privat übernommen. Ursprünglich war das die Range der Firma, in der Wildhurz, einer der Mitbegründer von NetZock, gearbeitet hatte, soweit ich mit erinnere. Das ist irgendwie dringeblieben bei mir. Tippt sich gut.

Inhalt:

Smarthome-Netzwerk

Die Farben der LAN sind eine Vorgabe des IP-Fire, die man nur durch Fummeln ändern kann. Ich werde den Teufel tun. Ich ändere ja nicht einmal den Desktop-Hintergrund bei meinen verschiedenen Betriebssystemen bis hin zum Handy. Schwarz und Magenta rühren schlicht daher, dass zwei Netzwerkkabel zufällig diese Farben hatten.

WLANs

Gast-WLAN

Benötigen wir ein Gäste-WLAN? Jein, hier auf dem hügeligen Land ist es mit 4G oder gar 5G nicht weit her. Wenn man nicht mal ordentlich telefonieren kann, ist auch die Datenübertragung bescheiden. Falls also mal ein Gast Internet benötigt, so hängt im Flur eben ein Bilderrahmen mit dem QR-Code.

Die Fritten sind nicht in der Lage, den User über die IP-Range des Gast-WLANs entscheiden zu lassen. Das bekommt also die übliche Fritten-Gast-189-Range. Verwendet wird Kanal 1 bei 2,4 GHz und Autokanal bei 5 GHz.

Stream-WLAN und -LAN

2,4 GHz: Kanal 1 für beide AP, geht bei der Fritz!Box nicht anders. Die sind hier immer gekoppelt.

5 GHz: Autokanal

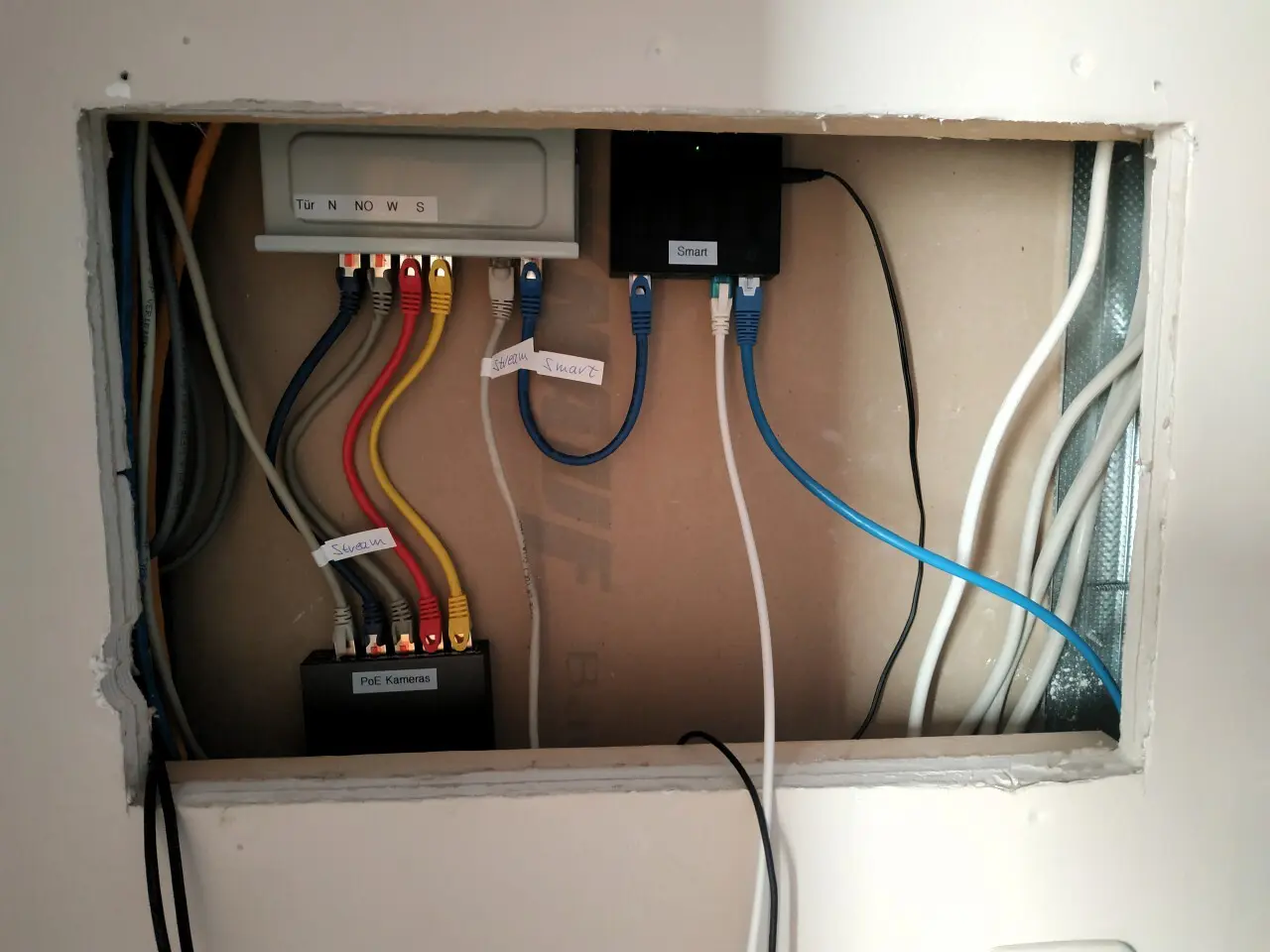

Hier kommt alles rein, was das WLAN belastet und das man nicht gerne im privaten Netzwerk haben möchte. Audio- und Video-Streaming-Devices, Konsolen und die PoE-Kameras. Letztere hängen an einem PoE-Switch in der Smartwand neben der Mesh-Slave-Fritte, die immerhin mit GBit an die Cable-Fritte im Keller angebunden ist.

Dies ist eine „Quasi-DMZ“. Im Prinzip immerhin so sicher wie ein übliches Zuhause mit einer Fritz!Box.

Hier findet sich aber auch der Pi-hole, der DNS-basierte Werbefilter. Die Range ist 140.

Privat-WLAN und -LAN

2,4 GHz: Kanal 5 im KG und DG, Kanal 9 im EG. Kanalbreite 20 MHz

5 GHz: Autokanal

Dieser Bereich hängt hinter einer Firewall. Das meiste läuft hier über LAN. Einzig mobile Geräte und Drucker sind via Wifi angebunden. Telefone, NAS und alles andere private.

Über LAN sind die APs im Keller, Erdgeschoss und dem Dachgeschoss angebunden. Die Range ist hier 141.

Smarthome-WLAN und -LAN

2,4 GHz: Kanal 13 für alle. Die Reichweite ist durch die kleinen Antennen ohnehin eher begrenzt.

5 GHz: Autokanal (verwendet aber kaum ein Smarthome-Gerät.

Über LAN werden auch hier die einzelnen APs in den Stockwerken angesprochen. Hier ist im WLAN kaum Traffic, das ist gut für die Latenz. Die Bridge für die Tür-/Fensterkontakte befindet sich hier ebenso wie der ZWave-Stick, der das Abus-Schloss steuert. Die Range ist 142.

DMZ

Ach, nur was für den Spieltrieb. Es lag noch eine Netzwerkkarte herum, die in die Firewall passte. Ob ich da jemals etwas wie Owncloud oder Mastodon installieren werde, weiß ich nicht. Aber ich könnte! 😉 Die Range wäre 143.

Kanäle im WLAN

Autokanal?

Eigentlich eine gute Sache, aber bei so (zu) vielen APs im Haus, würden die APs dauern, die Kanäle wechseln. Unzuverlässigkeit durch Störungen oder durch Kanalwechsel? Ach, das lassen wir dann doch lieber die APs der Nachbarn erledigen, die stehen werkseitig eh auf Autokanal.

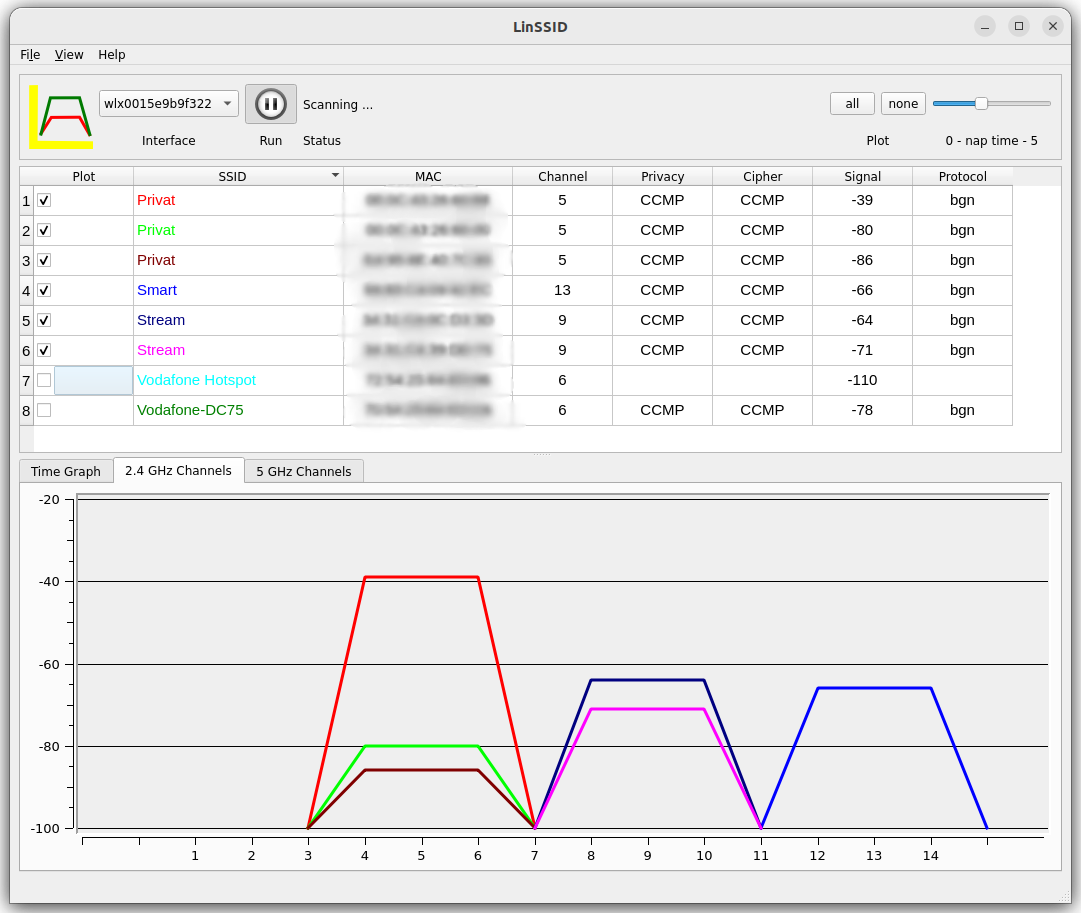

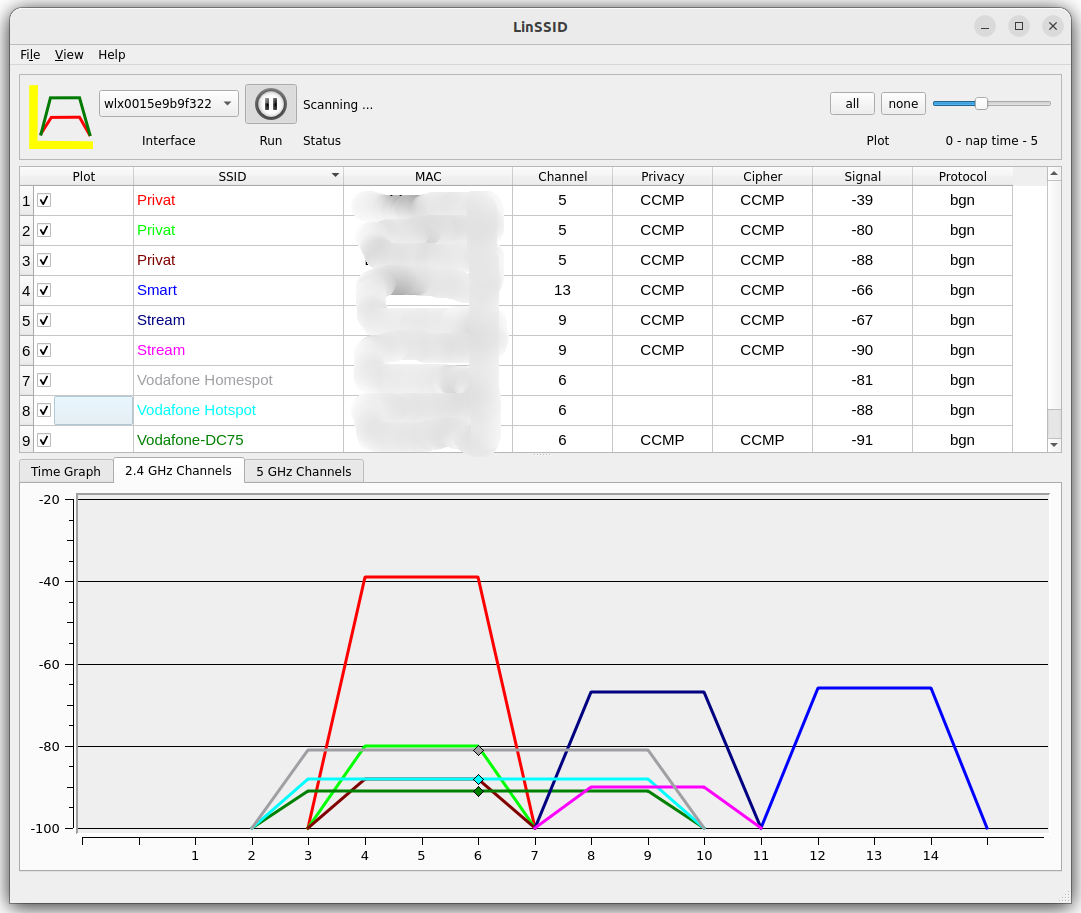

Meine WLANs

Das sind meine Wireless-Netze. Diese Diagramme wurden mit dem alten D-Link-WLAN-Stick entfernt, der zu Testzwecken in der Tastatur meines Rechners steckt. Die Empfangsleistung ist eher mäßig.

Den Kanal 1 hebe ich mir für ein Gäste-WLAN auf, das ich ad hoc aufspannen kann.

Hier sieht man deutlich, dass das Privat-WLAN APs mit guten Antennen hat. Okay, der rote AP ist ca. 50 cm von Rechner entfernt.

Der grüne AP steht im Wohnzimmer und der braune hängt im Keller an der Wand. Ein uralter GL.iNet MT300a. War ein gutes Gerät, das ich auch gerne unterwegs nutzte.

Schwarz und Magenta sind die Stream-APs. Zwei Fritz!Boxen 7362 SL. Die liegen ähnlich weit auseinander, weil mein Rechner ähnlich weit von beiden entfernt steht. Das Problem im Dachgeschoss war, dass die Fritte im Erdgeschoss einen Firestick hier oben verhungern ließ. Also musste eine Zweite her.

Zu guter Letzt, in Dunkelblau, ein AP des Smart-WLAN. Hier kommen drei MT-300N V2 zum Einsatz.

Interessant finde ich, dass meine damalige Wahl, die APs von Cudy zu kaufen, nicht verkehrt gewesen sein muss, denn mittlerweile bietet auch GL.iNet ein augenscheinlich baugleiches Gerät zu einem günstigeren Kurs an. Außer auf Fritz!OS setze ich nur auf OpenWRT. Die Geräte von Cudy und von GL.iNet kommen von Hause aus mit diesem Open Source-Betriebssystem für Router und Accesspoints.

Aber zum Punkt:

Die verschiedenen WLANs kommen sich nicht ins Gehege, die Kanäle sind getrennt, das ist gut.

Schlecht ist, dass auch gleichnamige AP auf dem gleichen Kanal sich gegenseitig stören.

Wir werden mit der Zeit schauen, ob wir auf einen der „Privat-Sender“ verzichten können/müssen. Am ehesten auf den im Keller, der aber den vorderen Außenbereich des Hauses mit WLAN versorgt. Der Empfang von mobilen Daten ist bei uns unterirdisch, daher richtete ich den ein.

Die Umgebung

Ja, super! *Sarkasmus*

Bei der Planung sendeten die Nachbarn nur auf Kanal 1. Gelegentlich wollen die uns aber ärgern und funken uns in das Privat-WLAN und in das Stream-WLAN hinein.

Dokumentation

Wichtig ist eine saubere, nachvollziehbare Dokumentation, welche auf Papier ausgedruckt wird. Eine Übersicht als Textdokument und eine Auflistung der Komponenten als Tabelle sind wichtig! Wenn ich vom Laster überfahren werde, dann muss mein Nachfolger wissen, was hier Masse ist.

In das Sheet trage ich nach und nach alle MAC-Adressen ein. Der DHCP-Server der Firewall vergibt feste Leases, dazu benötige ich die ohnehin.

Beschriftung

Alle Komponenten werden noch ordentlich beschriftet: Leitungen, Switche, Router und Accesspoints. Das muss alles auf den ersten Blick verständlich sein.

Leitungen, die in der Smartwand zusammenlaufen.

Patchfeld und zwei Switche in der Smartwand.

Accesspoints in der Smartwand

Umzug

Shelly

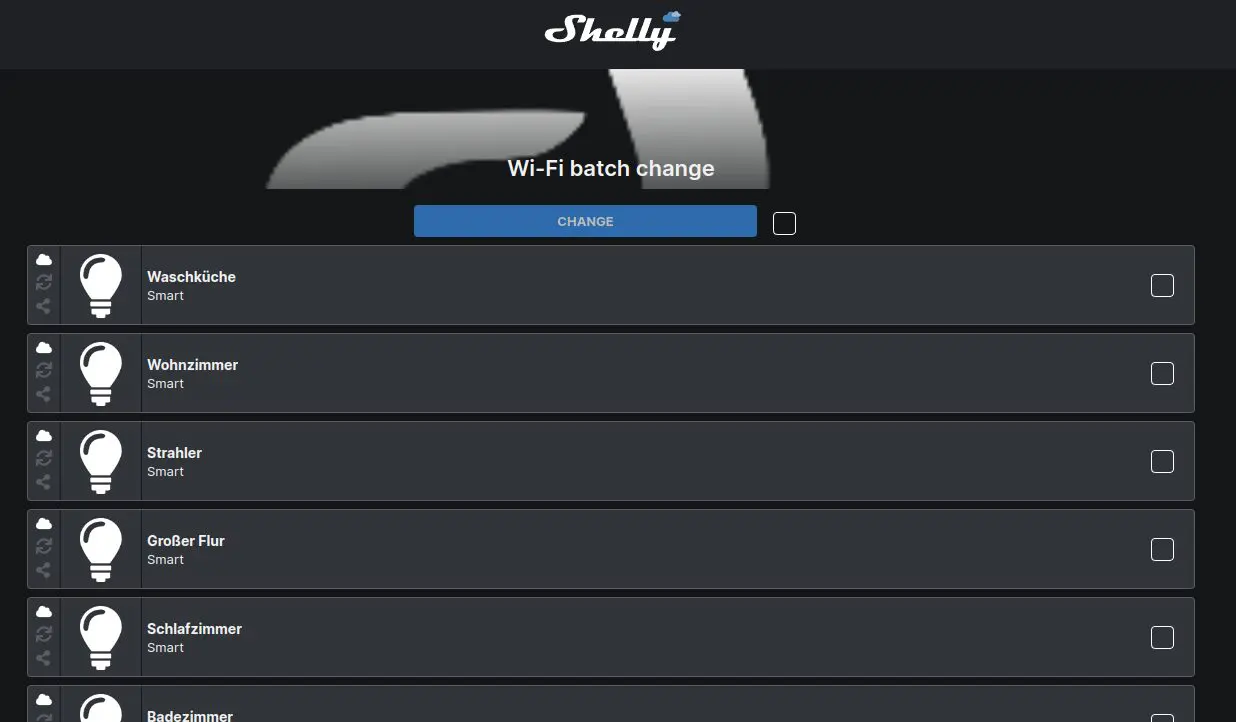

Die Shelly im Netzwerk sind leicht umzuziehen, sofern die Cloud bei den einzelnen Geräten auch aktiviert wurde. Über das Burgermenü erreicht man den Punkt „Wifi Batch Change“. Dort trug ich das WLAN „Smart“ und das lange, kryptische Passwort ein, markierte alle Geräte (36 Stück) und startete den Vorgang.

Zack! Alle Shelly sind innerhalb weniger Minuten automagisch im neuen Netzwerk. Saubere Sache. Einfacher geht es nicht.

Google Assistants

Ach, das ist nicht so schön, denn die App bietet keine Änderungen an den Netzwerkeinstellungen der einzelnen Geräte. Ärgerlich. Also habe ich das WLAN umbenannt, wodurch die Assistants mit aufgespannten APs in der Netzwerkumgebung erschienen. In der Google Home App erscheinen aber die herrenlosen Geräte als freundlicher Button: „7 Geräte hinzufügen“.

Leider funktioniert das nicht auf einen Schlag. Der Button ruft einen Assistant nach dem anderen auf und man muss ihn händisch wieder in das neue Netzwerk hieven. In diesem Fall das WLAN „Stream“. Dort wird er wieder seiner alten Funktion und dem Raum automatisch zugewiesen. Das ist etwas nervig, aber wenigstens kann man dabei sitzen bleiben. Aber nicht zu früh freuen, gleich gibt es Kilometergeld!

Tuya

Bei dieser Gelegenheit sollten wir uns überlegen, die LSC Smart Connect App zu deinstallieren und durch diese Apps zu ersetzen:

- Smart Life – Smart Living von Volcano (Android)

- Smart Life – Smart Living von Volcano (iOS)

Das ist die originale App, mit der man seine Geräte via der Tuya-Cloud lokal verwenden kann. Stark verkürzt gesagt. Die Daten werden den üblichen Gerüchten zum Trotz auch nicht in China, sondern in Europa gespeichert.

Das war es auch schon mit den erfreulichen Dingen, denn nun kommt es dicke! Macht schon mal Dehnübungen, denn nun laufen wir im Haus herum! Keine Chance, das WLAN für Tuya-Geräte nachträglich über die App zu ändern. Das ist nicht vorgesehen. Man muss ernsthaft jedes einzelne Gerät einzeln in den Pairing-Modus versetzen. Das dauert!

Dazu verbindet man das Telefon mit dem gewünschten Ziel-WLAN, in unserem Falle „Smart“, und löst einen Reset aus:

- Gerät zehnmal aus- und wieder einschalten

- Gerät für zehn Sekunden stromlos machen, wieder einstecken und Knopf für fünf Sekunden drücken

- Knopf am Gerät länger als zehn Sekunden gedrückt halten

Man lässt die App nach neuen Geräten suchen. Glücklicherweise ist es nicht so, dass man die Geräte komplett neu einrichten müsste, der Cloud sei dank, denn nach wenigen Sekunden wird das Gerät in der Geräteliste der App einfach an die erste Stelle gerückt. Alle Einstellungen blieben erhalten.

Wird ein Gerät nicht gefunden, so nimmt man beispielsweise aus der manuellen Auswahl eine Wifi-Steckdose. Die Geräte werden auch so automagisch korrekt erkannt.

Nur in der Google Home App muss man die neue App und die indessen erneut zugewiesenen Geräte den jeweiligen Räumen zuweisen.

VoIP-Telefone

Davon haben wir nur zwei. Die Änderungen laufen dann wie bei der Installation ab.

Fazit

Der Umzug ist so weit durchgeführt und bisher läuft alles tatsächlich viel besser als vorher.

Wenn noch IEEE 802.11b zum Einsatz kommt, sollte man einen größeren Kanalabstand als 20 MHz wählen, weil IEEE 802.11b Signale rund 22 MHz belegen. Wenn man Unterstützung für IEEE 802.11b abgeschaltet hat, was ratsam ist, falls man keine alten Geräte mehr hat, kann man im 2,4 GHz Band im Prinzip mit den Kanälen 1, 5, 9 und 13 in der EU leben, weil alles nach IEEE 802.11b auf OFDM basiert und nur rund 17 MHz (IEEE 802.11n) bis ca. 19 MHz (ab IEEE 802.11ax) belegt.

Trotzdem sollte man sich auch in der EU auf die Kanäle 1, 6 und 11 beschränken, weil Bluetooth Low Energy (BLE) die Bereiche zwischen diesen WLAN-Kanälen als Advertisement Kanäle verwendet. BLE macht erst mal kein Frequency Hopping. Daher ist man auch in der EU gut beraten, im 2,4 GHz Band sich letztlich auf die WLAN-Kanäle 1, 6 und 11 zu beschränken.

Weil jedes Jahr ca. eine Milliarde mehr Bluetooth als WLAN Geräte verkauft werden, ist BLE eigentlich überall. Man kann BLE nicht entkommen. Einfache BLE-Scan Apps auf dem Smartphone werden vielen, viele BLE Geräte nahezu überall wo Menschen sind aufdecken. Daher ist es besser, sich im 2,4 GHz Band auf die Kanäle 1, 6 und 11 zu beschränken.

Danke für Deine wirklich hervorragenden Ergänzungen! Ich war die letzten Wochen im Urlaub und hatte dort in einem AirBNB immer wieder Verbindungsabbrüche. Da mich das aber nicht weiter störte, habe ich mich nicht darum gekümmert. Als ich meine In-Ears und die Gear 360 verbinden wollte, musste ich durch eine lange, lange Liste mit BT-Geräten scrollen. Jetzt ergibt das einen Sinn. Danke noch einmal. Ich werde es bei Gelegenheit ergänzen.

Hallo Hessi,

da ich im Impressum und auch sonst nirgends eine Mailadresse finde (vmtl. grade wegen der Umgestaltung der Seite) versuche ich’s mal hier, paßt thematisch am ehesten.

Ich w e i s s, Du machst keine Beratung und keinen Support. Trotzdem bräuchte ich mal einen Denkanstoß, oder sagen wir mal ein Konzept. Das wäre mir auch finanziell was wert, wenn Du es machen möchtest.

Erstmal der „Use-case“ wie man neudeutsch sagt:

Ich habe eine Wallbox, genauer eine OpenWB. Die ist nicht online (Cloud oder so), hängt aber am LAN. Innendrin werkelt ein raspi, darauf läuft ein Webserver, und auf der Oberfläche gibt es einen Startknopf um den Ladevorgang zu starten. (Es hätte auch die Möglichkeit gegeben, ein Display an der Wallbox zu haben, zur Bedienung. Habe ich aber nicht bestellt) Das funktioniert einwandfrei. Ich habe auch eine PV Anlage, und die OpenWB kann PV-Laden. Ich habe nur kein e-Auto, die Nachbarn aber schon. Wohin also mit dem ganzen Strom, wenn die Sonne scheint? Die Idee ist: Die Nachbarn kommen per – getrenntem – WLAN auf die Wallbox, um sie selber einzuschalten, wenn sie laden möchten. Sie sollen aber keinen Zugriff auf mein internes Netz haben.

Ich denke jetzt in Richtung eines VLANs. Ich würde also 2 VLANs machen wollen, eins in dem die Wallbox und ein WLAN-AP (z. B. ne alte Fritte oder eins von Deinen schicken Teilen) drin ist, und eins in dem alle anderen Geräte drin sind. Vielleicht auch ein 3. für die Smart Home Geräte, hauptsächlich Shellys und Tasmota Geräte.

Mein Billig D-Link Switch kann auch VLAN – aber, soweit ich das verstanden habe ist es kein m a n a g e d L3 Switch, sondern nur ein „Smart (Billig) managed Switch. Und wenn ich es richtig verstanden habe, dann kann er eben kein selektives Routing zwischen den VLANs. Und eben jenes bräuchte ich ja m. E., damit ich aus meinem privaten Netz auch auf die Wallbox komme.

Jetzt wäre die Frage, die zumindest ich mir stelle: Wäre es besser auf einen echten managed L3 Switch aufzurüsten, oder sollte ich ein zusätzliches Gateway (z. B. ein raspi) einrichten ? Oder denke ich vielleicht völlig in die falsche Richtung ?

Würde mich freuen von Dir zu lesen.

Gerd

Hallo Gerd,

ja, das neue Theme zeigte plötzlich keine einzelnen Seiten (Artikel schon) und auch keine CSS-Änderungen mehr an. Habe eben gelesen, dass andere diese Probleme auch haben. Es gibt es viel Mist da draußen.

Ich habe IP-Fire am Start.

https://hessburg.de/diy-firewall-fuer-35-euro/

Das ist die billigste und übersichtlichste Lösung. Vor allem auch nicht-proprietär. Ein Backup erstelle ich auch immer, so dass ich bei einem Hard- oder Softwareversagen nicht wieder von vorn anfangen muss.

Meine Netzwerke sehen so aus:

https://hessburg.de/wp-content/uploads/2022/03/Netzwerk-neu-2022-1.jpg.webp

IPs sind in gewissen Ranges fest vergeben, andere, für neue Geräte, die ich testen muss, sind aber immer noch dynamisch.

Ich habe mir ein Sheet mit den Geräten erstellt:

Netzwerkname Stream DHCP Privat Feste IP MAC Smart Feste IP MAC

SSID Stream Privat Smart

IP-Bereich 192.168.140.0/24 192.168.141.0/24 192.168.142.0/24

Ja … ich habe gesehen, Du hast viele Artikel, die meine Fragestellung vmtl. irgendwie beantworten.

Aber Du weißt ja – Textverständnis ist so eine Sache 🙂

Aber kurz gesagt: Deine Firewall macht auch das Routing, sehe ich das richtig ?

Also wenn Du jetzt z. B. von Deinem Smartphone auf ein Shelly zugreifen willst ?

Daher brauchst Du keinen managed Switch – so einer könnte zwar routen, aber immer noch nicht firewallen ?

Ganz simpel: Aus Deinem privatem, „grünen“ Netzwerk hast Du Zugriff auf alle Geräte in den anderen Netzwerken – umgekehrt aber nicht!

Ja, das verhält sich wie mit dem Router, der Dich in das Internet bringt: Du hast Zugriff auf das Internet, aber das Internet hat keinen Zugriff auf Deine Geräte im LAN.

Nachteil: musst wissen, welche IP die Geräte haben. Denn auch Du hast dann beispielsweise mit einem Netzwerkscanner keinen Zugriff auf die Hostnamen und die MAC-Adressen der Geräte in den untergeordneten Netzwerken.

Das ist aber nicht schlimm, denn Du hast immer Vollzugriff auf Deinen IP-Fire und dort siehst Du jedes Gerät in allen Details.

De facto ist das alles kein Nachteil, denn die Geräte in den untergeordneten Netzwerken sind in der Regel in der Cloud oder werden von einer Smarthome-Zentrale in dem betreffendem Netzwerk gesteuert, denn irgendwie müssen die ja steuerbar sein.

Alles mit Cloudzugang ist bei uns in separaten physikalischen Netzwerken (LANs in denen WLAN-APs hängen). Man muss keine VLANs konfigurieren, denn wenn man noch eine Netzwerkkarte in die Firewall steckt, hat man eben noch ein physikalisch getrenntes Netzwerk.

Ich will das so, weil ich mal einen (nicht billigen!) Switch hatte, der einfach so seine VLAN-Konfiguration verlor. Folge: alle(!) Geräte waren plötzlich im Heimnetzwerk! Ganz übel! Deswegen nur noch physikalisch getrennte Netzwerke. Spinnt etwas in der Firewall, sind diese Netzwerke im Default eben plötzlich NICHT miteinander verbunden.

Neben der Firewall benötigt man dann natürlich noch für jedes LAN einen eigenen Switch und einen AP. Aber dafür muss man ja keine Unsummen ausgeben. 5er Switch kostet nen Zehner und ein AP auch nicht die Welt. Vor allem, weil man im Smarthome-WLAN mit WLAN5 ohnehin nichts anfangen kann.

Nenne mich altmodisch, aber für mich sind physikalisch getrennte Netzwerke einfach eine saubere Sache.

Tja, die Vorteile Deines Konzeptes gegenüber VLANs überzeugen mich schon. Sauber getrennte Netze. Aber meine bisherige Verkabelung sieht das so nicht vor. Und ich brauche extra Hardware für die Firewall, andere Switches und muss den Kram vor allem irgendwo verstauen.

Vielleicht muss ich auch einfach noch länger darüber nachdenken….

Ich hab jetzt gesehen, ich könnte den LAN4 Anschluß der Fritte ins WLAN-Gastnetz nehmen. Ich müßte dann vmtl. nur die OpenWB ans LAN4 anschließen, dann wäre mein Problem u. U. gelöst. Das scheitert aber auch daran, dass von der Fritte zum Switch nur ein LAN Kabel führt.

Eine blöde Anfängerfrage noch: Bei Deinem Konzept ist ja die FW in der Fritte aus, soweit ich es verstehe. Abgesehen davon, dass die Fritten-FW eine proprietäre ist, warum glaubst Du, dass IP-Fire besser firewallt als die Fritte ?