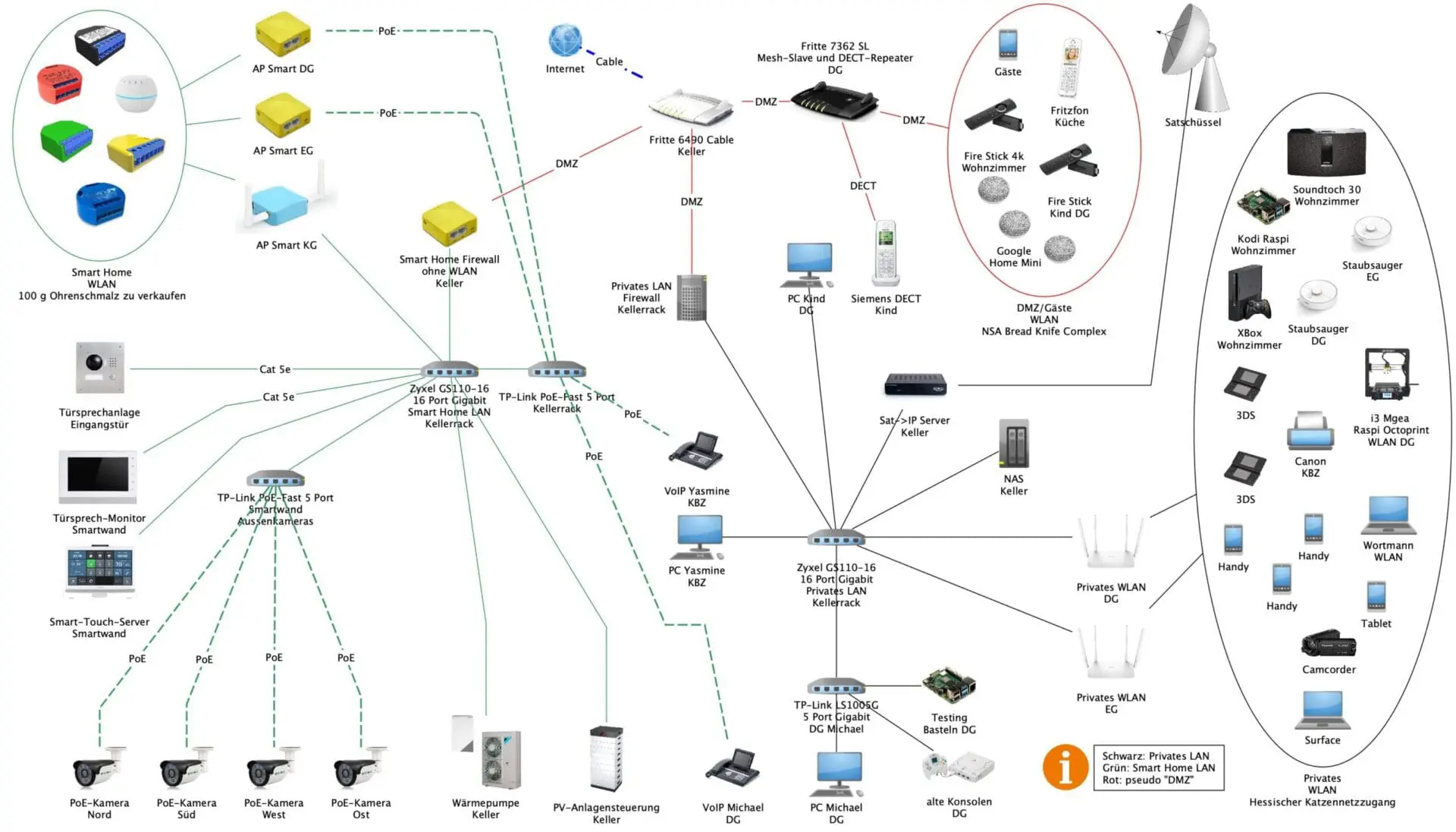

Erst mal ein Netzwerkdiagramm erstellt. Das ist jetzt kein „korrektes“, so wie man es eigentlich macht, aber es ist eines, das logisch ist. Ich glaube, ich bin mit der abschließenden Lösung recht glücklich. Es sind diese Artikel mit eingeflossen: Firewall, Netzwerksicherheit und Smart-WLAN.

Inhalt:

WPA3, DMZ und Sicherheit

Es gibt quasi eine… hmmm…. „DMZ“, da hängt die Kabel-Fritte und die olle 7362 SL drin (EoL, andere Firmware (Freetz, OpenWRT), ersetzen, oder so lassen?). Die ist ja durch die 6490-Firewall geschützt. Freetz setzt nur auf die letzte AVM-FW auf, gibt auch nicht mehr Sicherheit. OpenWRT auf der 7362 kann kein DECT. Mist. WPA3 wird das Ding eh nie können, aber WPA3 ist aktuell nur ein Addon, da die meisten Clients im Haus, das ohnehin nie beherrschen werden. Welche Firma ist daran interessiert, dass der Kunde das Gerät so lange wie möglich nutzt? Außerdem bockt es WPA3 auf der Fritte aktuell nicht, da es ein WPA2/WPA3-Mischmodus ist. Eigentlich sicherheitstechnisch betrachtet echt sinnfrei. Was hilft der Clientschutz, wenn das private LAN angreifbar ist?

Die DMZ ist natürlich durch die Cable-Fritte militarisiert. Ist ja auch so gewollt.

Beim EoL der 6490 Cable werde ich diese vermutlich in den Bridge-Modus setzen und als Modem verwenden, es sei denn, der dann aktuelle Nachfolger wird bezahlbar. 250 Euro für eine Fritz!Box halte ich für überzogen. Fritten sind schon echt geil, aber eigentlich sind sie irgendwie wie Apple-Produkte. Toll für das stresslose Arbeiten, man muss sich um nichts kümmern. Aber im Sicherheits- und Netzwerkbereich mag ich nun mal lieber Open Source. Einstellungssache.

Die Fritten sind über LAN-Mesh miteinander verbunden. Die 7362 kommt direkt in die 6490. Daran hängt alles, was ich nicht im privaten (W)LAN haben will: Gäste und die Assistenten. Die letzte Firmware für die 7362 SL war die 7.12, alle bisher folgenden Updates brachten nur mehr Features und nun mal WPA3. Ist mir aber im Gäste-WLAN total latte. Die Fritte ist im Mesh hinter der 6490 und dahinter kommt noch die Firewall. EoL heißt nicht zwingend, dass man die Fritte direkt entsorgen müsste.

WAN, VoIP und Firewall

Die Firewall habe ich schon besorgt, also… die Hardware zumindest. Irgendein Atom. Mal schauen, ob der mit unserem Kabelanschluss klarkommt. 100 MBit. Habe ihn drosseln lassen, weil wir nicht mehr benötigen und man sogar bei den OCHs damit in einem Vormittag in das Limit rennt. Die Firewall soll Inbound und Outbound regeln. Für die VoIP-Telefone muss ich ne Regel in der Firewall einrichten, da die Fritte die mit VoC verbindet.

Ebenso für die Pushmeldungen der Fritte in das LAN hinein (Callmonitor, z.B.).

Mal sehen, ob die Smarthome-Geräte in die Cloud kommen, aber für die Sprachsteuerung ist das aktuell leider unerlässlich. Es gibt schlicht keine guten freien und cloudlosen Spracherkennungssysteme, bzw. steckt das alles noch in den Kinderschuhen.

Vielleicht wäre auch ein natives Smart-LAN sinnvoll? Mit einem GL.inet MT300N V2 mit deaktivierten WLAN als Firewall? Dafür reicht die Rechenleistung ja noch aus. Wäre ja nur für den eventuellen Connect zur Shelly- und Xiaomi-Cloud, solange ich noch keinen lokalen Sprachassistenten gefunden habe (oder den mal irgendjemand entwickelt). Wäre eine Cloud-Connectivität wirklich so tragisch? Würden die Hersteller-Clouds gehackt werden, dann hätten jemand Zugriff auf die Lampen und den Staubsauger und könnte sie steuern. Schlimm genug. Vorteil: Ich kann die Firewall manuell ausschalten, dann geht z.B. in unserer Abwesenheit nichts mehr. Aber dann auch kein Fernzugriff, den ich eigentlich eh nie wollte. Hmmm… Ja, ich denke, das ist okay. Ich ordere noch einen Mango als Firewall.

Privates WLAN

Das private WLAN werde ich mit zwei Cudy AC1200 (WR1300) realisieren, da diese bereits vom Werk aus OpenWRT haben. 4x Gigabit-LAN, also kann ich das Ding auch als Switch im Wohnzimmer oder im Arbeitszimmer verwenden.

Smarthome-WLAN

Die Shellys sollen nicht das normale WLAN lahmlegen, deswegen eigene APs in jedem Stockwerk. Die Fritte ist mit so vielen Clients völlig überfordert.

Auf die GLi.net-APs kommt OpenWRT drauf Paketfilter, damit die Geräte nicht in das private LAN kommen.

Das Smarthome wird durch den astamtischen MSI Streichelrechner mit AMD CPU-Imitat („Elan“) gesteuert. Das Ding hat 12 GB RAM und eine 120 GB SSD. IOBroker läuft da in einem Docker-Container unter Windows. Ja, Windows. Unter Ubuntu gibt es einige Problemchen, auf die Bildschirmtastatur zu wechseln, die ich nie in den Griff bekam. Das Gerät ist sehr stromsparend und durch die Speichererweiterung auch erstaunlich performant.

Wie verbinde ich die APs?

Ich werde auch im privaten WLAN wieder ein Mesh probieren, auch wenn z.B. das Surface massive Probleme damit hat und immer zielgerichtet das schwächste Signal benutzt. Windows ist ein echter pain in the ass!

Und das Smart-WLAN? Ein Mesh über LAN? Soll ja mit OpenWRT funzen, aber ob die APs das auch packen? Einfach die gleiche SSID auf allen Geräten? Neee, die Shellys sind stur und bleiben bei ihren APs mit der unique MAC.

Drei WLANs (Smart-KG, Smart-EG, Smart-DG)? Warum nicht? Ist logischer. Bandbreite? Ist total egal, da rauschen keine Daten durch das Smart-WLAN. Problem: Ich muss mich in jedes WLAN einzeln einloggen, um die Shellys zu konfigurieren. Abgelehnt.

Die Trennung vom privaten LAN werde ich über eine Port- und/oder Adressen-Whitelist realisieren. Eigene IP-Range auch für die Smart-APs auf der Firewall, quasi ein VLAN. Die Shellys brauchen erstmal nur Port 80 für die Webends. Mal sehen, ob ich die Shellys in die Cloud hänge. Kann die Geräte ja monitoren und sehen, ob da was nicht autorisiertes über das WLAN stattfindet. Der Zugriff über das Internet ist ja eh durch die Firewall gesichert.

IP-Kameras

Letztlich hängt das Smarthome inklusive Kameras im privaten LAN. Das ist einfach praktikabler mit den Videokameras (die auch auf die Handys und den Monitor der Türsprechanlage senden sollen, welcher auch einen eingebauten Rekorder (NVR) hat) und der Konfiguration der Geräte. Internetzugriff bekommen die nicht. Zugriff im Urlaub realisiere ich über einen DynDNS-Dienst verschlüsselt auf das LAN.

NAS

Das NAS wird mit OMV laufen und sowohl die Medien (Filme, Musik, Bilder), ein Share und die Homelaufwerke über SMB anbieten. Eine Timemaschine wird ebenfalls implementiert. Sonst nix! Vielleicht noch ein JDo? Ich habe schon in der Vergangenheit viel experimentiert mit Multicast-Protokollen und sogar mit einem Plex-Server. Das ist alles einfach nur kacke und raubt einem den letzten Nerv. Klar, auch Samba ist manchmal zum Haareraufen, wenn man z.B. macOS mit einem Raspi-Kodi verbinden will und das OOTB halt nicht funzt. Kein Zugriff oder die Namensauflösung, bzw. die Suche im Netzwerk funktioniert nicht. SMB Ver 3.0 ist dann meistens die Lösung. Ist in Libre ELEC nicht voreingestellt. Jo. Klar.

Auch dieses NAS wird wieder ein auf ca. 1 GHz runtergetakteter C2D oder alter i3 sein, dessen Board über mindestens sechs SATA-Port verfügt. Ordentlich 3,5″ Einschübe muss das Gehäuse haben und da kommen dann fast wahllos HDDs mit 3, 4 oder 5 TB rein. Da ist im Moment das Preis/Leistungsverhältnis immer noch am besten, wenn die im Angebot sind. Aber 8 TB sind fett im Kommen. Für die Spielfilme kann es ruhig eine SMR-HDD sein. Für Filme reichen Datengräber. Share, Home und Timemaschine müssen aber „alte“ CMR-HDDs sein. Bunt müssen die Laufwerke nicht sein, das ist im privaten Umfeld Schwachsinn, den die Leute mit der Computerbild unter dem Arm aber hartnäckig verteidigen.

10″-Rack

Vom 16-Port Zyxel werden 15 Ports belegt sein. Mist, das hatte ich nicht kommen sehen. Aber… passt schon. Vielleicht gibt es auch 24 Port 10″-Switche? –> Nein! Oder es kommt halt noch ein Switch rein, auch wenn der Zyxel GS1100-16 keinen Uplinkport hat.

Not-Aus

Ich glaube, ich möchte mir einen Killswitch für das Netzwerk bauen. Einen am Rechner, rein mechanisch mit einem großen Pilzschalter zum Draufschlagen und einen elektrischen am Hausübergabepunkt. Letzteren rein über Funk, ohne SmartHome. Eine Schaltsteckdose schaltet schlicht den Hausübergabepunkt ab. Warum? Weil ich schon öfter panisch das Netzwerkkabel aus dem Rechner ziehen musste. Ich bastele halt gerne. Durch manche Mods kann man sich einen Ban holen, wenn man dummerweise glaubt, man sei noch offline.

Ja, naja… bei den heutigen Datenübertragungsraten und der Vorratsdatenspeicherung ist das ja eigentlich sinnfrei. Aber ich will halt so einen Not-Aus-Schalter auf dem Schreibtisch haben. Einmal wie Elliot Alderson fühlen. Cool.

Wir hatten uns schon zu C64-Zeiten überlegt, wie man eine komplette Diskettenbox mit einem Magnetfeld auf einen Schlag löschen könnte. 😀

Was soll die Paranoia mit Firewall und getrennten Netzwerken?

Nun, so ein SmartHome-Device ist doch in der Regel ein kompletter Rechner. Mit allem Drum und Dran! CPU, RAM, Netzwerk, Sensoren und Aktoren. Er agiert wie ein Server und bietet auch Services an. Einen Webserver mindestens. Auch einen Telnet-Zugang haben die meisten der Geräte. Auch wenn viele sich leicht auf OpenSource-Firmwares flashen lassen – die „guten“ Geräte, die nicht von den „namhaften“ Herstellern kommen, die die Kunden durch implementierte Inkompatibilität binden wollen – so sind die für Otto Normaluser doch alles Blackboxes. Die kauft man nicht von den Herstellern, denen man vertraut, sondern von denen, denen man am wenigsten misstraut. Okay, Otto Normaluser kauft nach Preis und einfacher Bedienung. Oder das Zeug, das der Nachbar schon hat. Oder Ikea, oder Aldi. Naja, sollen sie machen.

Ist es klar geworden, dass normale Menschen (auch ich als Ex-ITler) den Geräten nicht hinter das Gehäuse schauen können? Will man Geräte mit Backdoors wirklich in seinem privaten LAN haben? Eher nicht.

Aber… wo ziehe ich jetzt die Grenze?!

Ist ein Shelly ein Einfallstor?

Oder erst die Billiganbieter wie LSC?

Google Nest – ab ins Gastnetz! Logisch!

Aber darf ich meinem Amazon-Firestick wirklich mehr vertrauen?

Oder dem smarten Fernseher?

Was ist mit der Spielkonsole?

Oder dem billigen Handy der Kinder?

Kompromittiert die Cam aus China andere Geräte oder gehe ich das Risiko ein, dass die Cam aus der DMZ unkontrolliert Bilder nach irgendwo sendet?

Kann ich einem Rechner mit macOS oder Linux mehr vertrauen als der Windows-Büchse?

Das sind auch alles Blackboxen – zumindest für den o.a. Otto Normaluser. Soll ich die IP-Kameras also in die DMZ hängen? Oder in ein Smarthome-LAN?

Ich bin zwar ITler, aber kein Sicherheitsexperte.

Fazit

So sollte unser Netzwerk preiswert, übersichtlich, wartungsarm, ausfallsicher, systemsicher und halbwegs performant sein.

Hoffe ich jedenfalls. 😀

Selbst mit Dokumentation sollte meine Frau aber beten, dass ich nicht vom Laster überfahren werde, wenn das alles am Ende eingerichtet ist.

Update 15.11.2020:

Ach, ich habe den Netzwerkplan neu überdacht. Das oben ist jetzt die aktuelle Version.

Die Änderungen liegen auf der Hand. Nachteil: ONVIF-Meldungen muss ich in der FW auf einen Rechner im privaten LAN weiterleiten, oder auf der FW einen Dienst dazu einrichten? Vielleicht auch Wake-On-LAN für das NAS und da den Server drauf? Wäre sicherer. Könnte aber eben auch einen Videodatenverlust bedeuten, bis das NAS wieder aufgewacht ist?