Inhalt: [-]

Hier zeige ich Euch, wie Ihr eine DIY-Firewall für 35 Euro aufbaut, installiert und Euren Router und das/die Netzwerk(e) dafür konfiguriert.

Wer einmal erlebt hat, wie viele Angriffsversuche pro Sekunde auf einen normalen Internetanschluss eines Haushalts einprasseln, wenn dieser eine statische Adresse über DynDNS oder durch den Provider hat, der diskutiert nicht mehr über Sinn oder Unsinn, sowie den Stromverbrauch einer Hardware-Firewall. Wer im Homeoffice arbeitet, möchte nicht, dass über seinen Anschluss in das Firmennetzwerk eingedrungen werden kann. Man kann insbesondere den eigenen Arbeitsrechner hinter die Firewall stellen, die Rechner der Kinder und deren Spielkonsolen aber außen vor lassen.

Weitere Gedanken zur Netzwerksicherheit habe ich auch schon notiert.

Zielgruppen

Für wen ist das nichts?

Für den normalen Vater-Mutter-Kind-Haushalt, der vielleicht ein paar Lampen und Steckdosen an der Fritte hängen hat, ist eine Fritz!Box ideal. Das sind wirklich gute Geräte, die Ihr Geld alle Male wert sind und mit denen sich jeder auskennt. Auch die Sicherheit sucht ihresgleichen.

Selbst alte Fritten wie die 7362 SL bekommen noch Sicherheits-Updates und manchmal sogar Funktionsupdates – auch nach dem Supportende. Android-User freuen sich schon, wenn deren 600-Euro-Handy nach sechs Monaten noch ein Sicherheitsupdate bekommt (was sich aber mit Android 13 verbessern soll).

Wer also mehr Geld als Zeit hat, kann hier aufhören zu lesen.

Für wen ist das etwas?

Jeder, dessen Router keine Updates mehr bekommt, der viele Geräte im Netzwerk hat, die die Performance des Routers bereits beeinträchtigen und der sein Smarthome sauber vom privaten Netzwerk trennen will. Die Einrichtung ist tatsächlich sehr einfach. Mit einer Fritz!Box als Router benötigt man keinen (sowieso entfallenen) Bridgemode, sondern nutzt eine extrem einfach einzurichtende IPv4- und/oder IPv6-Route. Der Stromverbrauch der FritzBox wird dadurch sogar sinken.

IPFIre dient auch als Router in Eurem Netzwerk. Ihr wollt nicht, dass die Kinder und ihre Freunde Zugriff auf Euren Rechner erhalten? Ihr habt ein dummes Gefühl mit dem Google Assistant? Dann ist IPFire mit drei Netzwerkkarten genau Euer Ding!

Eine günstige DIY-Hardware-Firewall mit einem etwas besserem Intel Aton-Prozessor oder einer AMD APU ist der in der Fritz!Box überlegen, wenn sie im Smarthome viele Geräte verwalten muss. Euer Internetanschluss wird nicht wiederzuerkennen sein. Webseiten sind gewissermaßen sofort da, wenn man sie aufruft.

Kostenersparnis?

Ja, klar! Zwar ist der Stromverbrauch ein klein wenig höher, aber man spart man langfristig enorme Kosten, die das mehr als wettmachen:

Der alte Router tut es noch, er wird nun nicht mehr vom Hersteller aktualisiert?

Das eingebaute WLAN ist zu langsam?

Ein Ersatz kostet über 200 Euro?

Na dann benutze doch IPFire mit einer aktuellen WLAN-Karte! Das ist um Größenordnungen billiger und flexibler, denn Du kannst die WLAN-Karten jederzeit durch bessere ersetzen. Im Router wird das WLAN dann deaktiviert, das spart wieder Strom.

Wer kann das installieren?

Jeder, der weiß, was eine IP-Adresse ist, wie ein Netzwerk grob aufgebaut ist und der eine Maus bedienen kann.

Grundlagen

Vertrauen

Wer ein Smarthome betreibt, möchte nicht, dass die Smarthome-Geräte im privaten Netzwerk hängen. Geräte von Google und Amazon werden zwar monetär günstig angeboten, werden aber in der Realität mit persönlichen Daten bezahlt. Es ist eine Sache des Vertrauens in die Hersteller.

Vertraut jemand noch Kasperski-Produkten nach dem Einmarsch der Kremel-Truppen in die Ukraine? Wohl nur AfD- und Die-Linken-Wähler, die, die nichts zu verbergen haben.

Firewall ist ein Konzept

Ja, richtig, eine Firewall kann man nicht auf dem System installieren, die es schützen soll. Sogenannte Personal-Firewalls sind i. d. R. sinnfrei, aber auch im Zweifel besser als nichts. Würde aber ein nicht ganz auf den neuesten Stand aktualisierter Windows-Rechner direkt an einem Modem hängen, also ohne Router als natürliche Firewall dazwischen, so wäre es eine Frage von Minuten, bis er gehackt würde.

Eine Firewall wird Euer System nicht schützen können, wenn Ihr weiterhin auf alles klickt, was Euch per Mail, Messenger oder den sozialen Medien gesendet wird. Eine Firewall kann nicht die Gehirnfunktion des Users ersetzen. Sie ist kein Babysitter für die sogenannten Digital Natives, die viel zu oft einfach nur kritiklose Konsumenten sind, die sich schon von den Influencern jeden Scheiß verkaufen lassen. Für die ist ein Smartphone nur eine Blackbox. Lasst Euch doch von einem Digital Native erklären, wie eine Netzwerkkarte auf Hardwareebene funktioniert, oder was das OSI-Referenzsystem ist. Der hat davon keinerlei Ahnung, der weiß nicht, was passiert, wenn er auf etwas klickt.

Deshalb gehen vielen „Experten“ (die mit dem Halbwissen) durch die Decke, wenn jemand sagt, er habe eine Firewall, die ihn schützt.

Firewall ist ein Baustein

Eine Hardware-Firewall, sei sie im Router eingebaut oder ein eigener Rechner, ist also kein Allheilmittel. Sie ist Teil eines Konzepts. Dazu zählen auch sicherere Betriebssysteme, Netzwerkgeräte, die auf dem neuesten Stand aktualisiert wurden und vor allem gesunder Menschenverstand.

Immer wieder hört man von Windows-Fanboys, dass macOS und Linux nicht sicherer seien, sondern nur nicht so weitverbreitet wären, dass sich das Hacken nicht lohnen würde. Das ist natürlich Unsinn, denn beide Systeme sind vom Grundkonzept wesentlich sicherer. Ohne Linux-Rechner gäbe es kein Internet. Niemand bei klarem Verstand setzt einen Windows-Rechner direkt im Internet als Webserver ein – was nicht bedeutet, dass so etwas nicht angeboten werden würde. Nur möchte ich nicht in der Haut des Verantwortlichen stecken.

Modularität vs Wartungsfähigkeit

Wie modular darf ein Konzept sein? Wie viel Arbeit darf Sicherheit machen? Windows-User sind es gewohnt, sich mehr um das überkomplizierte Betriebssystem kümmern zu müssen (weil MS mit Kompliziertheit Kundenbindung betreibt), die haben schnell den Kanal voll davon, sich um weitere Gerätschaften zu kümmern.

Aber auch ich mag es nicht, wenn Systeme um Aufmerksamkeit betteln. Das soll nach Möglichkeit sauber laufen und sich nur(!) im Problemfall von allein melden. Bei auftretenden Problemen will ich nicht lange eine Fehlersuche betreiben. Das macht man auch im professionellen Umfeld nicht, liebe Registry-Hacker und Windows-Optimierer. Das Gefrickel zahlt einem kein Kunde. Zeit ist Arbeitszeit, Arbeitszeit ist Geld. Ganz einfach.

Trotzdem habe ich einen zusätzlichen Pi-hole und ein NAS im Netzwerk am Start. Ja, das könnte man alles auf diese Hardware-Firewall packen (den Pi-hole schlicht als DNS-Filter). Aber am Ende würde das den Stromverbrauch und den Wartungsaufwand sogar erhöhen. Ein Gerät, das alles gleichzeitig anbietet, muss leistungsfähiger sein und auch noch den ganzen Tag rund um die Uhr laufen. Das NAS wird nur bei Bedarf durch einen Netzwerkzugriff aufgeweckt. Zudem bin ich ein Freund davon, dass auf einer Firewall keine anderen Dienste laufen, die potenzielle Sicherheitslücken darstellen und im Zweifel die Performance beeinträchtigen.

Unser Konzept

Das WLAN in unserem Router mit DSL- oder Kabel-Modem muss natürlich deaktiviert werden und es darf auch kein anderes Gerät mehr an dem eingebauten Switch des Routers angeschlossen sein. Alle Geräte, die auf diese Weisen mit dem Router verbunden bleiben, sind nicht durch unsere Firewall geschützt.

Wollen wir ein WLAN haben, benötigen wir eine WLAN-Karte für die Firewall oder einen einfachen Accesspoint, der an unseren Switch angeschlossen wird, der am grünen Port der Firewall hängt.

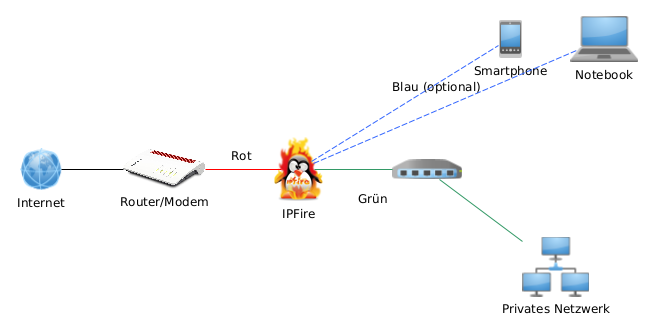

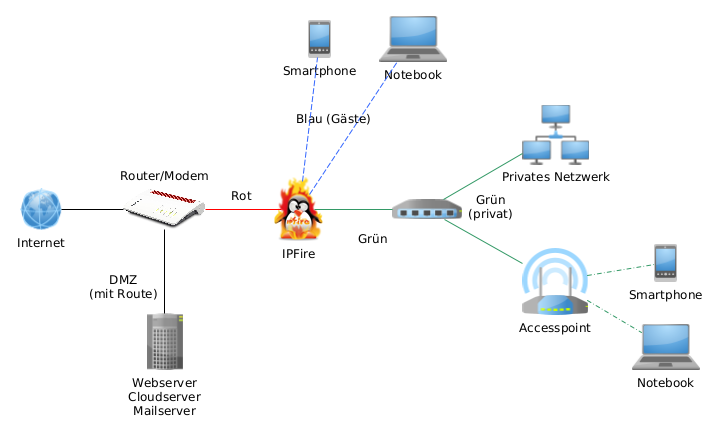

Konzept 1

Im IPFire ist eine WLAN-Karte. Er fungiert als Accesspoint (Addon!). Steht der Rechner aber zum Beispiel im Keller, benötigen wir Konzept 2:

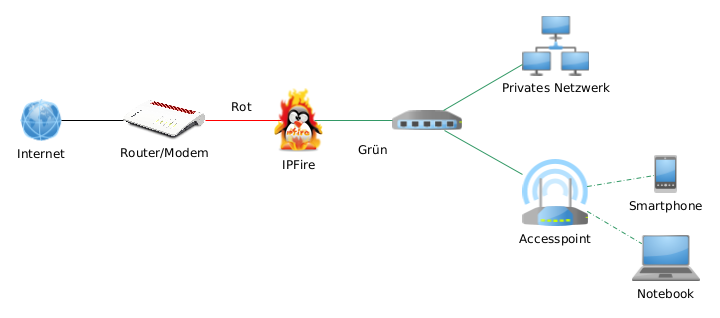

Konzept 2

An unserem Switch hängt ein Accesspoint. Wie man den einrichtet, habe ich hier erklärt.

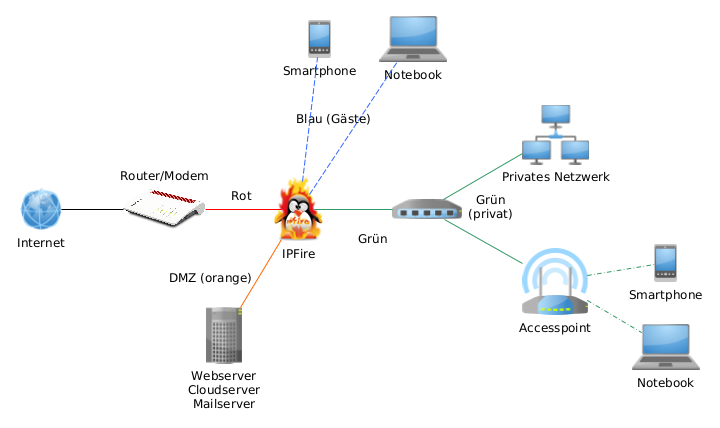

Konzept 3

Im IP-Fire ist eine WLAN-Karte (oder eine Netzwerkkarte, die einen Accesspoint verbindet) und ich habe gleich noch eine DMZ mit Servern eingezeichnet.

Hängt die DMZ am Router, wodurch man sich eine Netzwerkkarte spart, muss allerdings eine Route zum Server im Router eingetragen werden.

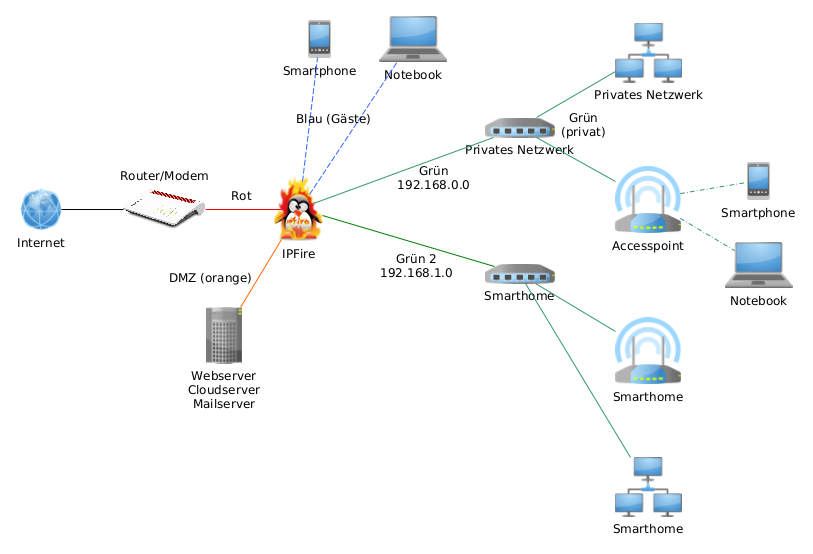

Konzept 4: Smarthome

Auch das ist denkbar: privates LAN und Smarthome sind getrennt. Allerdings ist diese Konfiguration leider nicht trivial umzusetzen.

Alternativ könnte man aber auf das blaue Netz als Gäste-Netz verzichten und es als Smarthome-Netz benutzen.

Hier haben wir das maximal Mögliche bei minimalem Aufwand. Vier Netzwerkzonen:

- Privat

- Smarthome

- Gäste WLAN

- DMZ

Die DMZ könnte man auch einfach mit dem Router/Modem realisieren, dann benötigt man keine weitere Netzwerkkarte im IPFire-Rechner.

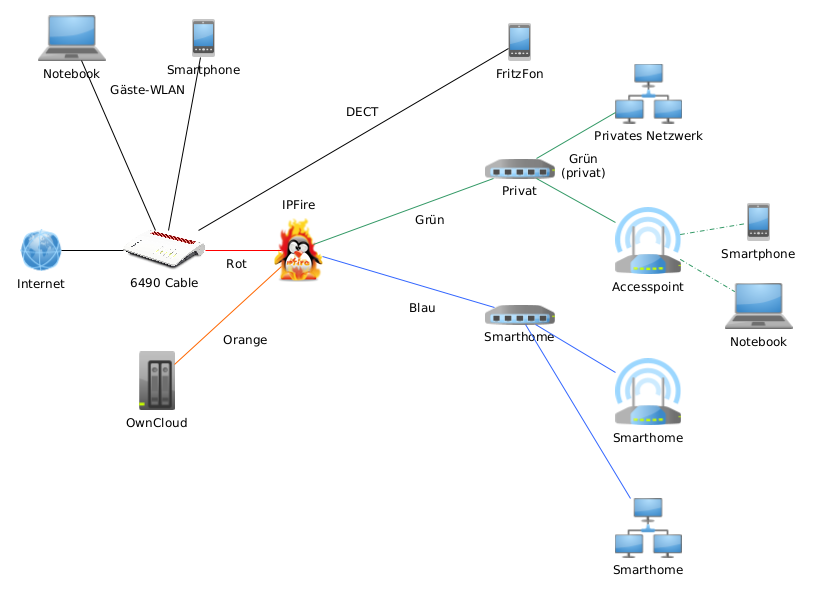

Konzept 5: Homeoffice

Man betrachtet auch das eigene LAN als potenzielle Gefahrenquelle? Na dann! :-)

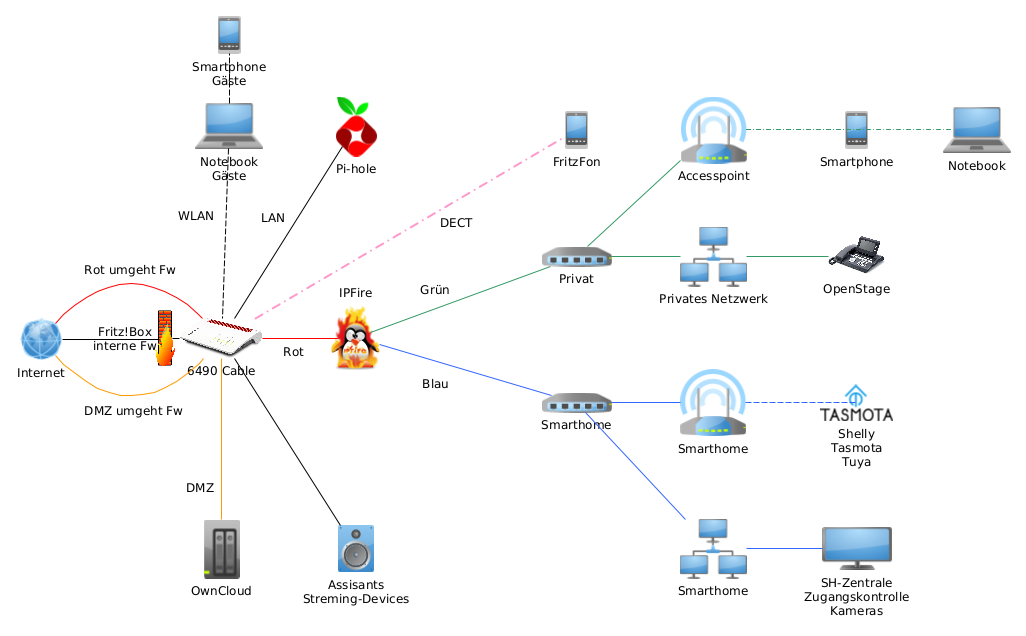

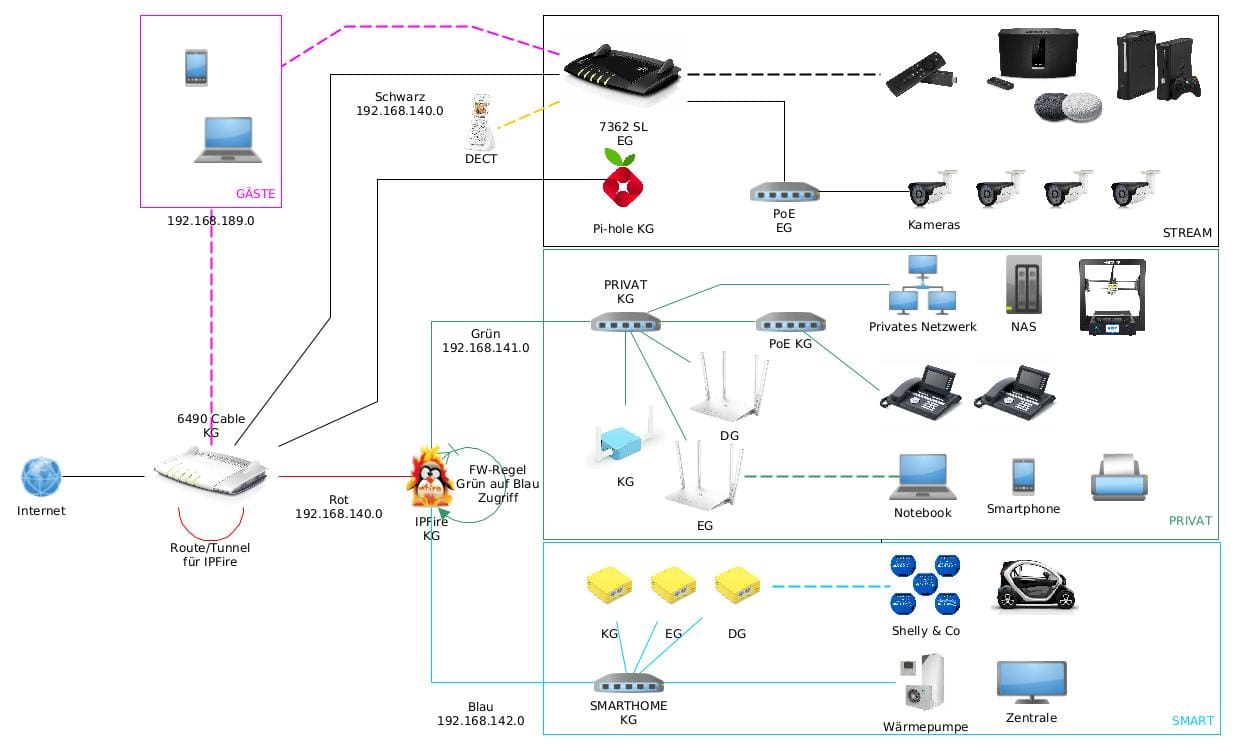

Mein Konzept

Das ist – stark vereinfacht und entvölkert – mein aktuelles Konzept.

Oder etwas übersichtlicher dargestellt:

Korrekt, das sind ganze vier Netzwerke.

- Smart

- Privat

- Stream

- Gast

- „Gast“ hat keinerlei Zugriff untereinander und auch auf keines der anderen Netze. Gäste dürfen nur in das Internet. Sie sind durch die Firewall der Fritz!Box geschützt.

- „Stream“. Hier sind alle Assistenten, Konsolen und die Außenkameras. Alles was streamt. Das beherrschen die Fritz!Boxen gut und das entlastet „Smart“ oder „Privat“. Auf dieses Netzwerk haben „Privat“ und „Smart“ Zugriff.

- „Privat“ hat über eine Firewallregel Zugriff auf „Smart“. Kein anderes Netzwerk hat aber Zugriff auf „Privat“.

- „Smart“ hat Zugriff auf das Internet und alle Geräte in „Stream“.

Richtig, IPFire dient mir als Router im lokalen Netzwerk.

Ist das Webend des Routers noch erreichbar?

Ja. Ganz normal unter seiner alten IP-Adresse. Alles, was hinten der Firewall steht, ist noch erreichbar – nur umgekehrt nicht. Man kann auf Rechner in der DMZ und dem Gäste-WLAN zugreifen, aber diese können sich nicht mit dem privaten und dem smarten Netzwerk verbinden.

Welche Firewall-Software?

Nun, da hat jeder seine Präferenzen. Ich für meinen Teil mag es übersichtlich und schlicht. Leistungsfähig, mit geringen Hardwareanforderungen und damit geringem Stromverbrauch. Wir reden hier von einer kleinen Firewall für SOHO-Ansprüche und nicht von einer für ein Rechenzentrum. Die soll nicht viel Strom verbrauchen, in der Anschaffung günstig sein und auch für Laien (die mit den Computerzeitschriften im Abonnement) zu konfigurieren sein. Direkt nach der Installation soll ein solider Grundschutz gegeben sein. Die Dokumentation muss ebenso umfangreich, wie schlicht gehalten sein. Sie darf keine Blackbox darstellen und sollte keine proprietäre Software enthalten.

Meine Wahl ist schlicht IPFire, weil ich vom IPCop komme und diesen schon wegen seiner Übersichtlichkeit und Schlichtheit mochte.

Dokumentation?

Die ist hervorragend, kurz und bündig: IPFire-Wiki.

Hardwarevoraussetzungen

Die Hardwareanforderungen von IPFire sind ein Witz in heutigen Zeiten: x86 (x64/amd64, ab 1 GHz) oder ein ARM-SoC reichen ihm schon aus. Ab Raspberry Pi 3b packt er es auch einen 100 MBit-Internet-Anschluss zu bedienen.

Ich empfehle, je nach Geschwindigkeit und Auslastung des Anschlusses einen Rechner mit einem Dualcore-Atom (o.ä.), zwei Gigabyte RAM und einer SSD mit mindestens 4 GB Speicherkapazität.

Geeignete Mini-PCs

Gut, preiswert und sparsam sind gebrauchte Mini-PCs mit folgenden CPUs:

CPU

Generell kann man alles ab Atom Dual Core und ab AMD G-Series benutzen. Ich persönlich würde darauf achten, dass die CPU keine TDP über 15 Watt hat.

Rechner

Rechner mit Intel-CPU starten bei ca. 50 Euro, die mit einem AMD-Prozessor bei 24 Euro. Ich empfehle welche mit AMD-CPU, da stimmt das Preis-Leistungs-Verhältnis absolut:

Die Preise ändern sich immer wieder. Ein D510 ist nicht im Ansatz so leistungsfähig wie ein GX-416 GA, aber locker doppelt so teuer. Auch das Verhältnis von Leistung zum Stromverbrauch ist bei ihm deutlich schlechter. Die Geräte werden von großen Firmen immer in hohen Stückzahlen ausgetauscht und auf dem Markt geworfen. Möchte man noch einen oder mehrere kleinen PCs mit Kodi als Ersatz für einen Firestick, oder für ein schlichtes NAS, kann man ja nach einem Paketpreis fragen. Es kann sich ebenfalls lohnen, der Verkäufer nach B-Ware zu fragen.

Vorsicht!

Achtet immer darauf, dass das passende Netzteil mit dabei ist, wenn Ihr keinen Netzteil-Fundus zu Hause habt. Der Speicher muss mindestens 2 GB betragen und die SSD muss 4 GB haben. Der Rechner muss eine USB 3.0-Schnittstelle oder einen nutzbaren PCIe-Anschluss haben, wenn nur eine Netzwerkkarte vorhanden ist!

- Netzteil

- 2 GB RAM

- 4 GB SSD

- ggf. USB 3.0 oder PCIe-Anschluss

Geräte, bei denen Komponenten wie SSD, RAM oder Netzteil fehlen, werden oft (nicht immer!) zum Spaßpreis angeboten. Das kann sich also durchaus lohnen.

Tipps

Die HP-Geräte haben einen PCI-E-Slot, den man auch nutzen kann, wenn man sich eine kurze (1x) PCI-E-Verlängerung kauft.

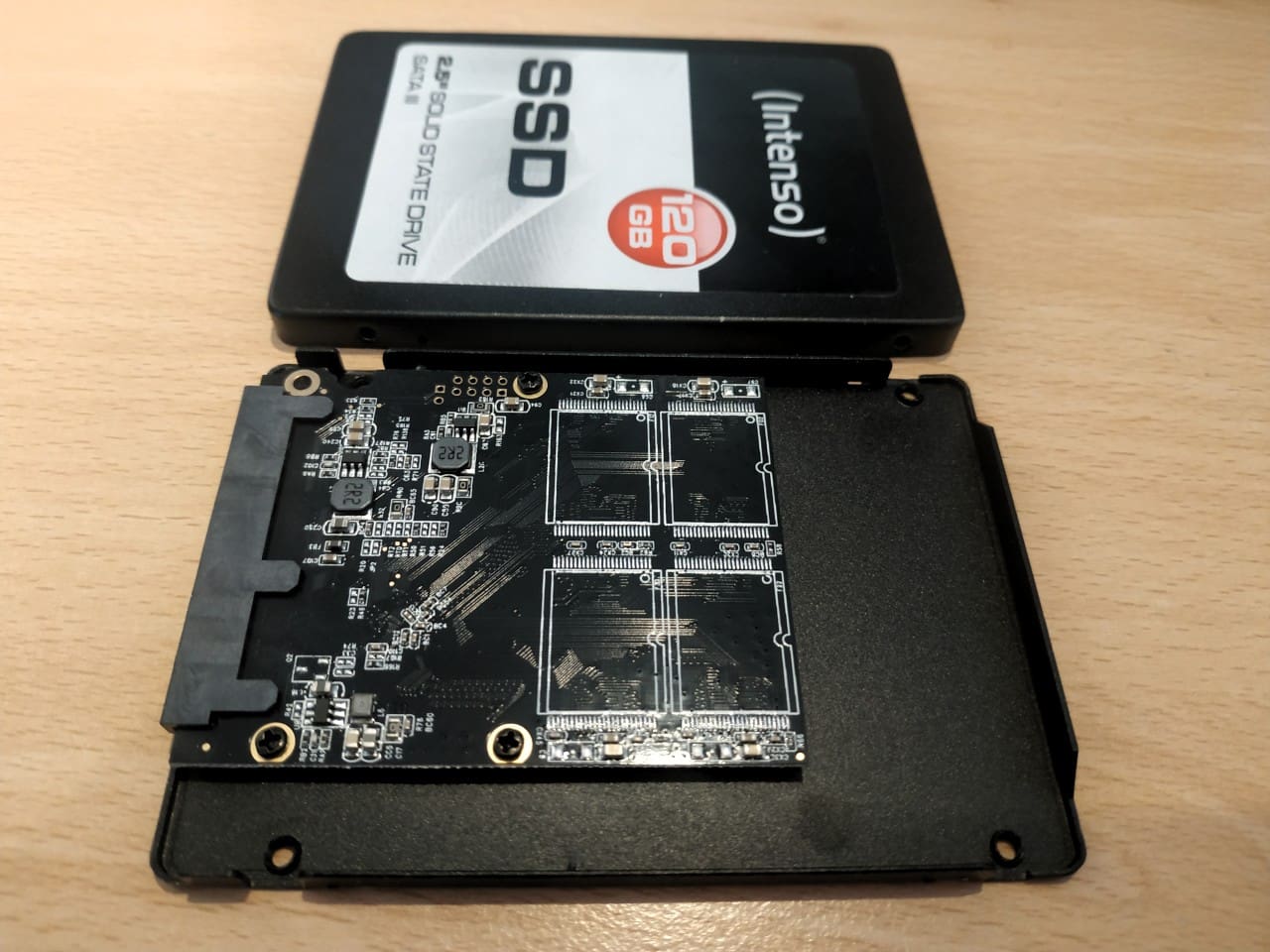

Fehlt eine SSD-Karte, reicht es meistens, eine normale, alte SSD aufzuschrauben, denn da steckt oft eine kurze Platine mit SATA-Anschluss, die man auch verwenden kann.

Die Wärmeleitpaste sollte man bei alten Rechnern austauschen. Wenn Ihr den Rechner aufbaut, macht Ihr ihn ja auch sauber, oder? Gut, Kühlkörper auf Chipset und CPU kommen runter, Wärmeleitpaste entfernen, neue drauf, Kühler wieder aufclipsen, bzw. schrauben.

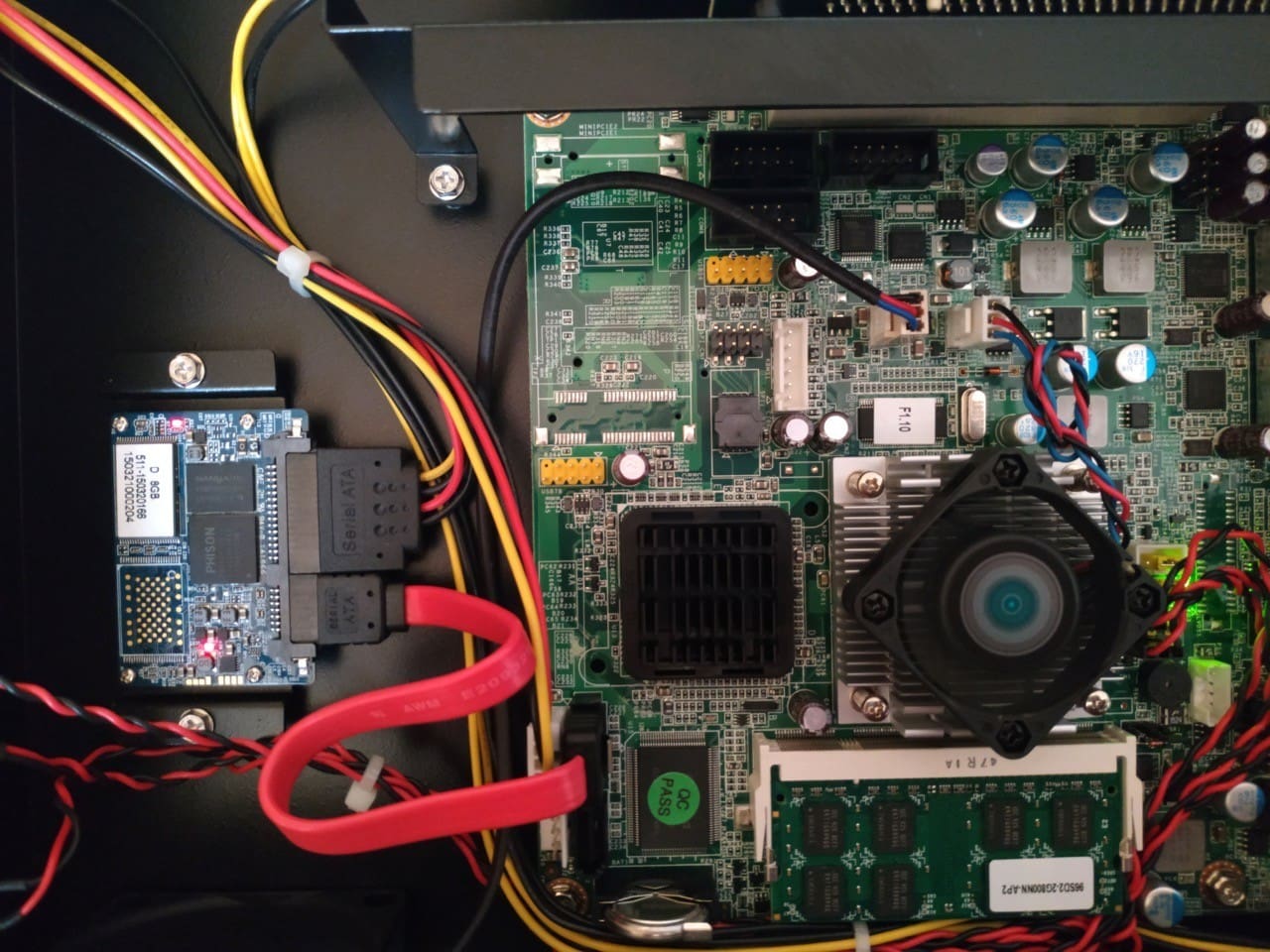

Gar nicht mehr so groß von innen, oder? Viele SSDs sind sogar nur halb so lang. Diese hier ist nicht so der Bringer. Wird sehr heiß. Sie war aber günstig und es war bisher nur Windows drauf.

Kaufbeispiel

Hier ein konkretes Beispiel für so einen Rechner. Ist der Link durchgestrichen, gibt es das Angebot nicht mehr. Die Preise ändern sich zudem von einem Tag auf den anderen.

- HP T620, GX217GA, 16 GB SSD, kein RAM, mit Netzteil —> 19,99 Euro mit Versand

- 4 GB DDR3-RAM, 2 x SO-DIMM —> 8 Euro mit Versand

- USB 3.0 auf Gigabit-Adapter —> 6,66 Euro mit Versand

Der Gesamtpreis beträgt 34,65 Euro.

Ich habe nicht zu viel versprochen: Eine Firewall für 35 Euro ist machbar.

Mein Rechner

Ich habe einen einfachen Atom D510 in einem Board von Advantech mit Dual-NIC. Problem: Das blaue Interface wird durch eine 100 MBit-NIC bespielt. Der einzige PCI-Slot auf dem Board ist schlicht zu langsam für Gigabit. Aber da dort nur das Smarthome dranhängt, spielt das absolut keine Rolle. Ich bin mir ziemlich sicher, dass kein Shelly nachts Serien auf Netflix binchen will – aber selbst das könnte er, wenn er wollte.

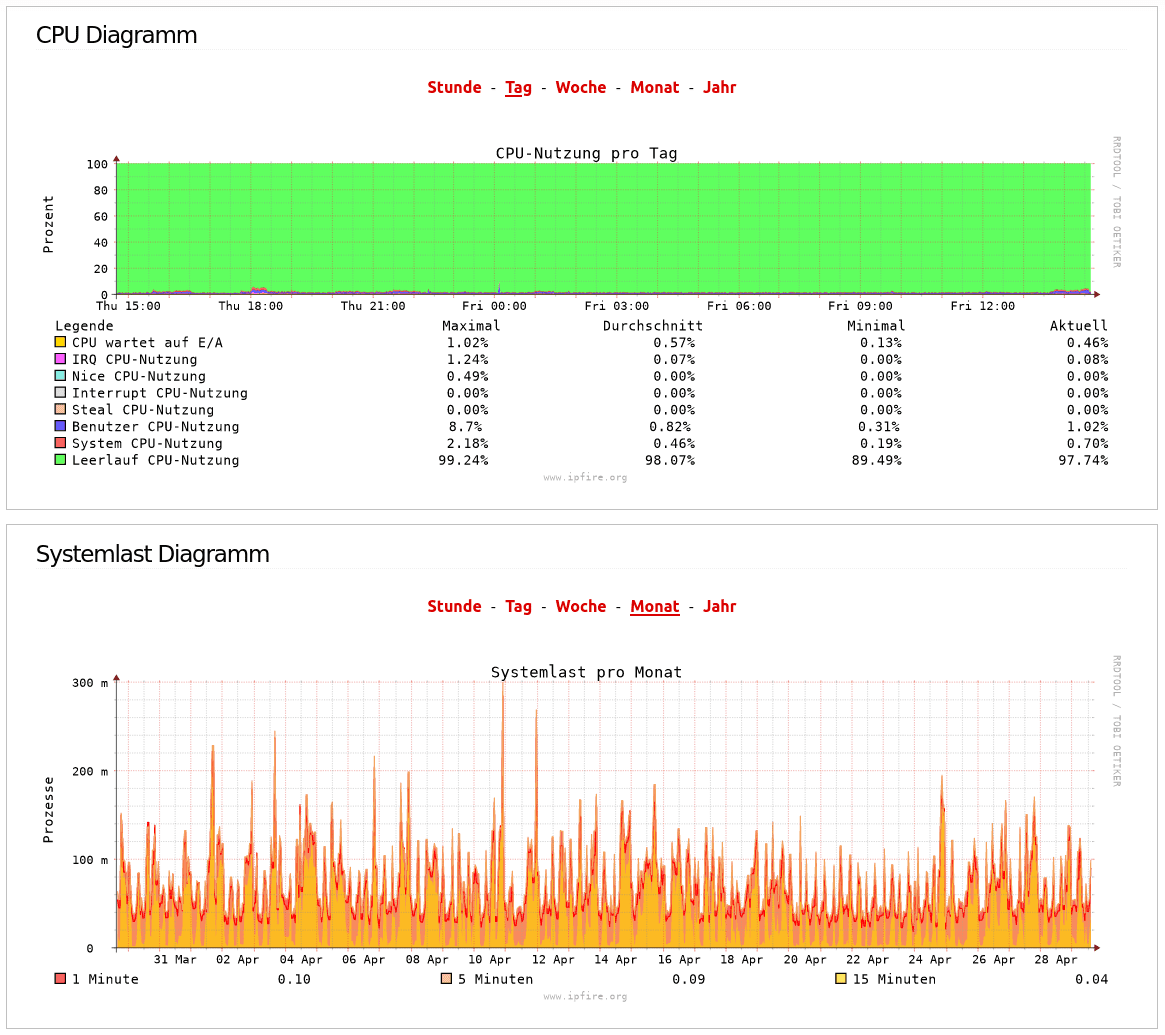

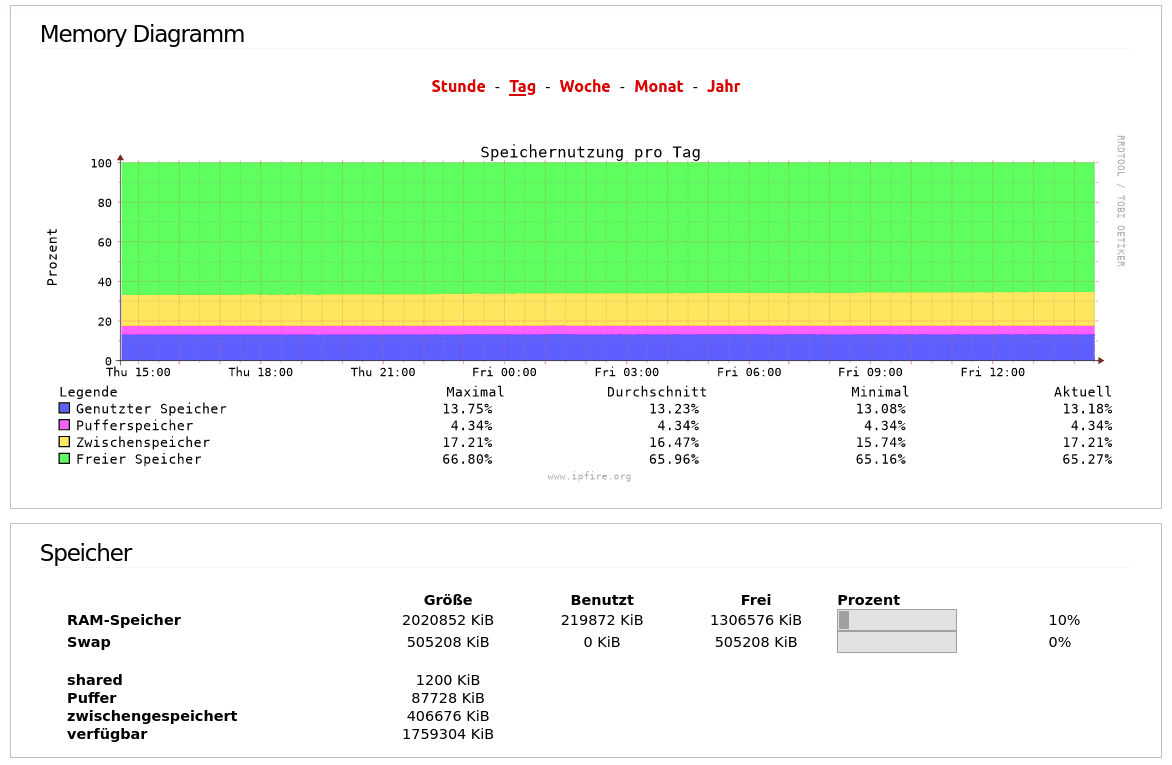

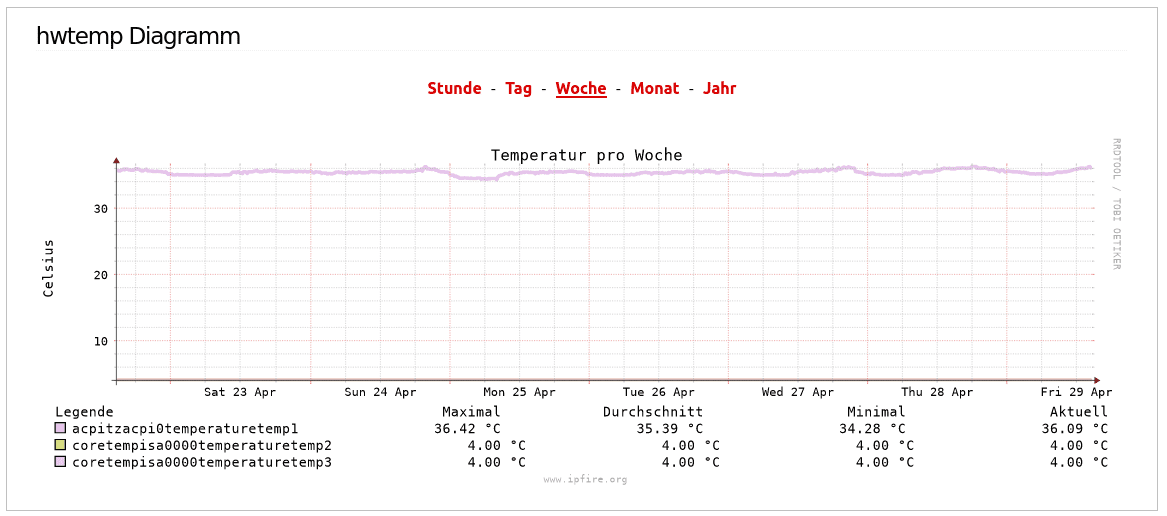

Ein Atom D510 hat 2 CPU-Kerne und 4 Threads bei bis zu 1,66 GHz. Ein 1 MB Level1-Cache und einer TDP von 13 Watt lassen ihn mehr als geeignet für das Projekt erscheinen. 2 GB RAM sind für einen Privathaushalt ebenso mehr als ausreichend. Weiter unten habe ich einige Diagramme angehangen, die das belegen.

Es geht los!

Benötigtes Zubehör

- USB-Stick

- Wärmeleitpaste

- Tastatur

- Monitor

Jeder aktuelle USB-Stick ist für IPFire groß genug. Ich habe mit der DataTraveller-Serie hervorragende Erfahrungen gemacht. Gute Geschwindigkeiten und extrem robust. Bei der Wärmeleitpaste greife ich immer zu welcher, die in der Industrie eingesetzt wird. Ich mag den Hype um ein oder zwei Grad einfach nicht mitmachen. Benutze das Zeug seit meinem 80386 und habe meine Rechner immer übertaktet. Eine Wärmeleitpaste entscheidet nicht darüber, ob ein Rechner zu übertakten ist oder nicht. Diese Wärmeleitpaste leitet nicht und man kann sich bequem mit einem Finger auftragen – den man auch mit einem Tuch wieder sauber bekommt.

Benötigte Software

Mittels Etcher schreiben wir den IPCop auf einen USB-Stick.

Haftungsausschluss

ACHTUNG! NICHT NACHMACHEN!

- Dies ist keine Anleitung!

- Der Artikel dient der persönlichen Dokumentation!

- Dieser Artikel soll nicht die beiliegenden Anleitungen, Einbauhinweise oder Installationsanleitungen ersetzen!

- Dieser Artikel soll einen groben Überblick über die anfallenden Arbeiten ermöglichen.

- Der Artikel erhebt keinen Anspruch auf Vollständigkeit oder gar Korrektheit.

- Hier beschreibe ich, wie ich diese Arbeiten als Laie erledigt habe – nicht, wie man sie korrekt oder nach handwerklichen Standards, Vorschriften oder Gesetzen erledigt.

- Ich lehne jede Verantwortung, Haftung und Gewährleistung ab. Jeder muss selbst wissen, was er macht.

- Einige Arbeiten sind durch Fachfremde nicht zulässig, respektive gesetzwidrig und bedürfen teilweise mindestens der Abnahme durch einen ausgebildeten Berechtigten.

- Einige Handlungen und Arbeiten sind im öffentlichen Bereich (Straßenverkehr, Stromnetz, Luftraum, Internet, etc.) verboten oder verstoßen gegen Lizenzvereinbarungen, was straf- oder zivilrechtliche Konsequenzen nach sich ziehen kann.

- 230 Volt sind tödlich!

- Kein Backup? Kein Mitleid!

- Meine 3D-Modelle sind nur Machbarkeitsstudien, keine geprüften, funktionsfähigen Bauteile.

- Die beschriebenen Tätigkeiten sind in der Folge rein akademischer Natur.

- Bedenke, dass durch Deine Arbeiten Dritte an Leib und Leben gefährdet werden können und Du persönlich dafür haftest.

Mit dem Weiterlesen stimmst Du diesem Haftungsausschluss zu.

Installation

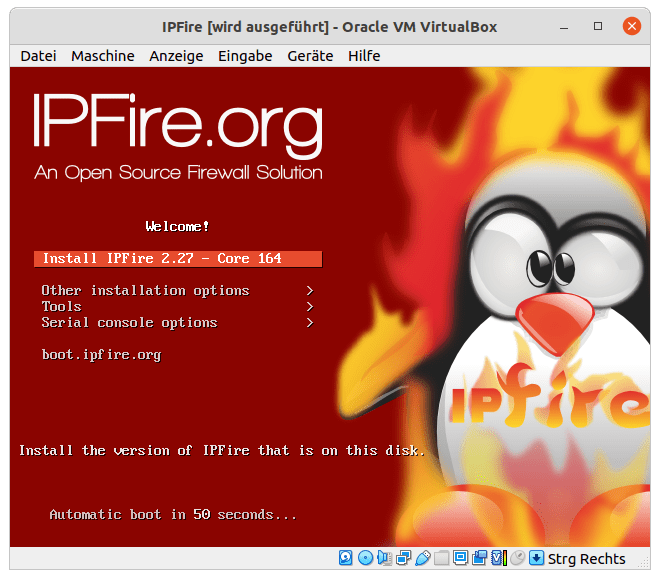

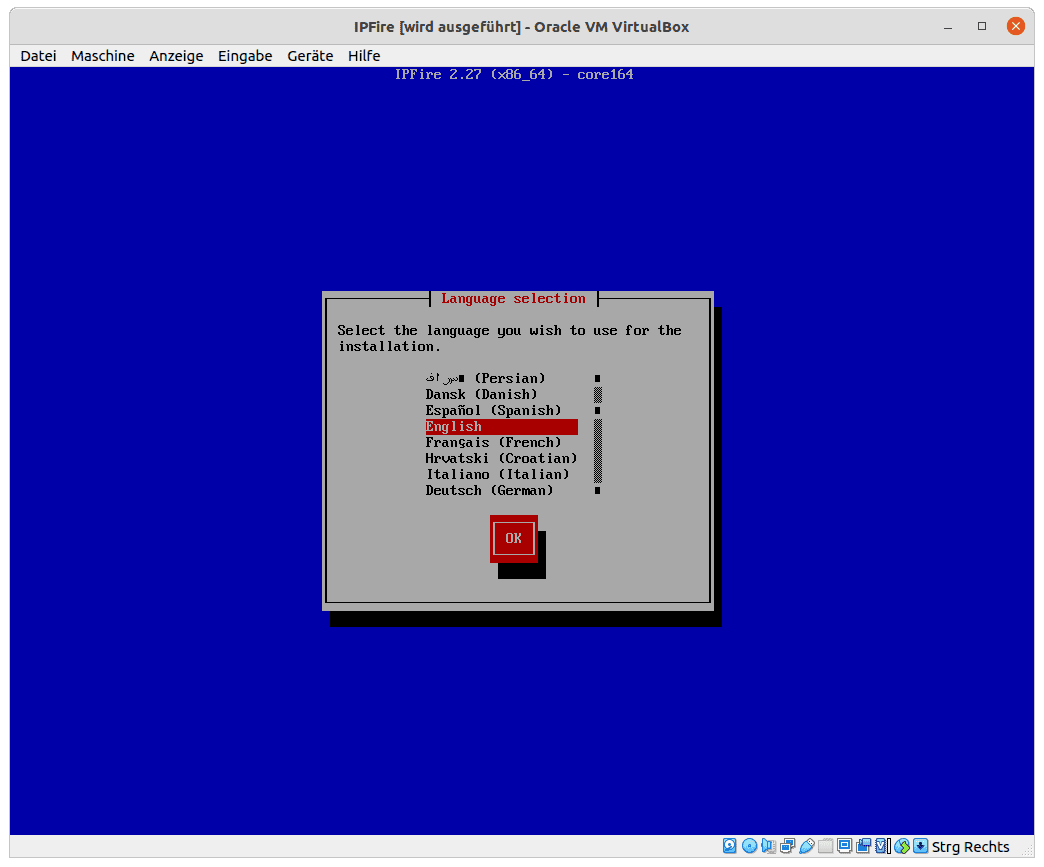

Stick in den Rechner, ggf. das Bootmenü aufrufen und vom Stick booten.

Dierekt „Install“ auswählen, den Rest benötigen wir nicht.

Deutsch als Sprache wählen. Keine Sorge, die Übersetzung macht vor den üblichen englischen Fachbegriffen halt.

Ja, klar, wir wollen die Installation beginnen.

Die Lizenzbedingungen akzeptieren wir.

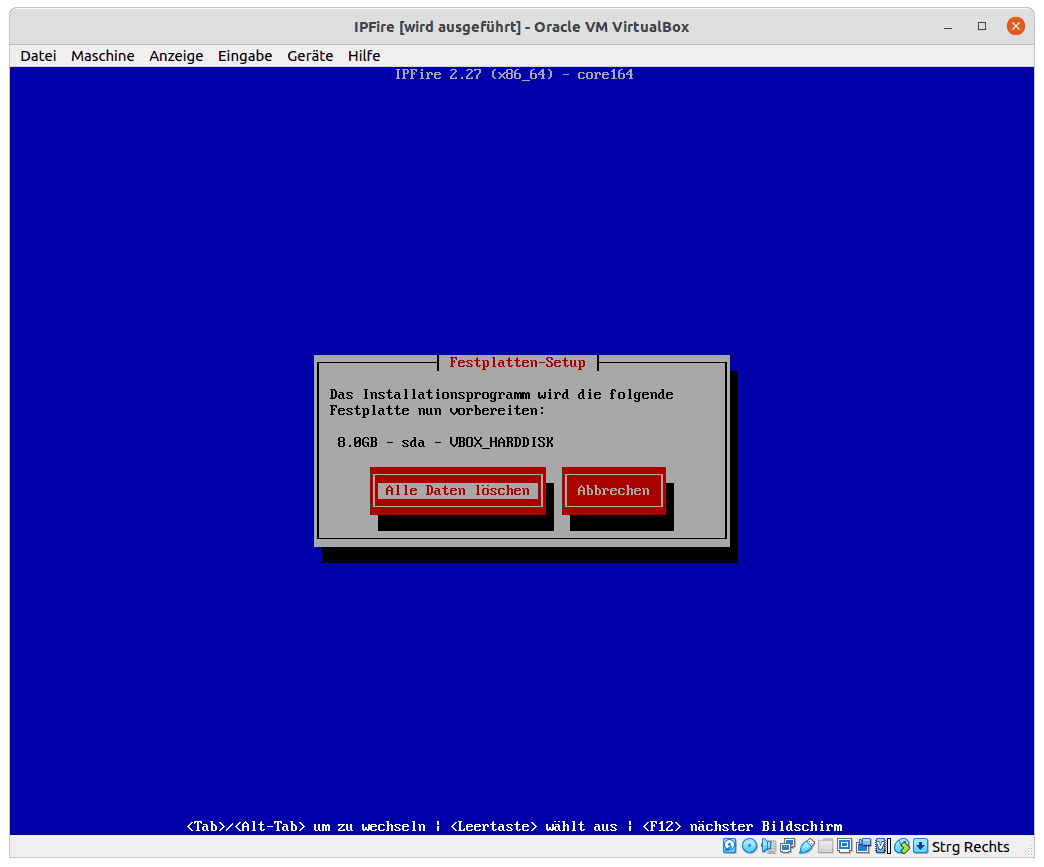

Ja, die SSD kannst Du löschen, da ist nichts Wichtiges mehr drauf. Bei Euch auch nicht?

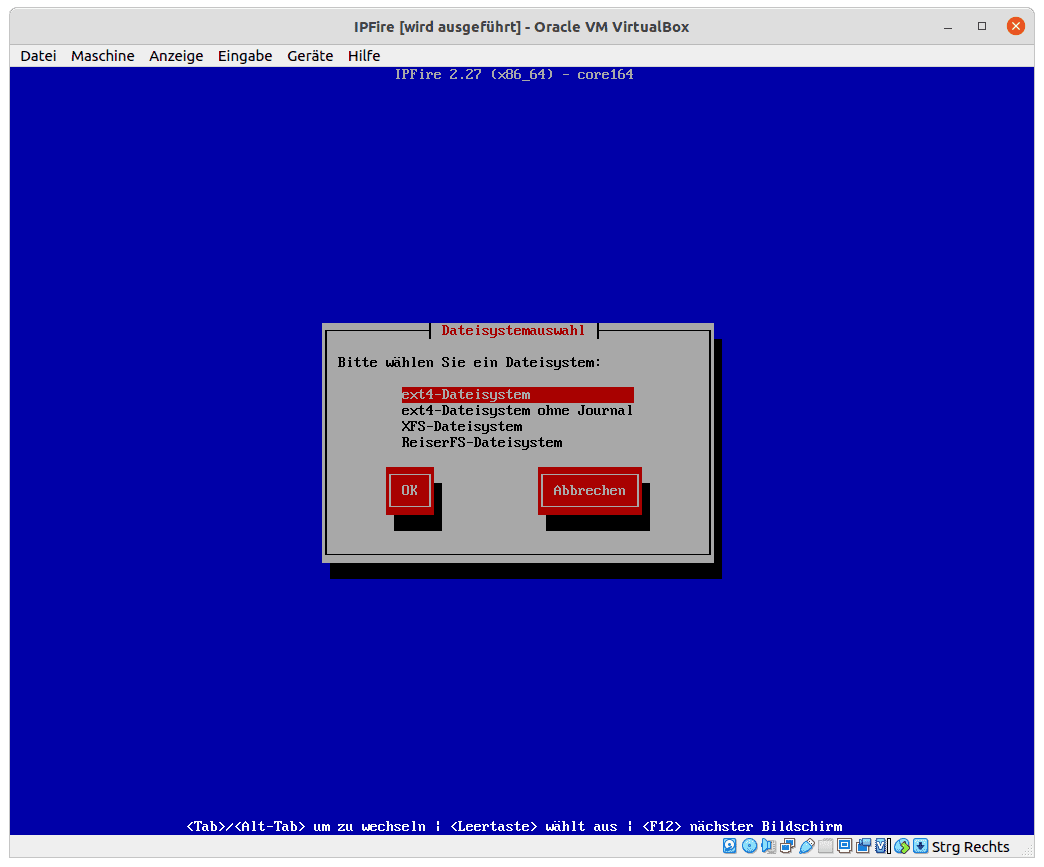

Auch die SSD in meinem IPFire ist zarte 8 GB groß. Wir wählen gleich den ersten Eintrag, ext4-Dateisystem. Damit macht man nichts falsch.

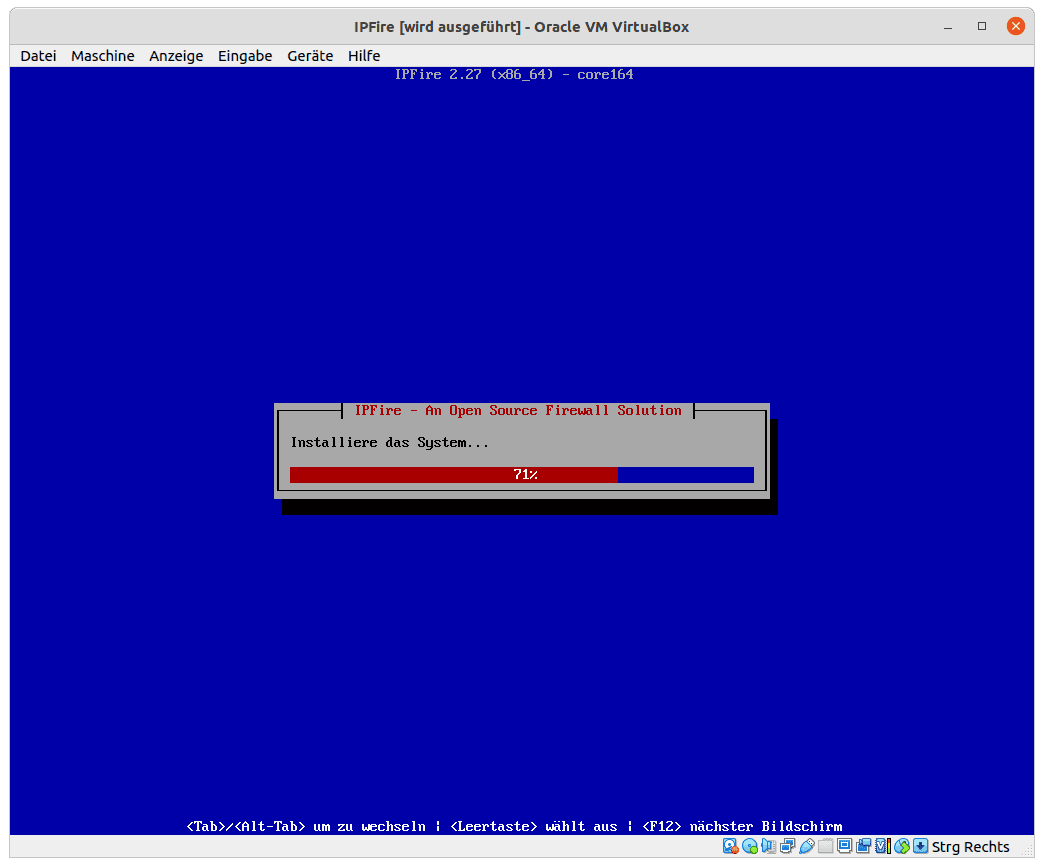

Die Installation geht flott vonstatten.

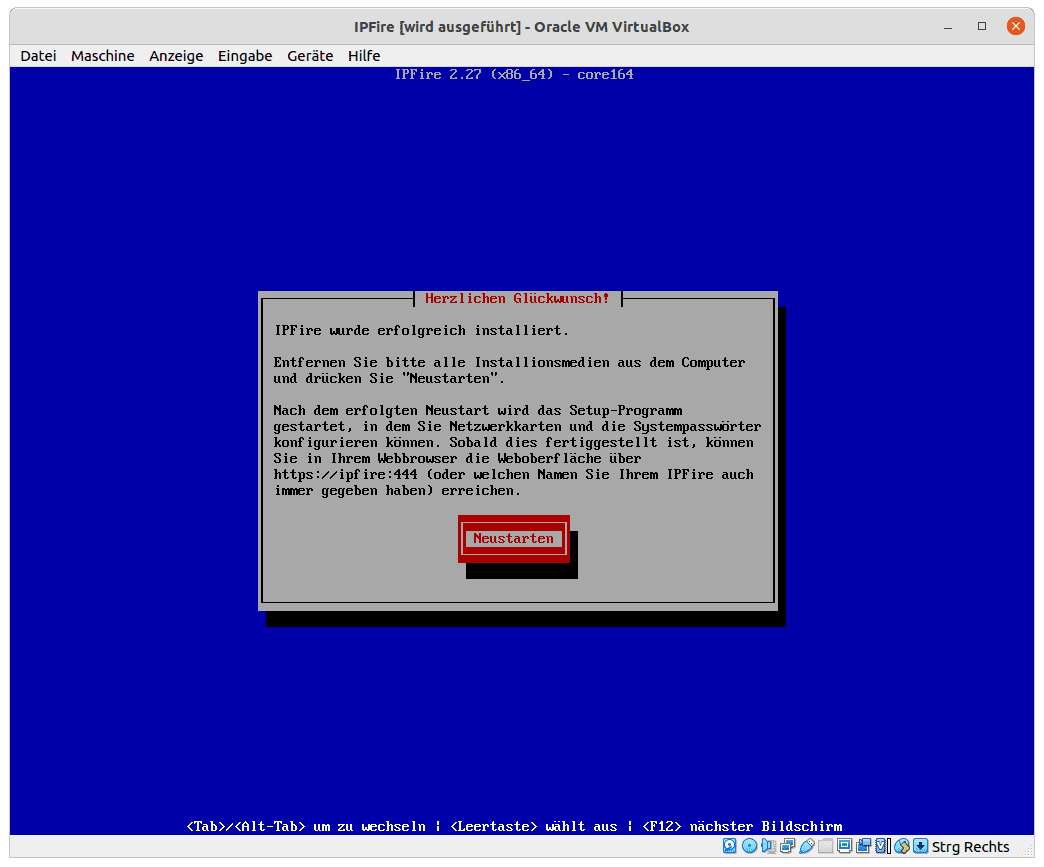

Danach möchte das System neu starten. Wir ziehen den USB-Stick aus dem Rechner und drücken die Eingabetaste.

IPFire startet automatisch.

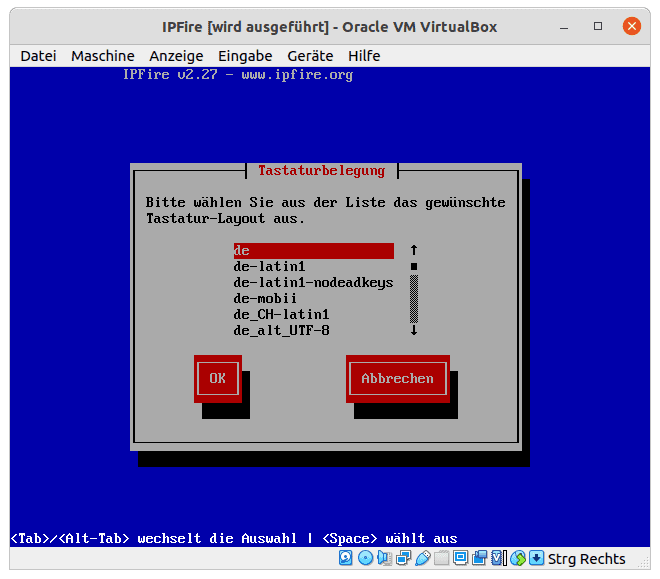

Wir möchten natürlich eine deutsche Tastatur verwenden.

Am Rande: Die „Schaltflächen“ erreicht man mittels der Tab-Taste. Das ist bei textbasierten Installern immer so.

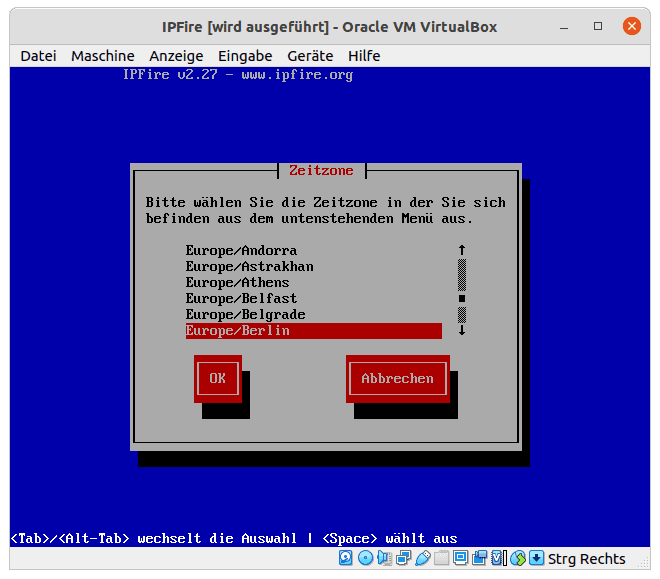

Die Zeitzone ist Europa/Berlin.

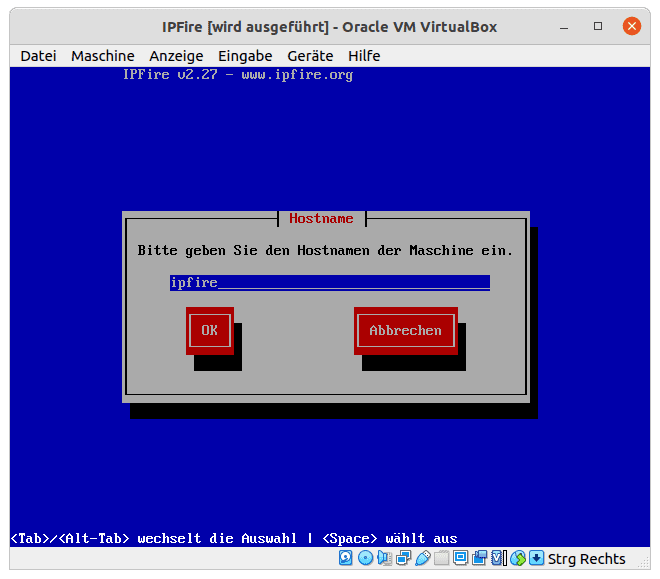

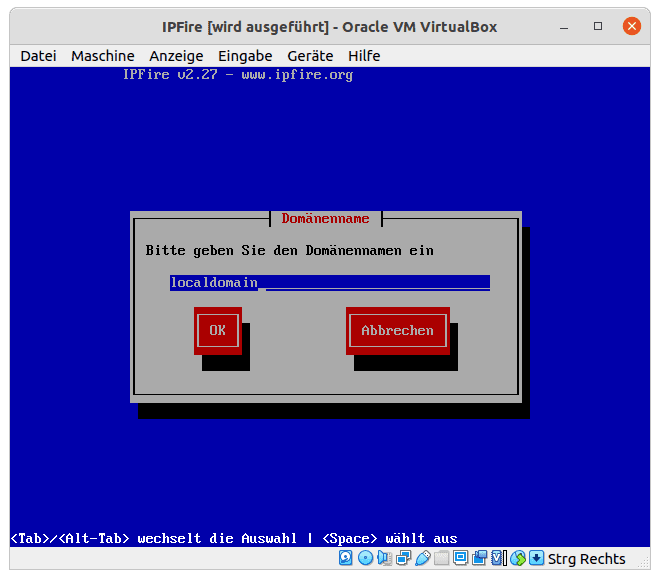

Wir wählen einen Namen für unsere Firewall. Unter diesen Namen finden wir sie im Netzwerk.

Hier vergebe ich „privat“ als Domainnamen, aber das muss jeder selbst wissen.

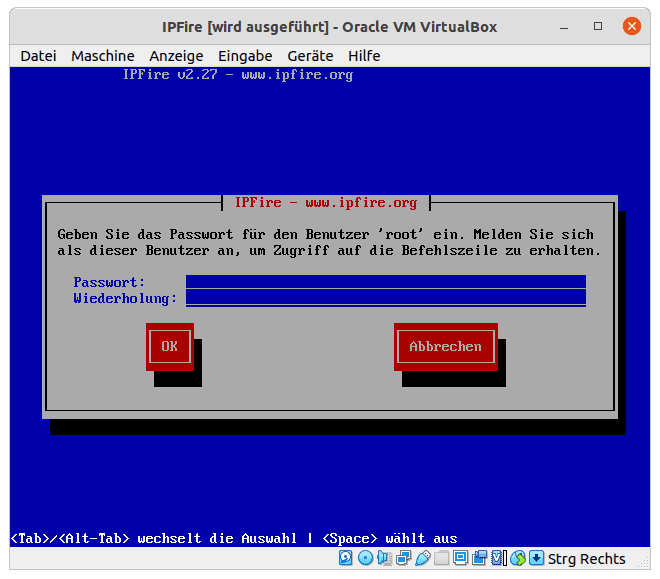

Wir vergeben ein sicheres Passwort und notieren es.

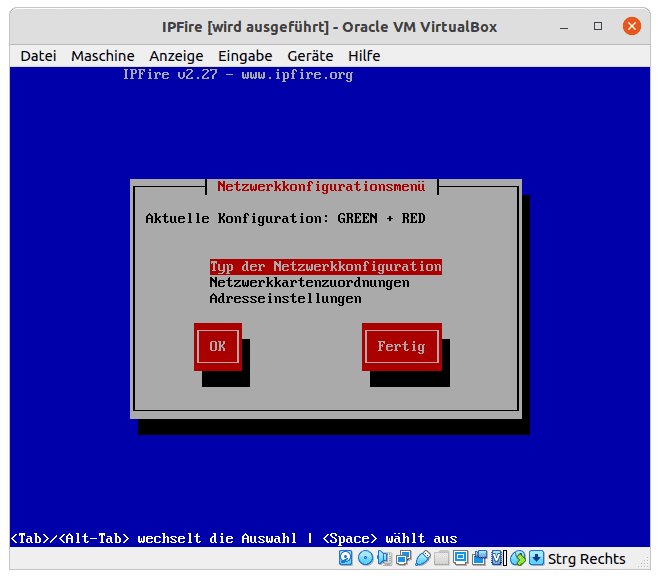

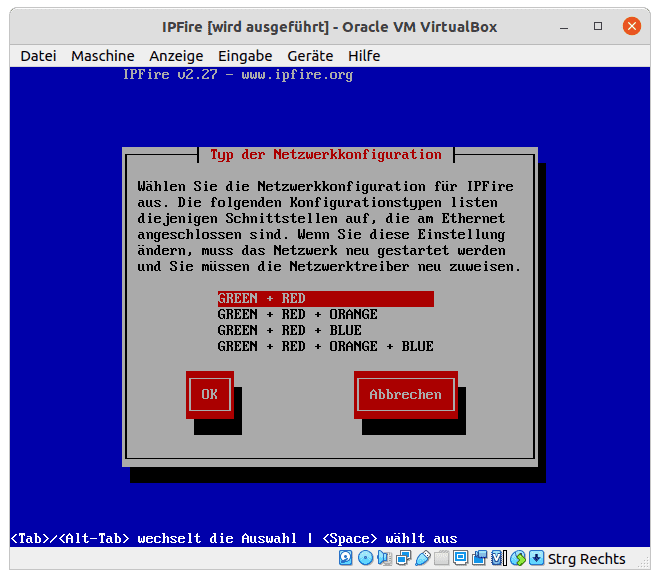

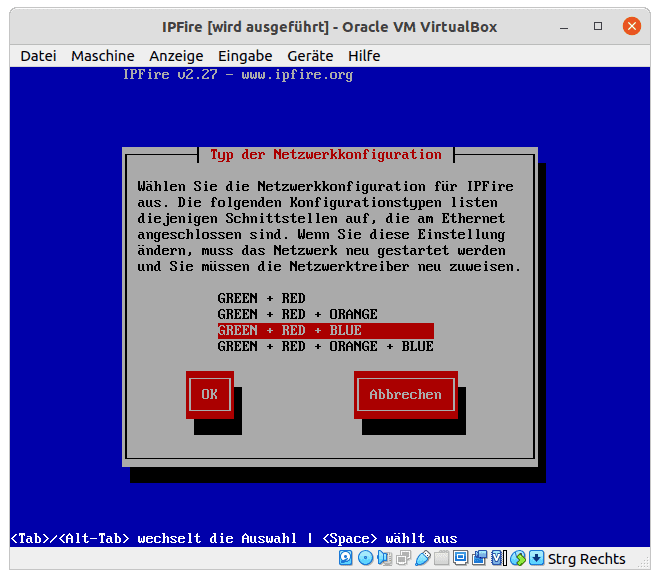

In den Voreinstellungen ist die Konfiguration des Netzwerkes „Green + Red“, aber da könnte man ändern, wenn man eine DMZ oder ein (weiteres) WLAN einrichten will.

Orange = DMZ

Blau = WLAN

Eine Demilitarisierte Zone (DMZ) ist für Rechner, die ungeschützt mit dem Internet verbunden sein sollen. Web- oder Mailserver als Beispiel. Oder wir stellen den o. a. Windows-Rechner in die DMZ und schauen, was passiert. :-)

An den WLAN-Ethernet-Port kann man einen Accesspoint anschließen.

In den Rechner eingebaute WLAN-Karten werden erst nach dem Abschluss und Reboot des Rechners im Webend angezeigt, wo wir sie dann konfigurieren können. Der IPFire gäbe auch einen sehr guten WLAN-Router ab.

Wie zuvor erwähnt: Uns reicht eine grüne und eine rote Netzwerkkarte.

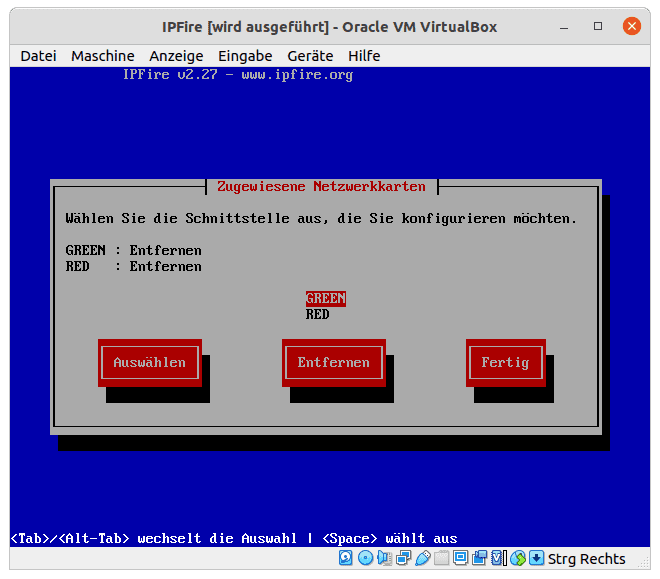

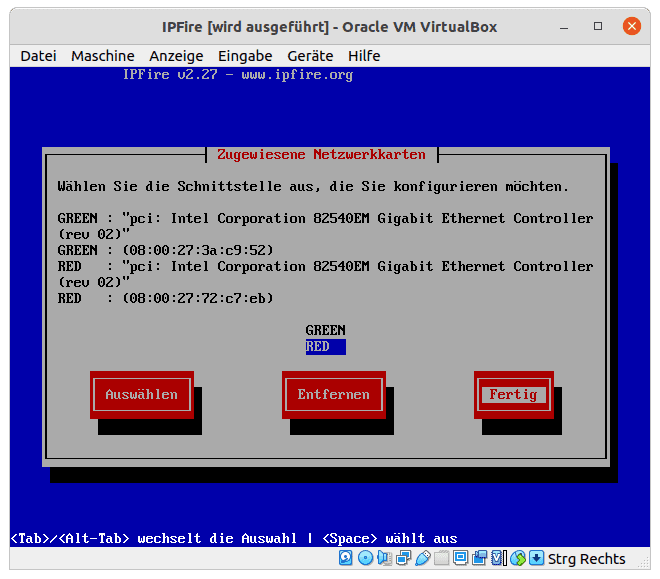

In meiner Firewall, einer ehemaligen Telefonanlage, sind zwei Netzwerkkarten bereits eingebaut. Auch wenn ich die Installation hier nachgestellt habe, damit ich gute Screenshots machen konnte, sah sie bei mir exakt so aus. Auch bei mir waren zwei Intel-Netzwerkkarten verbaut.

Bei Verwendung eines der o.a. Rechner wir eine Karte ein USB-Device sein.

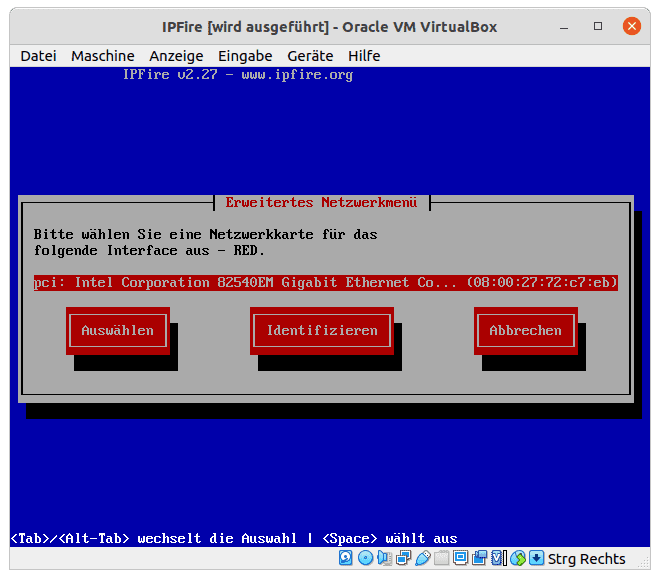

„Identifizieren“ ist wichtig, denn welche der Karten ist denn die für das private Netzwerk? Eine LED am Port blinkt nun für ca. zehn Sekunden. Markiert besser diesen Port mit einem Edding oder einem Aufkleber.

Erledigt? Wir „klicken“ auf „Auswählen“.

Jetzt kommt die rote Karte an die Reihe.

Nun ist nur noch eine Netzwerkkarte übrig, die wir der roten Schnittstelle zuweisen.

Nun wählen wir „Fertig“.

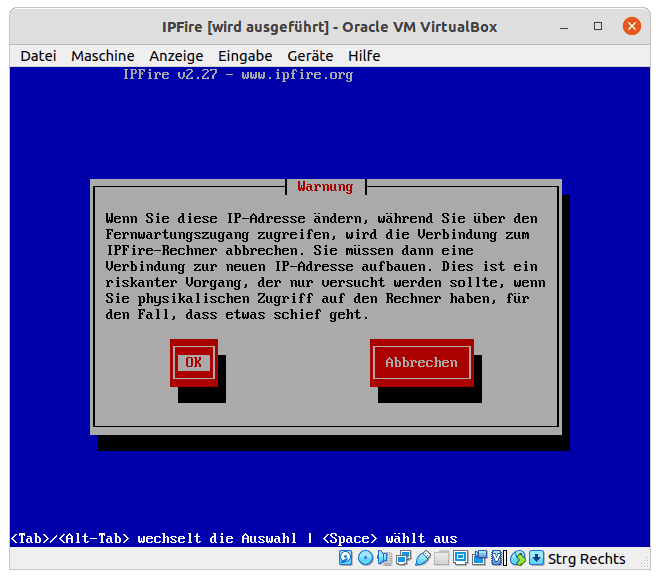

Wir sitzen direkt vor dem Rechner, also können wir die Warnung mit „O. K.“ ignorieren.

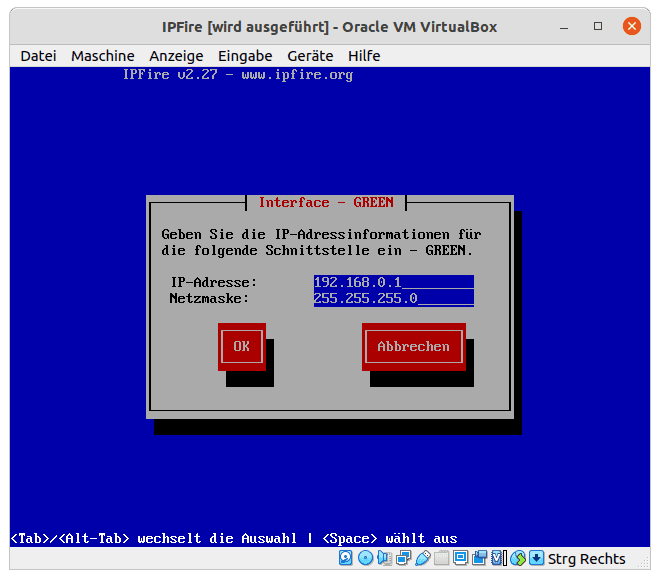

Diese IP-Adresse ist nur ein Beispiel. Wählt bitte ein anderes Netzwerk aus, als Euer Router vergeben hat. Beispiel: Die Fritz!Box hat als Werkseinstellung 192.168.178.0. Unser Netz sollte ein anderes sein. Vielleicht 192.168.0.0? Oder 192.168.1.0?

Nehmt es ersteinmal so hin, ist einfacher. Also: Netzwerk muss ein anderes sein, als das des Routers.

Wie dem auch sei, wählen wir als IP für die Firewall die 1.

Also 192.168.0.1 in diesem Beispiel.

Logisch: Die Ip könnte auch eine beliebige andere sein, nur sollte Ihr die dann auch nicht vergessen. Gateways sollten immer die 1 haben. Ist einfacher zu merken.

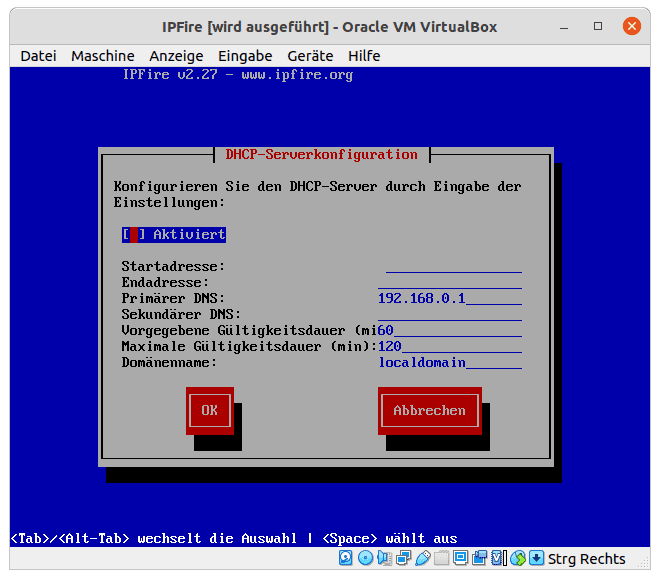

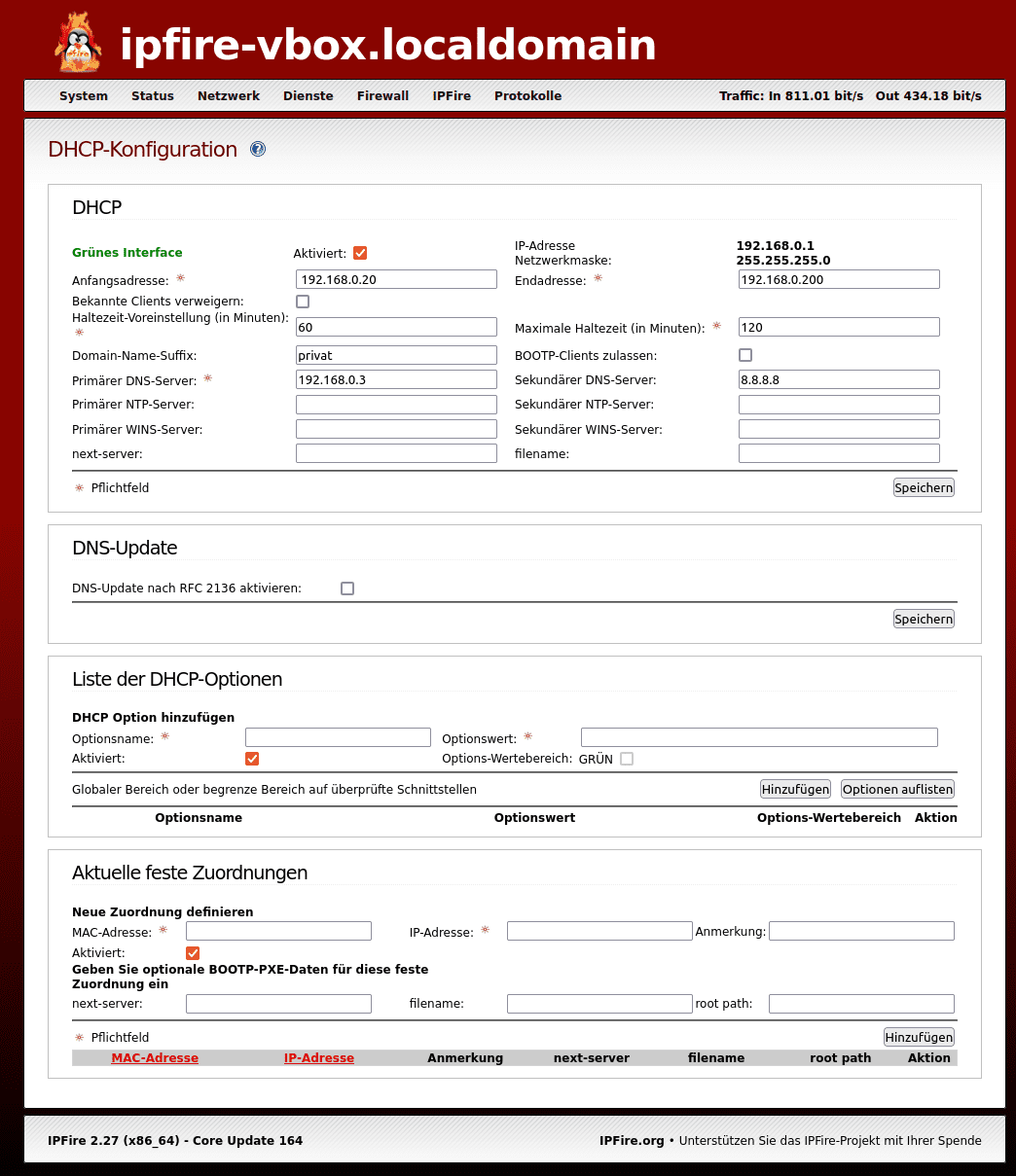

Okay, neues Netz, eigener DHCP-Server. Wir aktivieren den DHCP.

Die Adresseinstellungen. Dazu habe ich schon oft etwas geschrieben. Seht zu, dass Ihr ein Range festlegt, in dem die ganzen „Server“ im Netz eine eigene IP haben können. Ich starte meine IP-Range für den DHCP meistens erst ab „20“.

In diesem Falle käme als Startadresse zum Beispiel die 192.168.0.20 und als Endadresse die 192.168.0.200 in Frage. So haben wir noch Platz für Geräte mit fester IP vorne und hinten im Range.

Ihr müsst nun nicht grübeln, wie Ihr das am besten löst, denn man kann das auch noch später im Webend ändern.

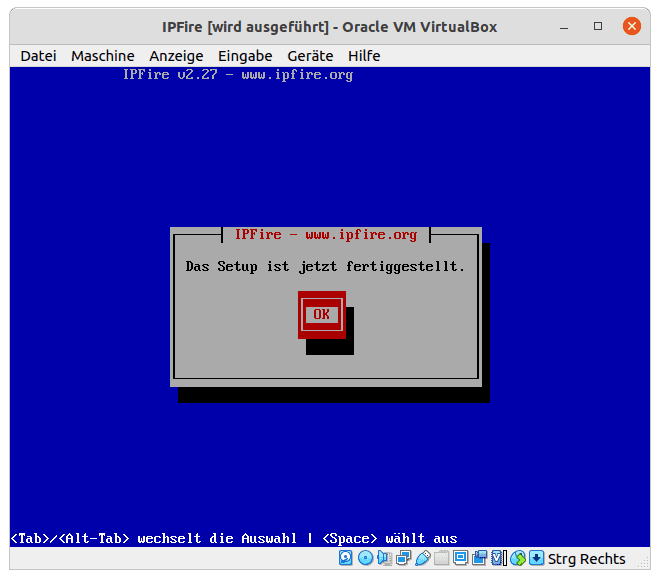

Damit sind wir auch schon durch! Das war nicht schwer, oder?

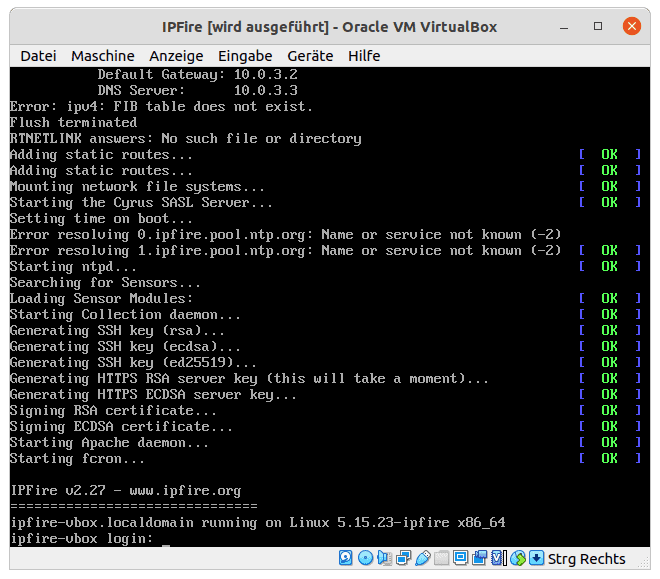

Der Rechner startet und empfängt uns mit dem Login.

Zugangsdaten

Die Zugangsdaten sind nun für die Konsole:

- „root“ und das vergebene Passwort

Für das Webend lauten die Zugangsdaten:

- „admin“ und der vergebene Passwort

Das Webend

Aktuell benötigen wir die Konsole nicht mehr. Ich habe doch gesagt, dass die Konfiguration auch für Mausschubser zu bewältigen ist.

Unseren Rechner stecken wir nun mit dem Netzwerkkabel in den Anschluss „Green“ an der Firewall.

Euer Betriebssystem erkennt das Ausstöpseln und Wiedereinstöpseln das Netzwerkkabel und zieht sich vom IPFire eine neue IP-Adresse.

Vermutlich jetzt 192.168.0.20, oder?

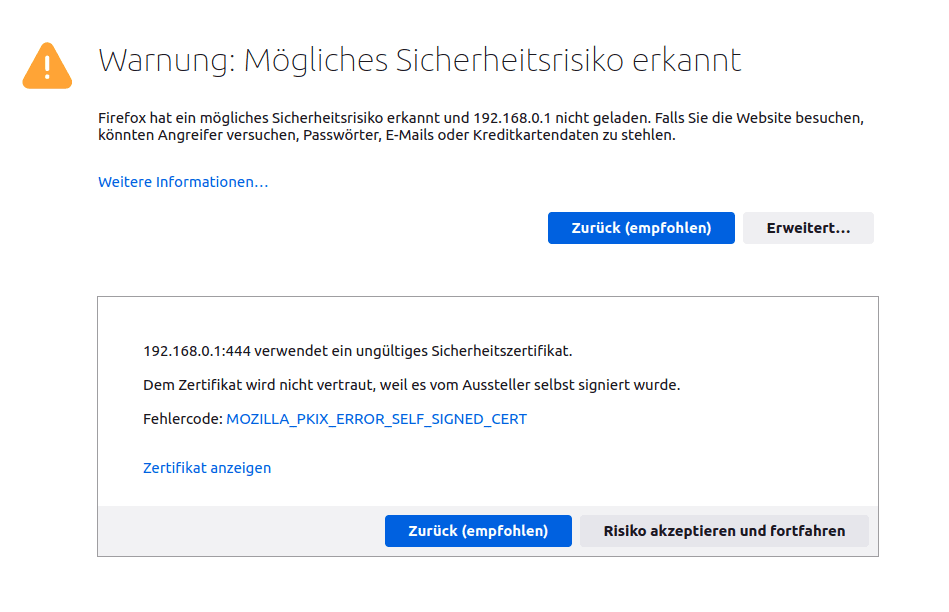

Wir geben im Browser die folgende Adresse ein – bzw. die, die Ihr der Firewall gegeben habt.

https://192.168.0.1:444

Der Browser wird sich nun über das „unsichere“ Zertifikat beschweren. Ist normal, denn das wurde von der Firewall selbst erstellt und ist folglich nicht im Internet zu finden.

Gedanken sollte Ihr Euch nur machen, wenn später derselbe Browser noch einmal meckern sollte. Nicht, dass Eure Firewall von einem Einbrecher nachts ausgetauscht wurde. :-)

Erweitert —> Risiko akzeptieren und es öffnet sich das Webend. Hurra!

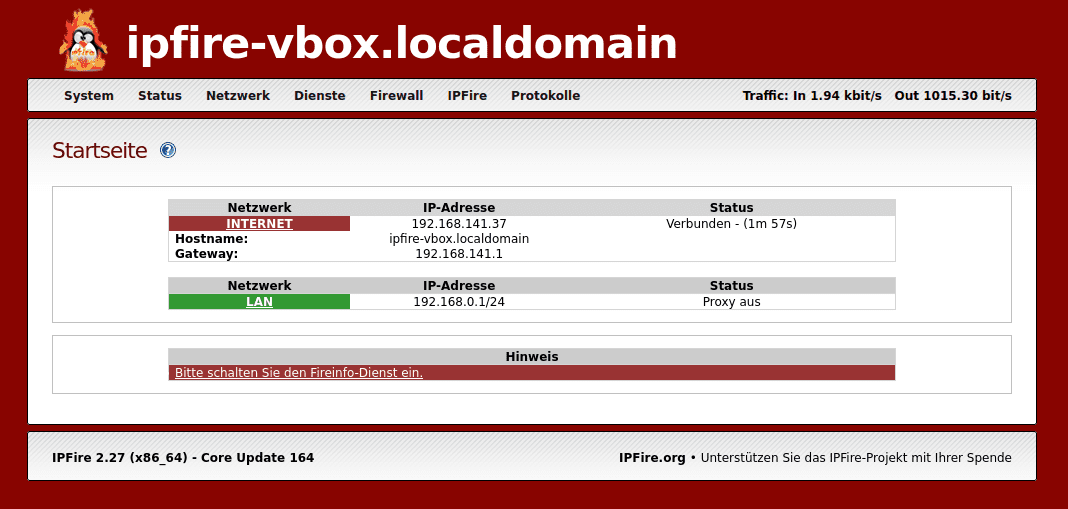

Das ist der Startbildschirm. Super, wir haben es geschafft!

Updates

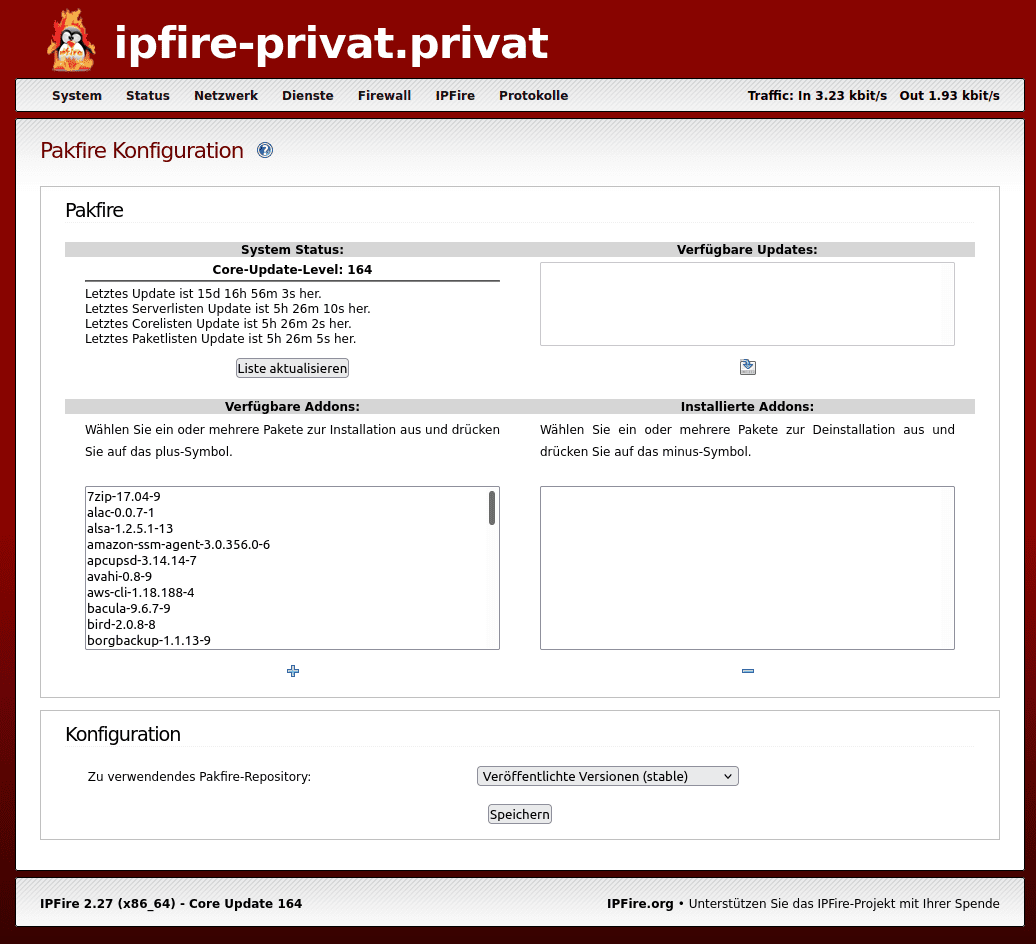

Als Erstes machen wir nun ein Update, bzw. lassen prüfen, ob es Updates gibt.

IPFire —> Pakfire

Hier klicken wir auf „Liste aktualisieren“ und installieren die Updates, wenn denn welches angezeigt werden.

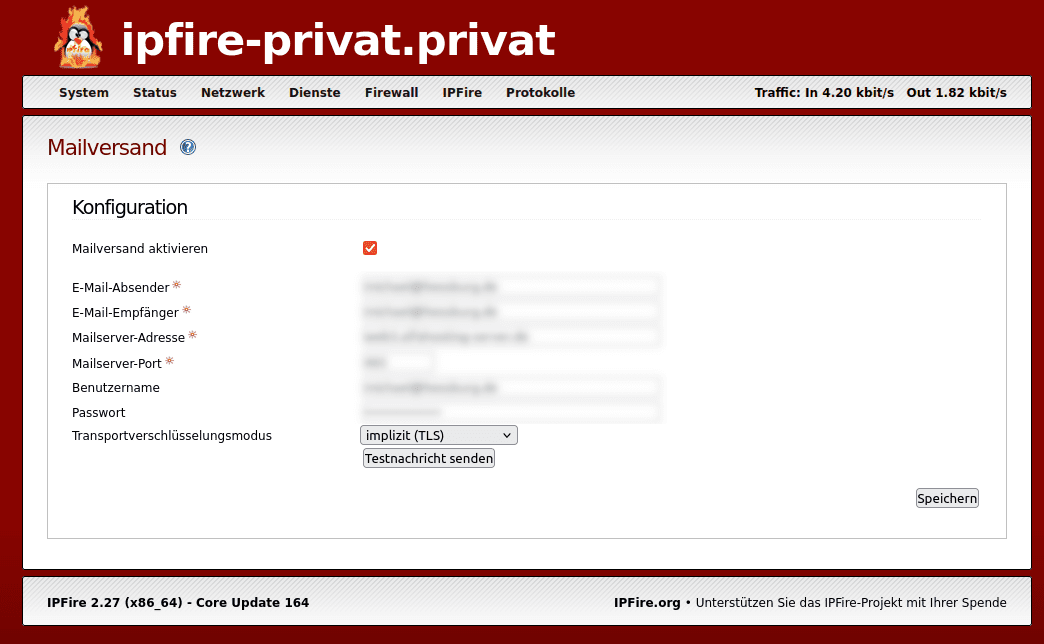

Mailbenachrichtigung

Als Nächstes wollen wir Mails empfangen. System —> Mailversand

Hier geben wir die Daten unseres Mailpostfachs ein und machen den Haken an „Mailversand aktivieren“.

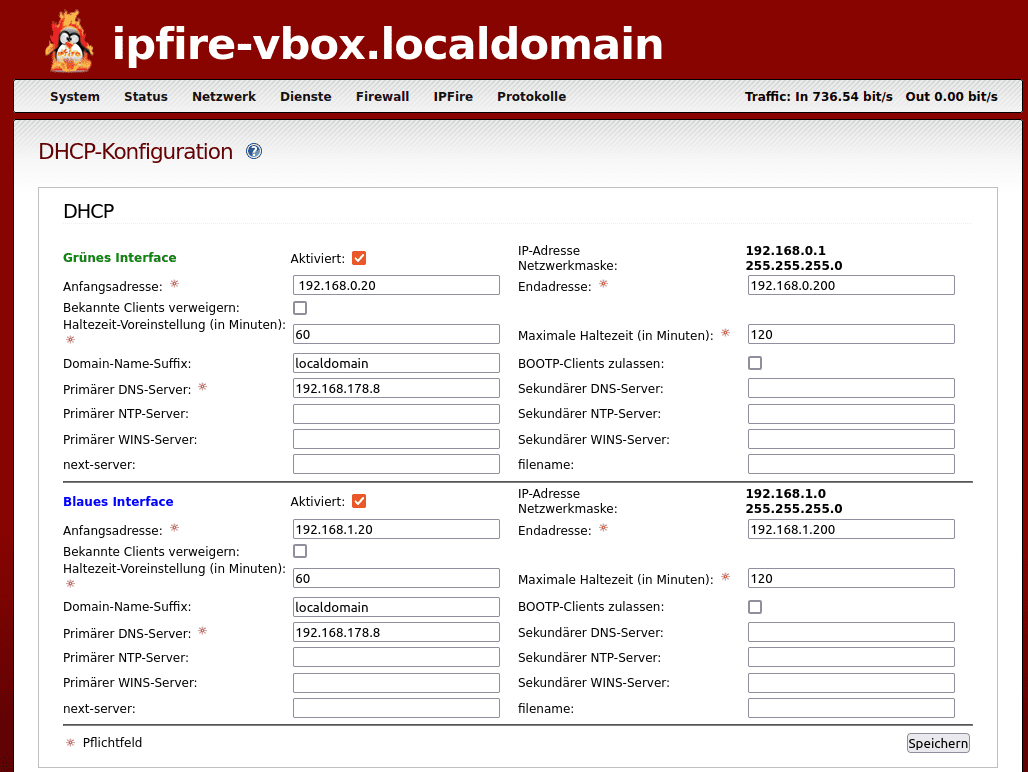

DHCP

Stimmen die Einträge beim DHCP?

Netzwerk —> DHCP-Server

Wenn es im Netzwerk noch einen Pi-hole gibt, kann man ihn hier als DNS-Server eintragen. Allerdings gibt es noch eine andere Möglichkeit dafür, die ich weiter unten erkläre.

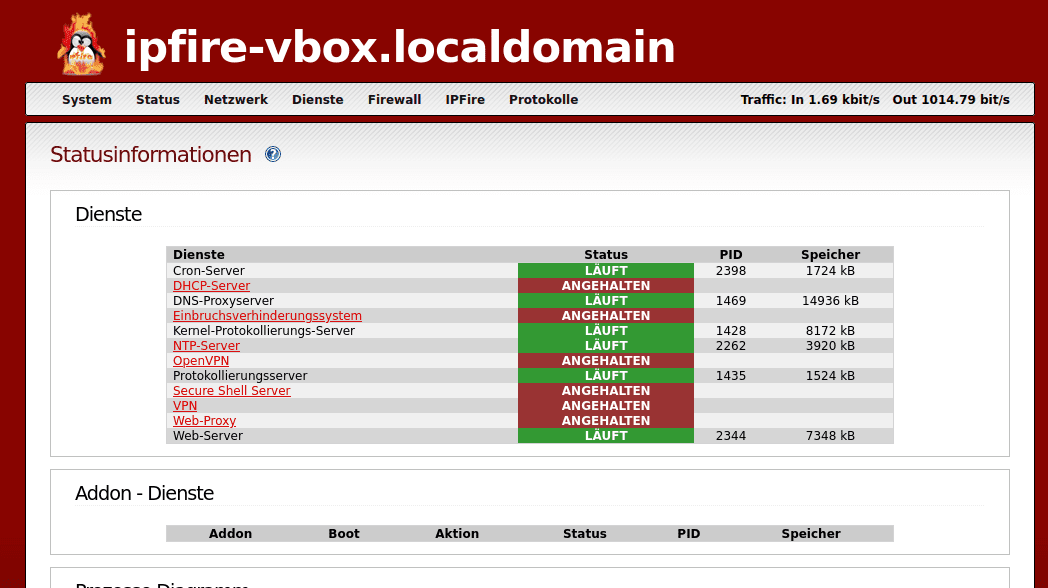

Läuft alles?

Wenn die Installation durch ist, sollte die Firewall folgende Dienste gestartet haben:

- Cron-Server

- DNS-Proxyserver

- Kernel-Protokollierungs-Server

- NTP-Server

- Protokollierungsserver

- Web-Server

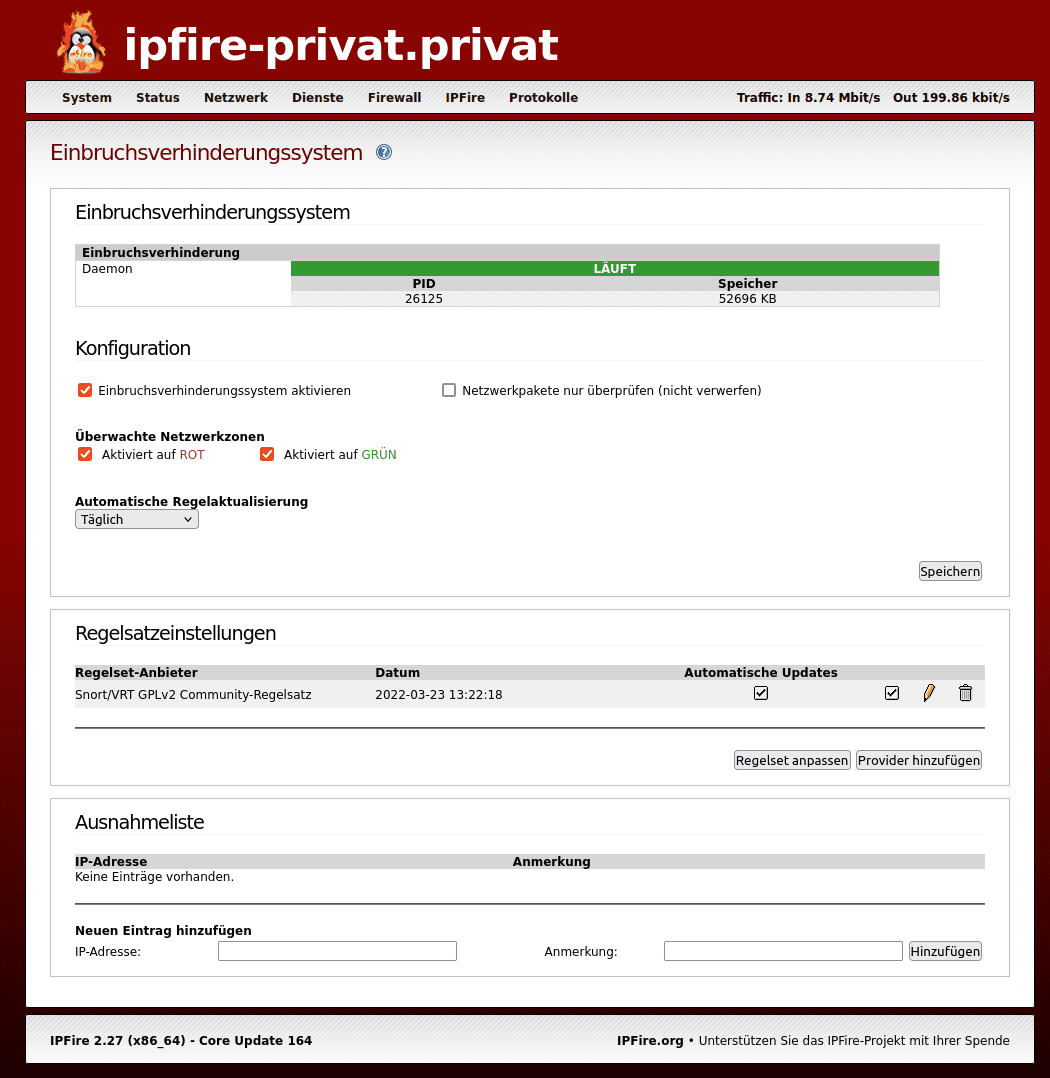

Uns interessiert noch das „Einbruchsveränderungssystem“, das IDS.

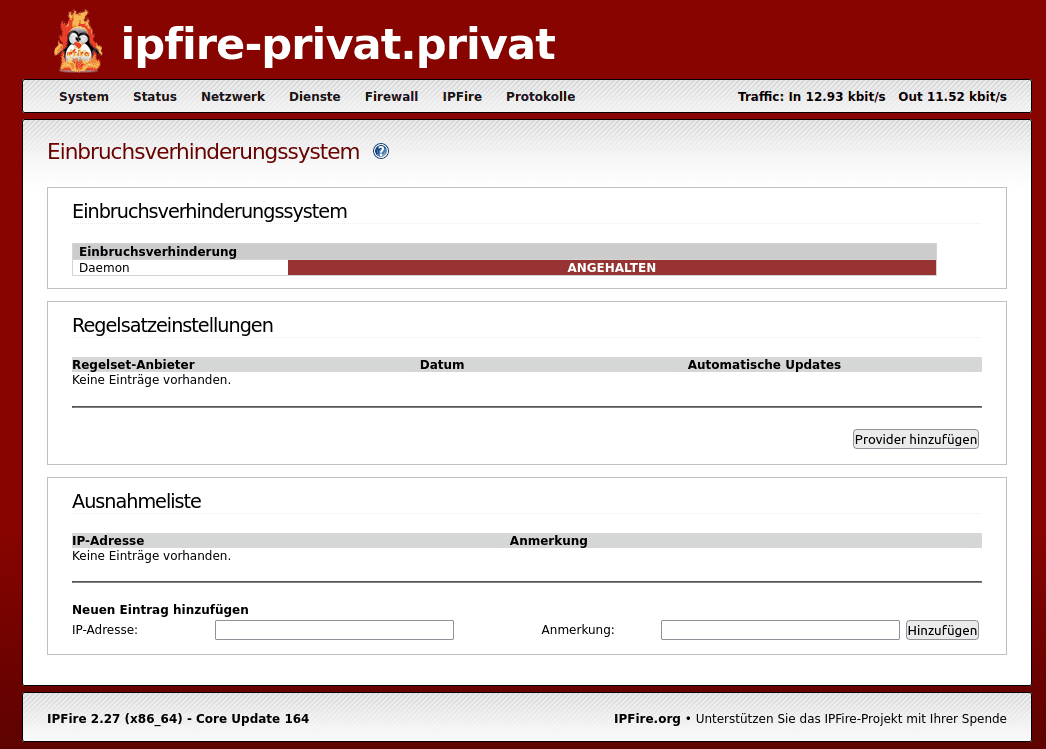

IDS

Firewall —> Einbruchsverhinderung

Hier klicken wir auf „Provider hinzufügen“ und suchen uns einen Regelsatz aus.

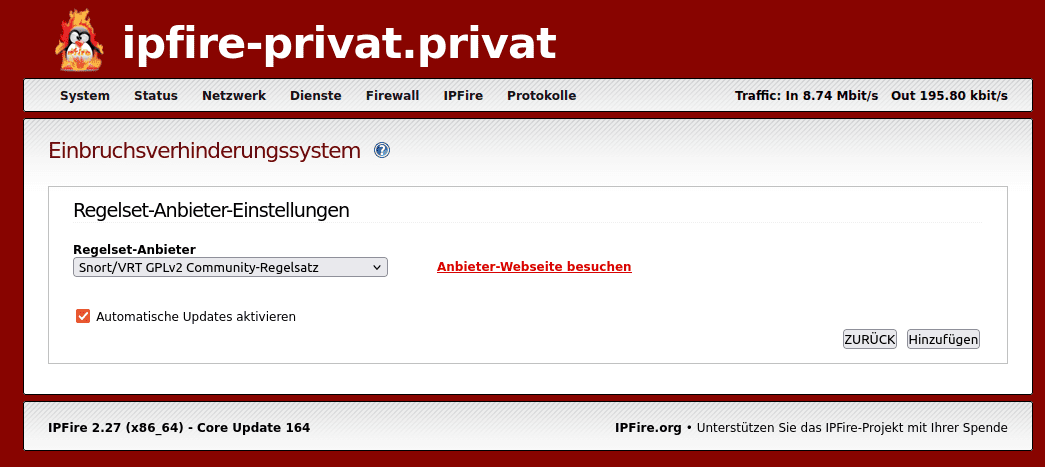

Ich wählte den Snort/VRT Community-Regelsatz, der benötigt keine kostenlose Registrierung, hinkt aber den aktuellen Sätzen ggf. etwas hinterher.

Die automatischen Updates müssen wir natürlich aktivieren und setzen folglich den Haken.

Es geht weiter mit „Hinzufügen“.

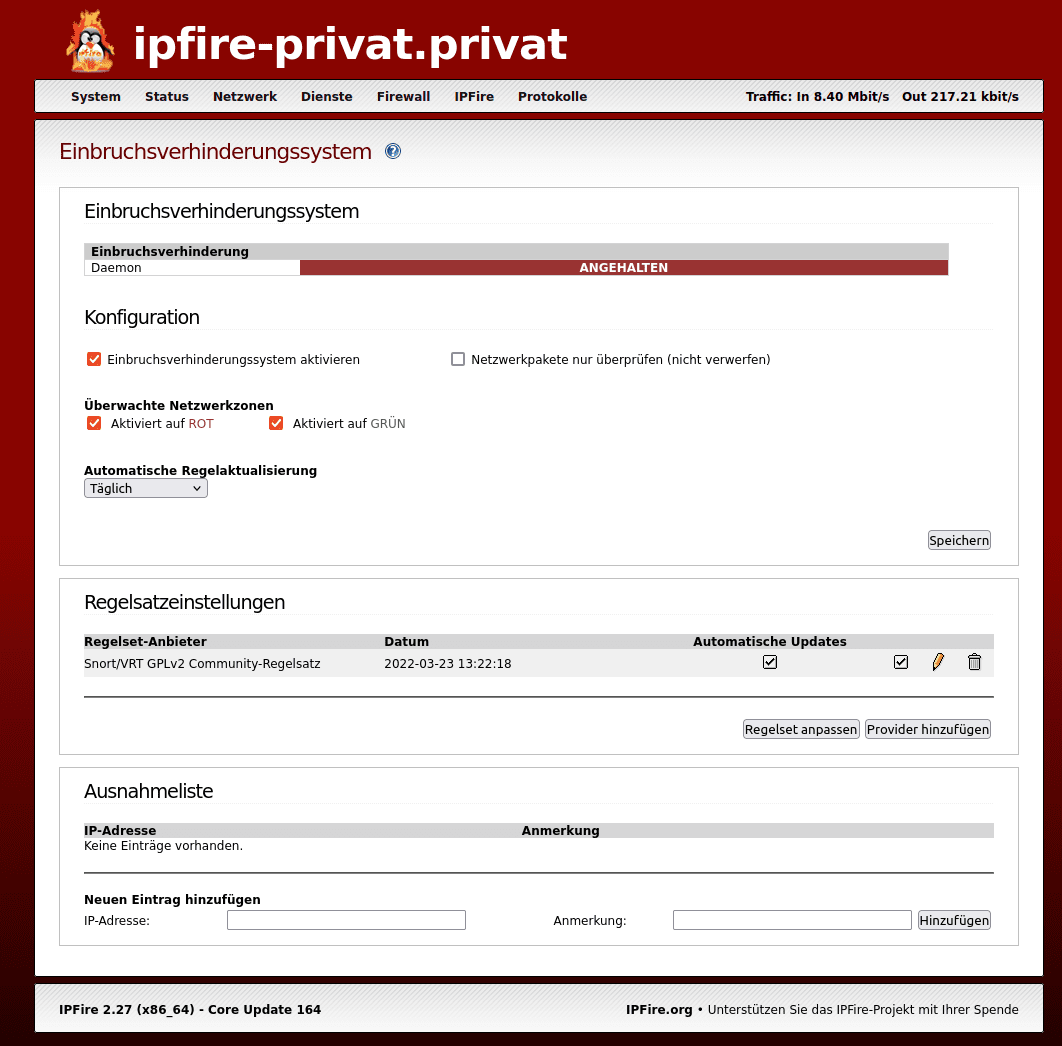

Nun sollte Euer Webend so aussehen. Wir klicken auf „Speichern“.

Das IDS läuft. Gut gemacht! Aber da geht noch mehr!

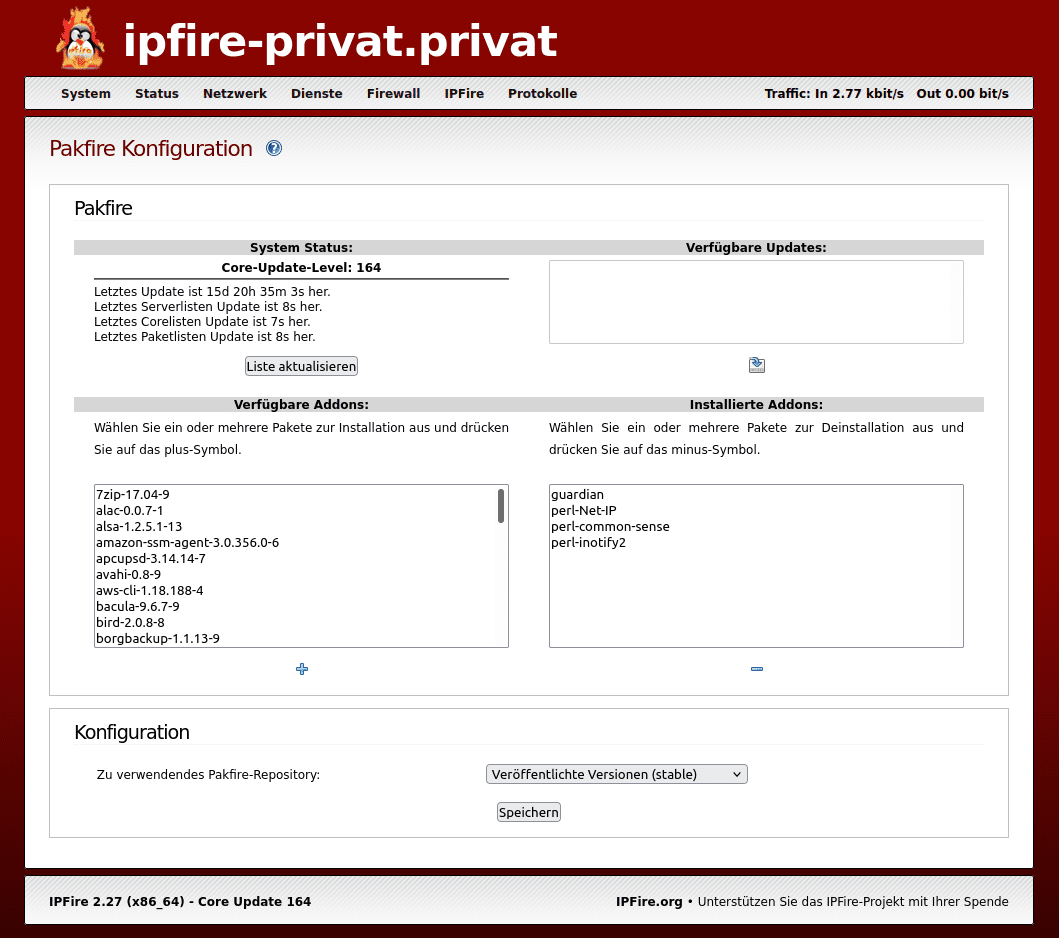

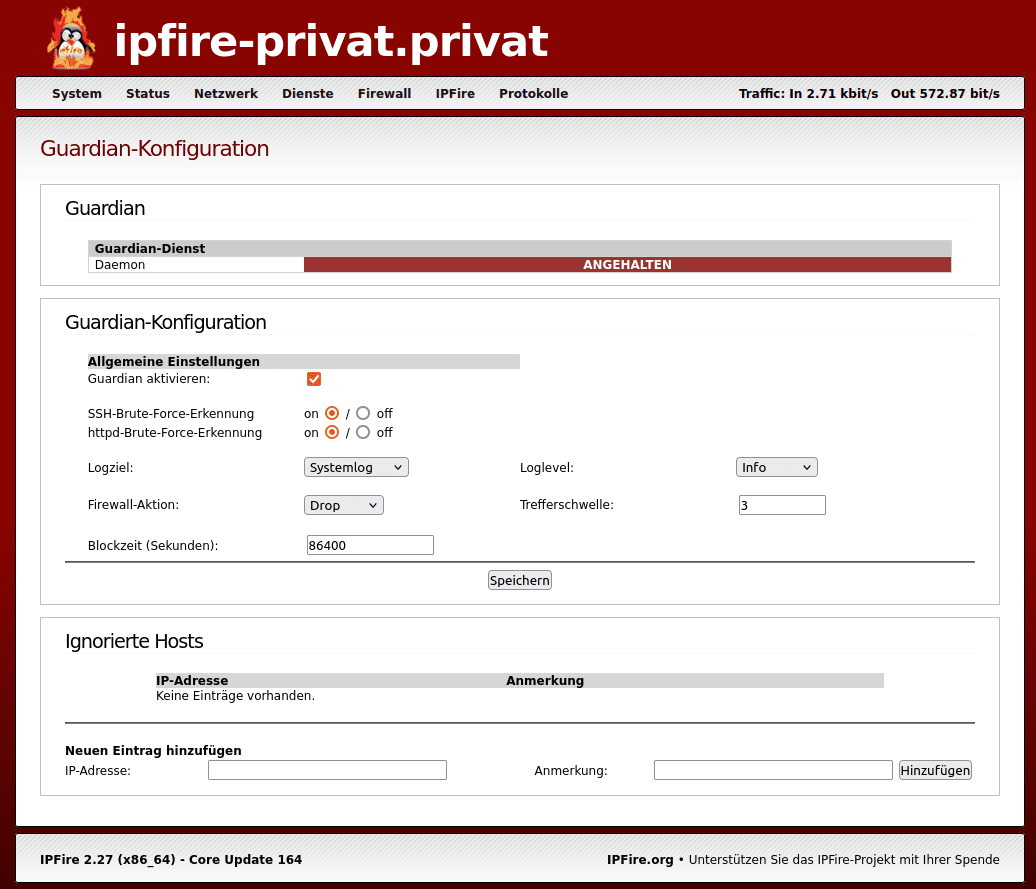

IPS

Rüsten wir unser IDS zu einem IPS auf! Dies schützt vor SSH- und HTTP-Brute-Force-Angriffen.

Warum? SSH und HTTP ist doch gar nicht über Rot erreichbar?

Nun, ein interner Rechner kann aber Schadsoftware geladen haben und die versucht dann, die Kontrolle über das Gateway zu übernehmen.

Dazu installieren wir das AddOn „Guardian“.

IPFire —> Pakfire —> Verfügbare Addons: „Guardian“ auswählen.

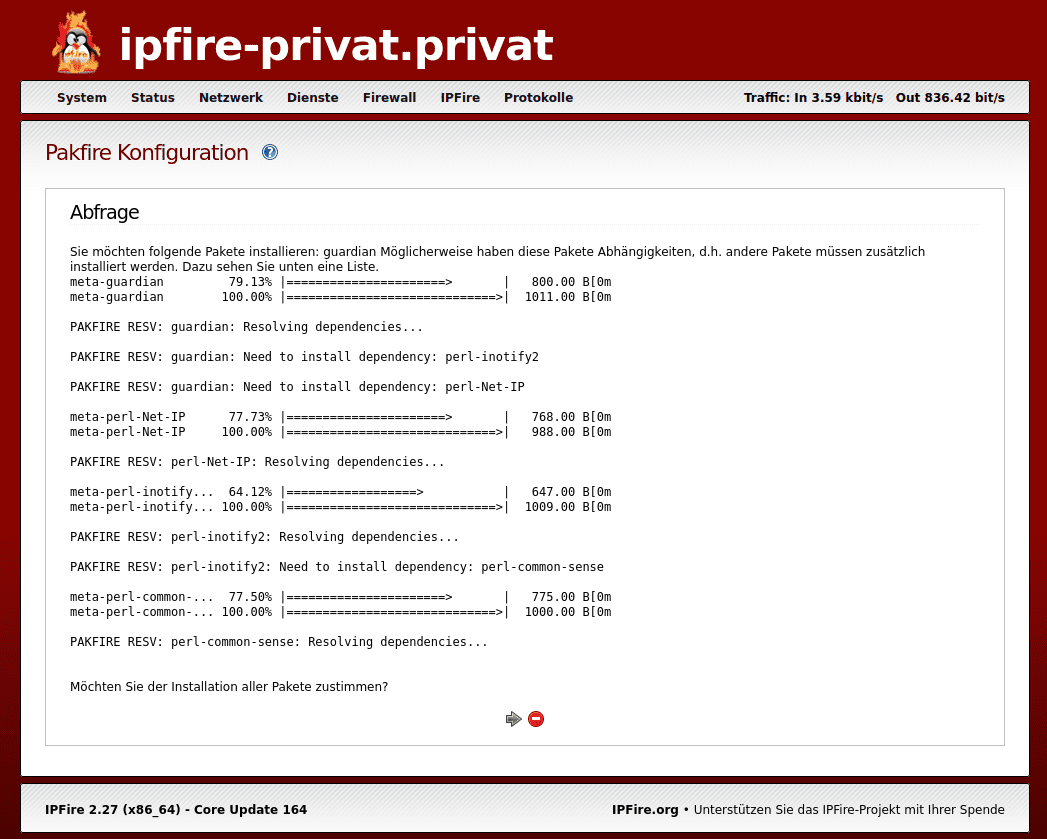

Guardian und die Abhängigkeiten werden hinzugefügt, sobald wir auf „+“ klicken.

Wir bestätigen mit dem grünen Pfeil.

„Guardian aktivieren“, haken wir an und klicken auf „Speichern“.

Routerkonfiguration

Im Router muss das WLAN natürlich unbedingt deaktiviert werden!

Damit die Firewall zwischen dem Router und uns steht – es aber kein doppeltes NAT gibt, was zu „interessanten“ Fehlerbildern in Netzwerken mit vielen Clients führt – müssen wir dem Router sagen, dass er den ganzen Internetverkehr ungefiltert und unsortiert direkt an die Firewall weiterleitet.

Einige Router beherrschen den Bridgemode, der wir dafür aktivieren.

Fritz!Box

AVM hat aus dem Fritz!OS die Möglichkeit des Bridgemodes entfernt. Aber dafür bieten die Fritten die Möglichkeit von Routing, welches den Internetzugang weiterleitet. Für die Fritte ist das gewissermaßen wie eine DMZ, denn aus deren Sicht steht jetzt die Firewall direkt im Internet.

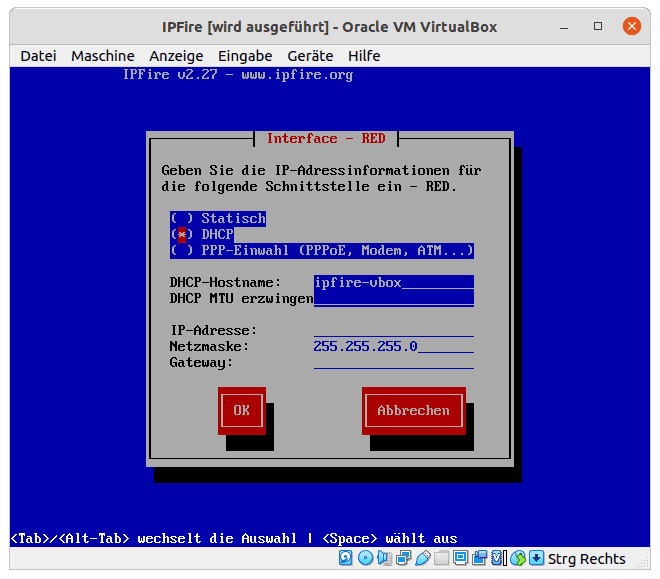

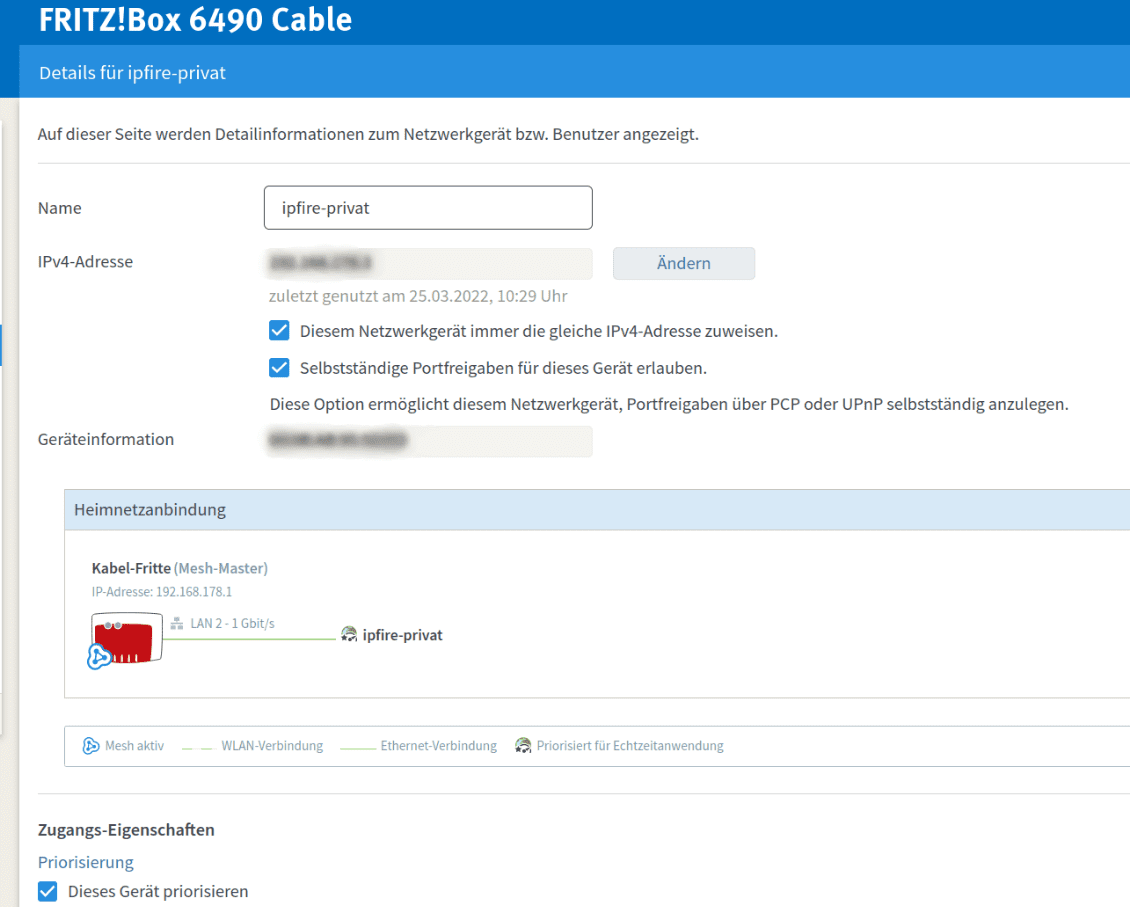

IPFire, rote IP festlegen

Nun bekommt die Firewall am roten Port eine IP-Adresse via DHCP. Wir können diese auf eine statische ändern, wie ich es für gewöhnlich mache.

Heimnetz —> Netzwerk

Hier könnten wir den Namen ändern, sollten es aber nicht.

Wir können die zugewiesene IP-Adresse aber ändern, sollten es auch, damit wir eine feste Route erstellen können.

Das Gerät sollte priorisiert werden und auch die Portfreigaben können wir erlauben. Mit Einrichtung der Route sollte das zwar hinfällig sein, aber es schadet auch nichts.

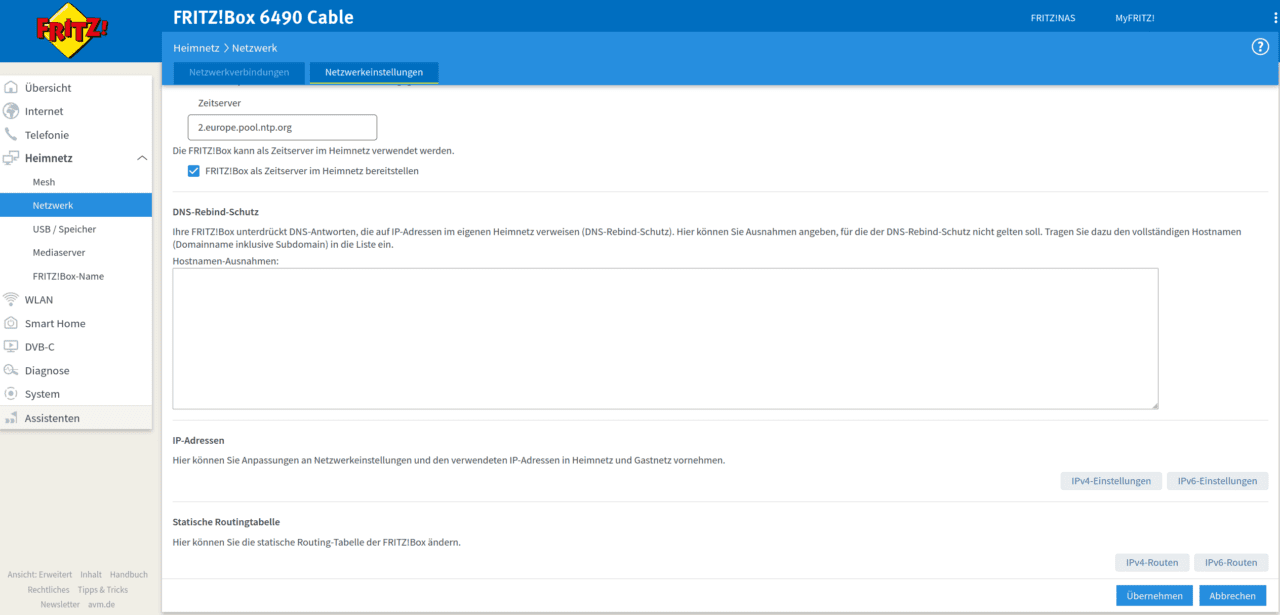

Route erstellen

Heimnetz —> Netzwerk —> Netzwerkeinstellungen

Ganz unten sieht man „Weitere Einstellungen“. Die öffnen wir und scrollen wieder nach unten zu „IPv4-Routen“.

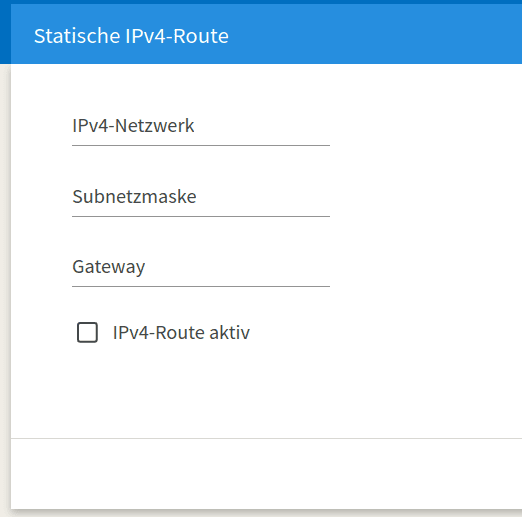

Wir klicken auf die Schaltfläche und erstellen im folgenden Dialog eine neue Route.

Unsere Einstellungen sollten so aussehen:

192.168.0.0 255.255.255.0 192.168..x.x

192.168.x.x ist die Adresse, die wir eben noch für die rote Schnittstelle des IPFire zugewiesen hatten.

Die Route setzen wir auf aktiv, klicken „OK“ und sind fertig.

Aufbau

Wir fahren den IPFire herunter: System —> Herunterfahren

Der IPFire wird nun neben der Fritz-Box aufgebaut und die rote Schnittstelle mit einem der Gigabit-Prts der Fritte verbunden.

Die grüne Schnittstelle verbinden wir mit unserem Switch.

An diesen kommt auch unser Accesspoint, wenn wir im IPFire keine WLAN-Karte eingebaut und die blaue WLAN-Schnittstelle aktiviert haben.

Bei allen Clients sollte nun das WLAN aus- und eingeschaltet werden, bzw. das Netzwerkkabel kurz gezogen werden, damit die aktuelle IP-Adresse aus dem neuen Range gezogen werden kann.

Aufrüstung

Möchte man weitere Netzwerkkarten für Blau oder Orange nachrüsten, so kann man diese nach dem Neustart nicht über das Webend konfigurieren, sondern muss sich via SSH erneut mit dem IOFire verbinden und folgenden Befehl ausführen.

setup

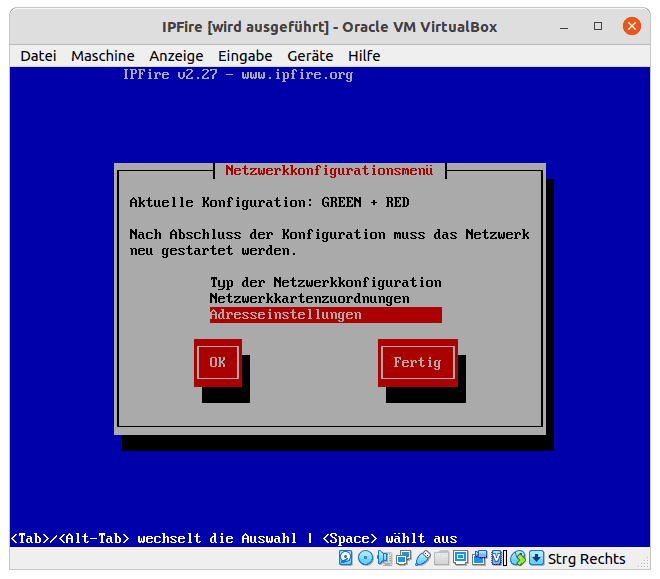

Networking —> Netzwerkkonfiguration —> Typ der Netzwerkkonfiguration

Dort Green + Red + Blue auswählen.

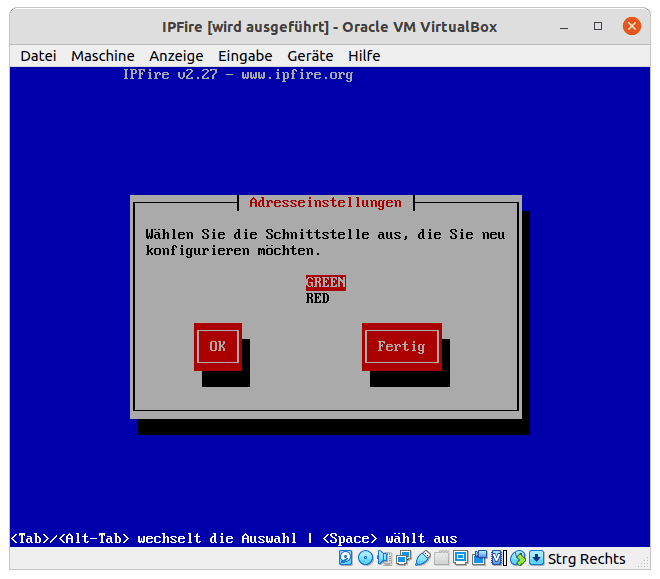

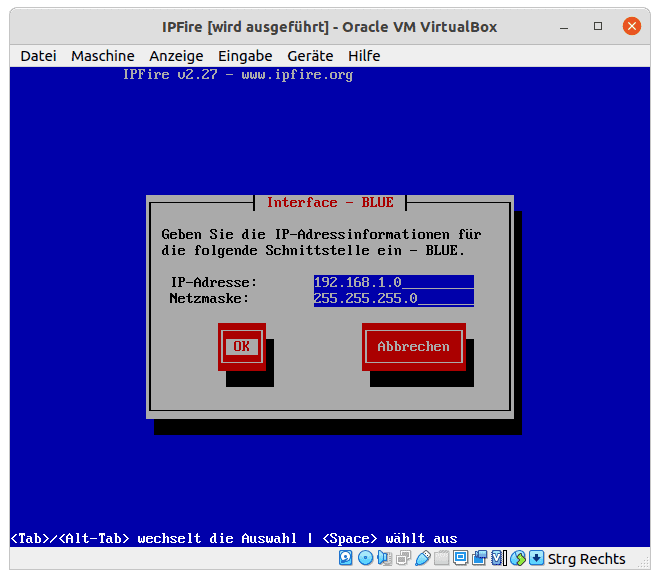

Unter Adresseinstellungen muss dann noch eine Netzwerkadresse zugewiesen werden:

Networking —> Netzwerkkonfiguration —> Adresseinstellungen

Blue auswählen und nach Wunsch konfigurieren

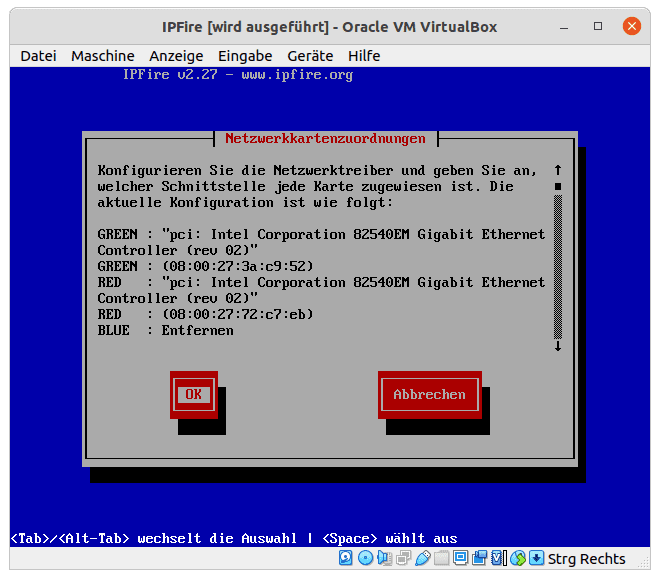

Networking —> Netzwerkkonfiguration —>Netzwerkkartenzuordnungen

„OK“ auswählen

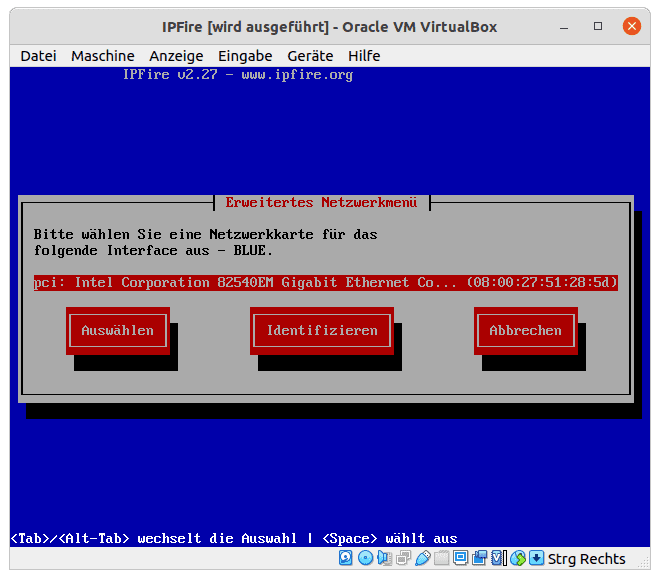

„Auswählen“ wählen

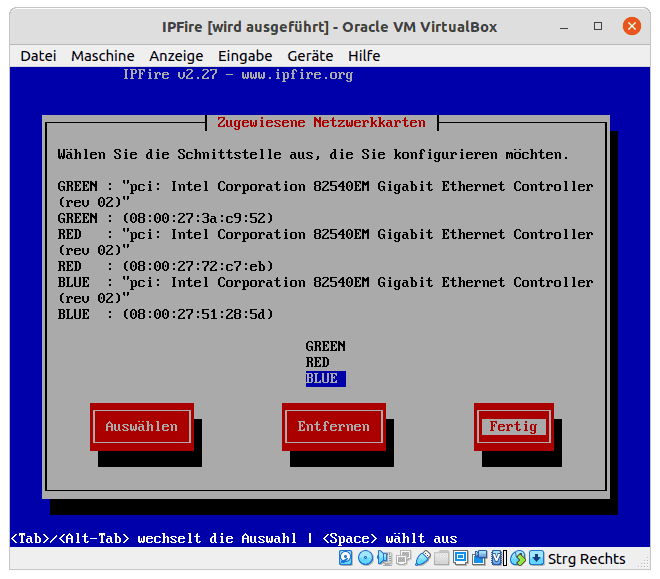

Wir sehen, dass die Karte zugewiesen wurde.

Nun können wir in das Webend (WUI, WebUI, was auch immer)

Netzwerk —> DHCP-Server

Blaues Interface muss konfiguriert und aktiviert werden.

Der DNS-Server ist der Pi-hole, der im Netzwerk der Fritz!Box hängt.

Reales System

Hier ein paar Daten meines Systems:

Atom D510 (2C/4T)

2 GB RAM

Drei NICs

Die CPU langweilt sich.

Das RAM ist frei.

Die CPU ist kühl.