Inhalt: [-]

- 1 Allgegenwärtigkeit der Erfassung von Daten

- 2 Die Schattenseite der digitalen Welt?

- 3 Ein kurzer Rückblick

- 4 Das betrifft mich nicht

- 5 Was ist eigentlich Datenschutz?

- 6 Was ist Big Data?

- 7 Digitale Währung

- 8 Die Wahrnehmung der Computertechnik im Wandel der Zeit

- 9 Generationswechsel

- 10 Das Internet vergisst nichts

- 11 Methoden der Erfassung

- 12 Sage mir, was du kaufst …

- 13 Geteilte Daten, gute Daten?

- 14 Anonymität war gestern

- 15 Wem gehören meine Geräte?

- 16 Digital gefälscht

- 17

- 18 Fingerabdrücke auf Ausdrucken

- 19 Okay, Sophia!

- 20

- 21 Trauen Sie Ihrer Zahnbürste?

- 22 Freiwillige 24-Stunden-Überwachung

- 23 Intransparente Bewertungen der Kunden

- 24 Auskunfteien

- 25 Facebook kennt Sie besser als ihr Partner

- 26 Bildersammler

- 27 Filterblasen

- 28 Vom Kunden zum Rind

- 29 Fake News

- 30 Was sind Metadaten und warum sind die so interessant?

- 31 Mögen Sie Kekse?

- 32 Ortungsdienste? Wie funktionieren die?

- 33 Mein Auto spricht mit fremden Autos!

- 34 Überwachung des ruhenden Verkehrs

- 35 (Park-) Raumüberwachung

- 36 Überwachung des fließenden Verkehrs

- 37 eSIM: Abhören leicht gemacht!

- 38 Jeder kennt jeden über sieben Ecken

- 39 Schau mir in die Augen, Computer!

- 40 Denunzianten sind überall!

- 41 RFID

- 42 Vorsicht! Hinter Ihnen!

- 43 Der ePerso als Sicherheitsrisiko

- 44 DE-Mail – lassen Sie es sein!

- 45 Data-Mining und Algorithmen

- 46 In den falschen politischen Händen

- 47 Alternativen?

- 48 Gegenwehr im virtuellen Raum

- 49 Virenscanner

- 50 Ändern Sie Ihr Verhalten

- 51 Weitere Schutzmaßnahmen

- 52

- 53 Browser absichern

- 54 Ihre Gegenwehr im „Real Life“

- 55 Schlußwort

- 56 Glossar

Ich war schon immer jemand, dem das Hier & Jetzt nicht fortschrittlich genug ist. Insofern werde ich im nachfolgenden Beitrag die digitalen Medien oder die digitale Technik keinesfalls verteufeln. Auch wenn ich die 1970er und 1980er-Jahre, in denen die „Computerisierung“ gerade erst Fahrt aufnahm, wirklich geliebt habe, so wäre es mein Horror, würde ich morgen früh (wieder) in dieser Zeit aufwachen. Abgeschnitten von entfernten Freunden und Verwandten, abgeschnitten von Nachrichten in Echtzeit.

Update: 18.07.2022

Und ich gestehe: Ja, auch abgeschnitten von Google und Wikipedia! Selbstverständlich ersetzen diese Seiten nicht eigenes Denken, aber sie ermöglichen es den Menschen Informationen zu finden und Wissen zu teilen.

Allgegenwärtigkeit der Erfassung von Daten

Die gesellschaftliche Aufgabe, die daraus resultiert … und was Sie unternehmen können.

Überarbeiteter, bisher unveröffentlichter Katalogtext für „Ohne Schlüssel und Schloss – Chancen und Risiken von Big Data“, Museum Pfalzgalerie, Kaiserslautern.

Ich arbeitete von 2017 bis 2018 an diesem Artikel, folglich ist er in Teilen bereits überholt – und das nicht zu unser aller Vorteil.

Die Lesedauer beträgt fast eine Stunde, da das Thema wirklich umfangreich ist und ich bei den Recherchen auf Fakten stieß, die ich selbst bisher im Reich der Verschwörungstheorien verortete.

Einige Links verweisen durch ein Link-Überprüfungstools mittlerweile auf Archivseiten.

Ach ja, und falls Du Dich wunderst, wieso ich Dich hier sieze: Der Text ist in formeller Sprache verfasst, weil ich ihn für den oben angegebenen Museumskatalog erstellte. Ihr wieder zu ändern, war mir zu viel Arbeit. Schon die Konvertierung eines Office-Dokuments mit all seinen Fußnoten war richtig viel Arbeit. Du kannst mich gerne unterstützen, wenn Du magst.

Folge auch meiner Rubrik zur IT-Sicherheit.

Die Schattenseite der digitalen Welt?

Wir hinterlassen eine Datenspur, ob wir wollen oder nicht. Aus dieser kann sehr einfach ein Profil von uns erstellt werden. Zudem haben wir kein angeborenes Gespür für diese digitale Welt. Wir haben kein Sinnesorgan für digitale Kommunikation.Sie ist extrem schnell und schnelllebig, aber vergisst nur wenig. Dieser Text soll sie zum Nachdenken anregen. Bei wem liegt die „Schuld“ für diese digitale „Kopie“ unser aller Leben? Bei uns selbst? Bei den Firmen? Bei den Regierungen?

Alle Fußnoten in diesem Text dienen nicht nur dem Beleg meiner Beispiele und Ausführungen, sondern vor allem sollen sie es Ihnen selbst ermöglichen, weiterführende Informationen zu bekommen. Daher sind alle Informationen frei im Netz verfügbar und stammen aus seriösen Quellen.

Ein kurzer Rückblick

https://commons.wikimedia.org/wiki/File:Arpanet_map_1973.jpg

Das Internet, früher ARPANET, gibt es seit 1968 und wurde für Dienste wie E-Mail oder das Usenet benutzt. Es diente zum Informationsaustausch an den Universitäten, war also nur einem kleinen Personenkreis zugänglich. Diese Personen mussten zudem die Informationen mühsam suchen. Welcher News-Server hielt die gesuchte Information in welcher Gruppe und welchem Posting vorrätig? Es gab keinen Index, keine Suchfunktion, keine Verlinkungen.

BBS

Privaten Nutzern, ohne Netzzugang zu den Universitäten, blieben nur Mailboxen (BBS, Bulletin Board System) über das Fernsprechnetz. Hier tauschte man sich ähnlich wie im Usenet aus. Jeder konnte eine Mailbox betreiben, aber die Nutzer mussten zumindest die Telefonnummer kennen. Für die unbeschränkte Nutzung von Mailboxen war der Betreiber meistens gezwungen, Geld zu verlangen, denn er hatte oft gleich mehrere teure Telefonleitungen von der Post angemietet. Informationen wurden meist in reiner Textform ausgetauscht.

BTX

In den 1980er-Jahren schuf die Telekom den Bildschirmtext (BTX), einen teureren Spaß. Man benötigte ein Modem mit Decoder oder gleich ein ganzes BTX-Terminal mit Tastatur und Bildschirm. Es gab aber auch Modems für den IBM-PC und andere Computersysteme. Die Grundgebühr allein für BTX betrug 55 Mark im Monat und fast jede Seite kostete beim Aufruf zusätzliches Geld. Es gab praktisch nur kommerzielle Anbieter.

WWW

Tim Berners-Lee entwickelte am Kernforschungszentrum CERN in Genf das WWW, einen Internetdienst, welchen heute fälschlicherweise viele Menschen mit dem Internet, dem weltweiten Verbund von Rechnernetzwerken gleichsetzen. Das World Wide Web ermöglichte erstmals eine Verlinkung von Informationen (Webseiten) untereinander. Die ebenfalls von Berners-Lee entwickelte Seitenbeschreibungssprache HTML erlaubte eine formatierte Darstellung des Textes, das Einbinden von Bildern, Audio und Video. Jeder konnte nun seine eigene Seite erstellen, wenn er bereit war, die Sprache HTML zu lernen.

Quelle ohne Link((HTML ist eine textbasierte Auszeichnungssprache zur Strukturierung digitaler Dokumente wie Texte mit Hyperlinks, Bildern und anderen Inhalten.))

Walled Gardens

Anfangs versuchten Internetzugangsanbieter wie AOL, Compuserve, Germanynet oder die Telekom, die Nutzer aus Kostengründen in ihrem eigenen kleinen Mikrokosmos, auf ihrer Website zu halten. Die Internetnutzung war damals teuer, langsam und lief meistens über die Telefonleitung. Wollte man telefonieren, musste man offline gehen.

Webrings

Um eine Information im World Wide Web zu finden, klickte man sich von einer Website zur anderen. Es gab Linklisten und Webrings, mit denen sich Webseiten gleicher Themengebiete untereinander verlinkten. Das Web wuchs rasant. Suchmaschinen mussten her. Abacho, AltaVista, Excite, Fireball oder Yahoo nutzt heute aber kaum noch jemand. Seit etwa 2004 liefert Google konkurrenzlos gute Suchergebnisse und wurde Marktführer.

Web 2.0

Anfang der 2000er-Jahre kam das Web 2.0 auf. Eigentlich bedeutet das nichts anderes, als dass dem Nutzer das Erlernen von HTML abgenommen wurde und er statt einer eigenen Website nun ein personenbezogenes Profil auf einer geschlossenen Plattform eines Unternehmens hatte. Das soziale Web war geboren. Neu war auch die Funktion, dass man Informationen einem selbst bestimmten Benutzerkreis zugänglich machen konnte.

Ist Social Media ein Rückschritt? Nein, denn auf diesen geschlossenen Plattformen wird eine andere Art von Informationen ausgetauscht. 123Die meisten Menschen auf Facebook schreiben keine eigenen Beiträge. Sie teilen von anderen verfasste Beiträge. Es ist ein wenig wie an einem sehr großen Stammtisch.

Quelle((„Facebook-Algorithmus: Diese Faktoren beeinflussen das Newsfeed-Ranking“, Christian Erxleben, Internetworld.de, 17.02.2016))

Quelle((„Facebook: Neuer Algorithmus löst den EdgeRank endgültig ab“, Björn Hallmann, 20.08.2013))

Quelle((„Facebook EdgeRank: So funktioniniert der Algorithmus im Detail“, t3n.de, 18.04.2013))

Immer online

Als 2007 als logische Entwicklung und Symbiose von Mobiltelefon und PDA (Personal Digital Assistant, ein kleiner tragbarer Computer) das erste iPhone auf dem Markt erschien, wurde es auf einmal möglich, dass man „sein“ Internet mitnahm. War man früher nur via SMS mobil erreichbar, so gab es plötzlich Instant Messenger wie WhatsApp oder SnapChat. Die Handys machten mittlerweile gute Bilder, also gab es Plattformen wie Instagram.

Phänomen Twitter

Warum wurde gerade Twitter so beliebt? Vielleicht, weil die Twitter-App viel schneller als die App von Facebook ist. Weil man durch die Hashtags (#) Informationen selbst markieren, taggen konnte. Weil man durch eigene Filter die Nachrichten gezielt suchen konnte. Weil ein Tweet immer auf 140 (jetzt 280) Zeichen beschränkt, die Information darin komprimiert, zwangsweise auf den Punkt gebracht ist. Ein Tweet auf Twitter ist aber vor allem immer eines: öffentlich!

Wer bezahlt das alles?

Früher waren die Webseiten meist statisch, ohne Interaktion durch den Nutzer. Heute sind Webpräsenzen aufwendig zu pflegen und benötigen oftmals mehrere Rechenzentren. Das kostet alles enorm. Es geht den Telekommunikationsanbietern gerade in Deutschland hervorragend. Der Mobilfunkmarkt ist hier unter drei großen Anbietern zu gleichen Teilen aufgeteilt. Die „letzte Meile“ im Festnetz ist im Besitz der Telekom. Es gibt drei große Kabelnetzbetreiber. Wir zahlen im europäischen Vergleich mit die höchsten Beträge, um online gehen zu können – bei gleichzeitig eher bescheidenen Zugangsgeschwindigkeiten. Von diesen Gewinnen sehen die Betreiber der Webpräsenzen keinen Cent.

Die Dienste von Facebook, Google (Alphabet) & Co kosten kein Geld. Wir sprechen dabei aber von den global reichsten Unternehmen! Wie machen die das? Durch Werbung!

Werbung spricht immer eine Zielgruppe an und muss gut platziert sein.Soziale Medien sind schnell und aktuell, kein Nutzer klickt auf Werbung, die ihn nicht interessiert. Schlimmer noch: nervt die Werbung, kommen Werbeblocker zum Einsatz. Folglich ist es notwendig, die Nutzer zu identifizieren und ihre Interessen zu bestimmen. Das kollidiert oft mit dem Datenschutz.

Warum habe ich die Geschichte noch einmal erzählt? Weil sich das WWW gewandelt hat. Früher waren die Webseiten meist statisch, ohne Interaktion durch den Nutzer. Heute sind Webseiten aufwendig zu pflegen und benötigen oftmals gleich mehrere Rechenzentren. Das kostet alles enorme Summen von Geld. Es geht den Telekommunikationsanbietern gerade in Deutschland sehr, sehr gut. Der Mobilfunkmarkt ist unter drei großen Anbietern zu gleichen Teilen aufgeteilt. Die „letzte Meile“ ist im Besitz der Telekom. Es gibt drei große Kabelnetzbetreiber und einige unbedeutende regionale Anbieter. Wir zahlen im europäischen Vergleich mit die höchsten Beträge, um online gehen zu können – bei gleichzeitig eher bescheidenen Zugangsgeschwindigkeiten. Von den Gewinnen der Telekommunikationsgesellschaften sehen aber die Betreiber der Webseiten keinen Cent.

Die Werbeindustrie!

Facebook,, Google (Alphabet) & Co kosten kein Geld. Wir sprechen dabei meistens von den weltweit reichsten Unternehmen! Wie machen die das? Ganz klar: durch Werbung!

Nun müssen wir uns vor Augen halten, dass Werbung immer eine Zielgruppe anspricht und gut platziert sein will. In den Printmedien ist das noch recht einfach, in den sozialen Medien aber deutlich schwerer. Soziale Medien sind schnell und aktuell, keiner der Nutzer klickt auf Werbung, die ihn nicht interessiert. Schlimmer noch: nervt die Werbung, installiert der Nutzer vielleicht sogar einen Werbeblocker. Folglich ist es notwendig, die Nutzer zu identifizieren und ihre Interessen exakt zu bestimmen. Das kollidiert leider oft genug mit dem Datenschutz.

In diesem Text werde ich Ihnen aufzeigen, dass Datenschutz uns alle betrifft und warum wir ihn ernst nehmen müssen. Er betrifft Sie, egal ob Sie Dienste der großen IT-Unternehmen nutzen oder nicht. Er betrifft Sie sogar, egal ob Sie ein Smartphone oder einen Computer besitzen. Wir hinterlassen in unserem scheinbar so analogen Leben täglich eine nachverfolgbare Datenspur (siehe „Ein Tag im Leben eines Überwachten. Du, ich, wir alle“) – ob wir das wollen oder nicht.

Die Zukunft

Am 14. Dezember 2017 hat die US-Regierung der FCC (eine Regulierungsbehörde ähnlich unserer Bundesnetzagentur) die Kontrolle über die ISP (Internet Service Provider) entzogen. Damit soll es weniger Datenschutz und weniger Netzneutralität bei gleichzeitiger Gewinnmaximierung der ISP geben. Dieses Ansinnen war sogar so wichtig, dass die Bürgerbefragung dazu manipuliert wurde. Was ist „Netzneutralität“? Die deutsche Wikipedia fasst zusammen:

„Netzneutralität bezeichnet die Gleichbehandlung von Daten bei der Übertragung im Internet und den diskriminierungsfreien Zugang bei der Nutzung von Datennetzen. Netzneutrale Internetdienstanbieter behandeln alle Datenpakete bei der Übertragung gleich, unabhängig von Sender und Empfänger, dem Inhalt der Pakete und der Anwendung, die diese Pakete generiert hat.“

Die Netzneutralität sorgt also dafür, dass Datenpakete immer gleich behandelt werden, egal ob ich auf Netflix eine Serie schaue, oder als Dissident politische Botschaften verbreite. Da es kaum noch echte Telefonanschlüsse gibt, werden auch die meisten Telefonate über VoIP geführt. Keiner dieser Dienste darf benachteiligt werden. Das ist Netzneutralität. Die sogenannte „Freiheit“, die mit der Abschaffung der Netzneutralität propagiert wird, bedeutet immer die Freiheit des stärkeren Marktmitspielers. Eine Aufhebung der Netzneutralität hat nur zum Ziel, dass sich für die Internetserviceprovider neue Verdienstmöglichkeiten auftun. Es gibt keinen technischen oder logistischen Grund für die Einschränkung des Internetverkehrs. Die Aufhebung der Netzneutralität bedeutet eine automatisierte, technische Überwachung zur Kontrolle und Manipulation der Datenströme im Internet, die datenschutz- und bürgerrechtlich Fragen aufwerfen wird. Wir müssen die auf der DS-GVO (Datenschutz-Grundverordnung) basierenden Rechtsprechungen abwarten. Wiegt das Interesse der ISP an der Gewinnmaximierung (oder das eines Anbieters, der für eine Priorisierung zahlt) höher als das Recht einer Person an den eigenen Daten? Ist Netzneutralität – da sie vom Staat gesetzlich eingeschränkt wurde – gar Zensur und nicht nur eine Steuerung von Datenströmen?

Quelle((Volker Bernhard, „Wie die Bürgerbefragung zur Netzneutralität manipuliert wurde“, Süddeutsche.de, 14.12.2017))

Der ehemalige Digitalkommissar der EU, Günther Oettinger, führte als Beispiele für zu priorisierte Dienste im Internet Telemedizin (genauer ferngesteuerte OPs) und autonome Fahrzeuge an. Autonome Fahrzeuge zeichnet eben aus, dass sie autonom fahren können. Bei einem Ausfall des Mobilfunknetzes müssen sie weiterhin ohne Gefährdungspotenzial fahrbereit sein. Ob sie die aktuellen Staudaten eine hundertstel Sekunden später bekommen ist irrelevant, da sie ohnehin über WLAN direkt miteinander kommunizieren und so über einen Unfall auf der Straße vor ihnen in Echtzeit informiert werden. Wer lebenswichtige Operationen vornimmt, die über die eher wackligen Internetanschlüsse eines Kabelnetzbetreibers oder die ebenfalls nicht sonderlich ausfallsicheren DSL-Anschlüsse durchführt, handelt sicher grob fahrlässig oder ist blind Technik-gläubig.

Das Internet durchdringt unser Leben. Datenschutz betrifft uns also alle.

Das betrifft mich nicht

„Ich habe nichts zu verbergen!“ – diesen Satz hört man immer wieder, wenn es um das Thema Datenschutz oder das Ausspionieren des Bürgers geht. Woher kommt diese Einstellung?

„Ich habe nichts zu verbergen!“. Warum? Weil Sie nicht wichtig sind? Das digitale Abbild Ihres Lebens, Ihr digitaler Zwilling, welcher im Zuge von Big Data zusammengestellt und durch Algorithmen ausgewertet wird, kann sich erheblich von Ihrem realen unterscheiden. Dem Irrglauben, dass man nichts zu verbergen hätte, liegt vermutlich einzig der Mangel an Informationen zugrunde, was in unserer durchdigitalisierten Welt passiert.

Dabei erstaunt, dass es bei vielen Menschen einen „gefühlten Datenschutz“ gibt. Google Streetview ist in Deutschland umstritten. Die eigene Häuserfassade oder das Kennzeichen am Fahrzeug finden oftmals die gleichen Menschen schützenswert, die das biometrisch auswertbare Bild des süßen Kindes bedenkenlos auf die Server von Facebook, Apple oder Google hochladen.

„Das können doch nur Freunde sehen!“. Stimmt. Und können auch nur die sogenannten Freunde speichern, teilen, per Mail verschicken und auf anderen Plattformen wieder hochladen. Noch nie hat ein Häkchen in irgendwelchen Einstellungen ein Bild oder eine Information vor weiterer, unkontrollierbarer Verbreitung geschützt. Alles, was man im Browser sehen kann, kann man auch nach Belieben kopieren und weiterverteilen.

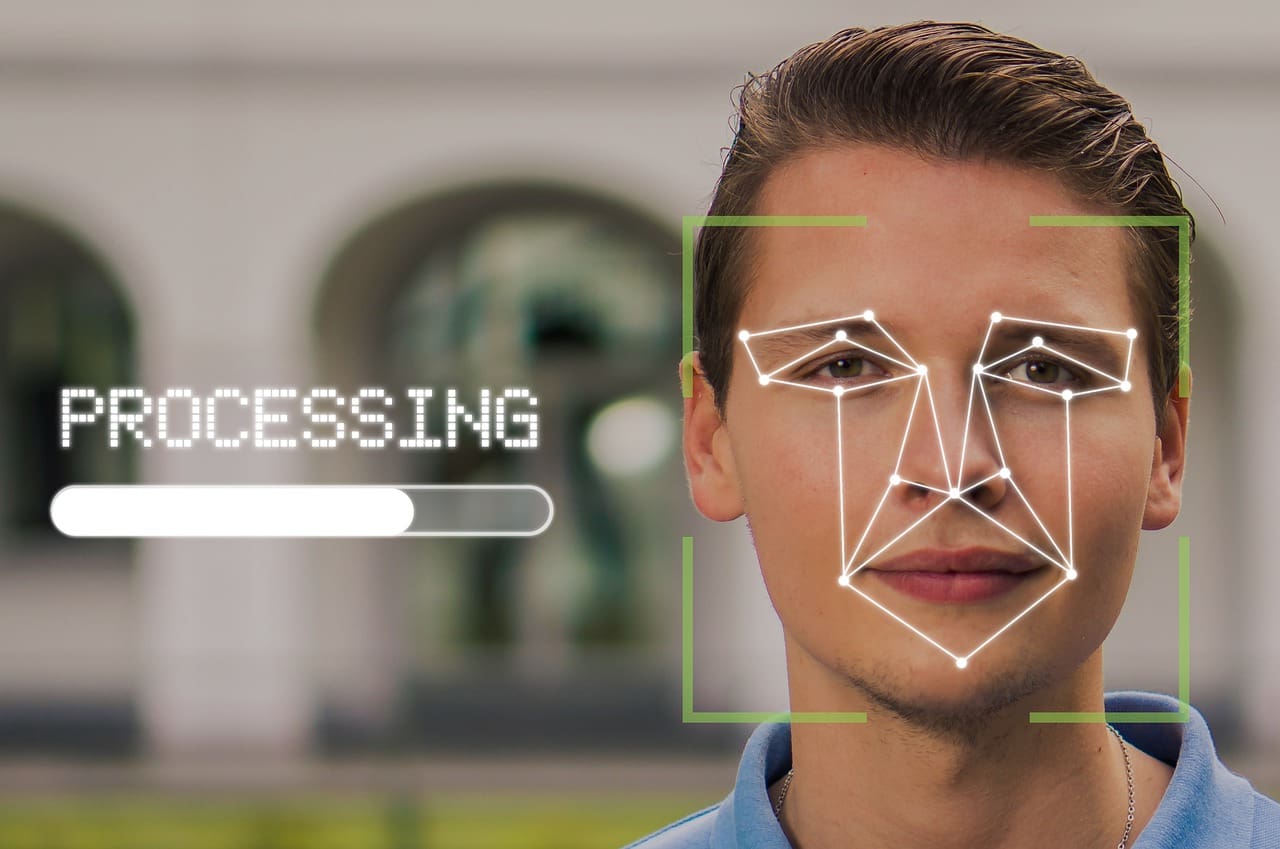

Facebook, Google und Amazon lassen über jedes Bild, dessen sie habhaft werden, einen Objekt- und Gesichtsscanner laufen. Wird irgendwann einmal einem dieser Gesichter ein Name zugeordnet, so wird die Person höchstwahrscheinlich mit allen Bilder verknüpft, auf denen sich ihr Konterfei befindet.

Ich resümiere: ein Kennzeichen, welches nach wenigen Jahren ohnehin neu vergeben wird, ist also schützenswerter als die biometrischen Daten eines Kindes? Das eine schützt ein lebloses Ding, das andere kann aus heutiger Sicht unvorstellbare Auswirkungen auf das Leben unserer Schutzbefohlener haben.

Was ist eigentlich Datenschutz?

Schulmädchen schließen seine Tagebücher selbstverständlich ab und verwahren es an einem sicheren Ort. Dabei sind die Folgen, wenn jemand diese Zeilen lesen würde, bestenfalls peinlich. Lassen wir die Wohnungstür offen, damit die Nachbarn unsere Tagebücher, Steuererklärungen und Fotoalben durchsuchen können? Natürlich nicht.

Wie kommt es, dass wir Daten in Papierform einen höheren Stellenwert zubilligen als den Daten, die auf unseren Smartphones und Notebooks gespeichert sind? Meist ist es Unwissenheit über die Missbrauchsmöglichkeiten und auch Unwissenheit über die Möglichkeiten zum Schutz der eigenen Daten.

Datenschutz ist keine abstrakte Angelegenheit und auch nicht vor allem durch dunkle Dritte bedroht. Nein, der plaudernde Bekannte ist oftmals das Problem. Oder der Arbeitskollege, der das Bild des Kumpels teilt.

"Datenschutz ist ein Begriff, der leider nicht hinreichend klar ist (…) Es geht ja nicht um den Schutz der Daten als solche, sondern um den um Schutz von Menschen vor anderen Menschen (…)"

Hans Peter Bull, Bundesdatenschutzbeauftragter von 1978 bis 19835

Quelle((„Rivalität zwischen Behörden als Garant für den Datenschutz?“, Ulrike Heitmüller, Telepolis, 16.01.2016))

Wir haben noch nicht begriffen, was Datenerfassung und -auswertung bedeuten. In einer globalisierten Welt, in der die Konzerne weltumspannend agieren, fehlen funktionierende und allgemeingültige Regeln für den Umgang mit persönlichen Daten.

Vielleicht ist für manche Politiker die vernetzte Welt „Neuland“, während sich die Firmen und Bürger bereits lange darin bewegen. Notfalls wird sogar ein Standard für einen E-Mail-Dienst per Gesetz als sicher erklärt, auch wenn er es nicht ist und es aufgrund der Vorgaben durch die Verantwortlichen auch nie sein kann.

Unabhängige Experten werden zwar angehört, aber deren Rat oft nicht beachtet und den Empfehlungen von Lobbyisten gefolgt, wie es insbesondere der IT-Sicherheitsberater Linus Neumann vor dem Innenausschuss des Bundestages erlebte. Seine fachlichen Bedenken zur Sicherheit von De-Mail wurden ignoriert. Gleichwohl wurde ihm unter vier Augen bestätigt, dass er recht habe, „es aber eben so sei, wie es sei“.

Wir können nicht auf die Politik warten, wenn uns etwas an unserer Privatsphäre liegt. Das Thema Datenschutz mag unsexy sein. Es mag sogar Angst machen. Deswegen wird der Gedanke an Datenschutz gern verdrängt.

Quelle((Deutscher Bundestag, Drucksache, 17/13139, „Beschlussempfehlung und Bericht des Innenausschusses (4. Ausschuss) zu dem Gesetzentwurf der Bundesregierung – Drucksache 17/11473 – Entwurf eines Gesetzes zur Förderung der elektronischen Verwaltung sowie zur Änderung weiterer Vorschriften“, 17.04.2013, Berlin))

Quelle((Linus Neumann, „Stellungnahme zum Gesetz zur Förderung der elektronischen Verwaltung sowie zur Änderung weiterer Vorschriften“, 20.03.2013, Hamburg))

Quelle((§ 67 Absatz 6 Satz 3 b SGB X, dejure.de))

Quelle ohne Link((Linus Neumann, „Bullshit made in Germany“, Vortrag auf dem 30C3, 29.12.2013, Hamburg))

Quelle((„Bundestag erklärt De-Mail per Gesetz für sicher“, Konrad Lischka und Christian Stöcker, Spiegel.de, 19.04.2013))

Wir können nicht auf die Politik warten, wenn uns etwas an unserer Privatsphäre liegt. Das Thema Datenschutz mag unsexy sein. Es mag sogar Angst machen. Deswegen wird der Gedanke an Datenschutz gern verdrängt. Aber: Wenn Sie auf Ihre Daten nich5t aufpassen, kann Sie das nicht nur finanziell teuer zu stehen kommen.

Wenn Sie nicht auf Ihre Daten aufpassen, kann Sie das – nicht nur finanziell –

teuer zu stehen kommen.

Nein, hier drückt nicht der Aluhut, hier gibt es keine Verschwörungen. Wenn ich von „Manipulationen“ spreche, so meine ich das nicht reißerisch oder anklagend. „Cui bono“ – wem nützt es?“ – diese Frage mag tatsächlich legitim sein. Ich möchte aber, dass Sie sich eine andere, ähnliche Frage stellen und diese ganz ehrlich für sich selbst beantworten:

"Was würde ich anstelle der Konzerne, der Politik oder der Geheimdienstler tun,

wenn ich die gleichen Möglichkeiten hätte und meinen Job gut machen möchte?"

Ich würde so lange jede Information sammeln und auswerten, an die ich herankommen könnte, bis mich ein Gericht stoppt. Ob flächendeckende Überwachung ein Verbrechen an der Demokratie ist, sie aushöhlt und vergiftet, werden erst spätere Generationen beantworten können. Dann ist es aber zu spät. Als Otto Normalverbraucher stehen wir einfach zu dicht vor dem Gesamtbild. Wir benötigen zur Beurteilung unserer eigenen Situation inzwischen die Hilfe von Experten aus der Technikfolgenabschätzung.

Quelle((Bundesrat, „Entwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklärung des Bundesnachrichtendienstes, Seite 6, 1. b) dd), Drucksache 430/1/16, 12.09.2016, Berlin))

Was ist Big Data?

Man schürft nach Gold und Diamanten, gräbt nach Kohle und bohrt nach Öl. Der Rohstoff, nach dem es der digitalen Industrie gelüstet, sind aber Daten. Sie gewinnt man durch das sogenannte Data-Mining. Minen befinden sich gewöhnlich in Bergen. In unserem Fall ist es ein ganzes Gebirge. Nennen wir es Big Data. Dessen Berge sind nicht geologisch gewachsen, sie sind von uns aufgehäuft worden und wachsen rasant sogar.

Data-Mining benötigt massive Gebirge. Die wenigen Ausläufer dieses Gebirgszuges wurden von kleinen Firmen und selbstständigen Entwicklern gestaltet. Diese sammeln etwa Daten der Nutzer ihrer Handyspiele. Der Mount Everest dieses Gebirges dürfte der Mount Facebook sein. Beim Graben bilden sich große Abraumhalden aus Katzenvideos, Essensfotos und immer gleichen Geburtstagsglückwünschen. Viele Giftstoffe wie Pornos, Tierquälerei, Enthauptungsvideos und Aufrufe zur Gewalt werden ausgefiltert, bevor sie den Mount Facebook erreichen und wachsen lassen. höher machen. Allerdings tragen Menschen weltweit zum Wachstum des Berges bei. Und die Bewertung, was ein Giftstoff ist, unterscheidet sich in den unterschiedlichen Kulturkreisen.

Facebook gräbt sich durch diesen gigantischen Berg. Auf der Suche nach Informationen, die es ermöglichen, den Touristen (Benutzer) am Fuße des Berges ein schönes Panorama („optimales Nutzererlebnis“) zu bescheren – und natürlich zu ihm passende Werbung zu offerieren.

„Wenn wir völlig unkritisch mit uns selbst sind und jeden Mist in Facebook und ähnliche Plattformen pumpen, dann haben wir nichts gewonnen.“

David Kriesel, auf dem 33c3, Hamburg, 2016

Es wäre aber unfair, würden wir Facebook, Google & Co allein an den Pranger stellen, denn es gibt noch genügend andere imposante Berge im Big-Data-Massiv. Die können wir nur schwierig entdecken. Es glitzern keine Schneekoppen auf deren Gipfeln. Sie liegen unauffällig im Schatten.

Zum Wachsen all dieser Datenberge tragen wir selbst bei. Wir könnten einfach aufhören, Puzzleteile unseres Lebens an die sozialen Netzwerke weiterzugeben. Wäre damit das Problem gelöst?

Natürlich nicht.

Digitale Währung

Daten sind also die Währung unserer Zeit. Sie werden gern nach dem Motto „Haben ist besser als brauchen“ erfasst. Auch ohne unsere Mithilfe. Datenerfassung ist leicht, billig und geschieht ohne umständliche Fragebögen oder Formulare. Ohne unser Zutun, ohne unsere Zustimmung. Unbemerkt und nebenbei. Die Vorgehensweisen widersprechen dabei oft dem Bundesdatenschutzgesetz. Aber man kann den Firmen und Institutionen nur selten nachweisen, in welchem Umfang sie unsere Daten sammeln und auswerten.

Quelle ohne Link((Siehe dazu beliebige Tätigkeitsberichte der Datenschutzbeauftragten des Bundes und der Länder))

Quelle((„US-Firmen machen sich kaum Gedanken zum Datenschutz“, Martin Bayer, Computerwoche.de, 27.06.2017))

"Polizisten speichern, was sie wissen, elektronisch ein – alles kann ja irgendwann und irgendwie mal wichtig sein."

(Extrabreit, „Polizisten“, Album „Welch ein Land! Was für Männer:“, 1982)

Quelle((Einordnung siehe Wikipediaartikel „Polizisten“, abgerufen 18.07.2022))

Apple hat den Ruf eines Datenschützers1. Den pflegt die Firma. Apple Smartphones sollen die Daten des Benutzers besser schützen als Telefone mit Googles Android.2 Persönlich habe ich daran aber Zweifel. Jedes Unternehmen will seine Kunden verstehen, damit es sie besser binden kann. Dazu braucht das Unternehmen persönliche Daten.

Google verkauft Werbung, Apple verkauft Hardware. Dazu brauchen sie Nutzer- und Nutzungsdaten. Ohne sie können die Angebote nicht persönlich zugeschnitten werden und verpuffen. Und ob sich selbst die wertvollste Firma der Welt tatsächlich gegen den eigenen Staat stellt, wenn es um den Schutz der persönlichen Daten ihrer Kunden geht? Egal wie die Antwort ausfällt: sie beunruhigt mich.

Quelle((„Welche Tech-Firmen unsere Daten vor der Regierung schützen“, Handelsblatt.de, 17.07.2017))

Quelle((„Apple vs Google on privacy: a tale of absolute competitive advantage“, Aral Balkan, 15.01.2015))

Die Wahrnehmung der Computertechnik im Wandel der Zeit

Volkszählungen gibt es bereits seit ca. 2.700 v Chr. – zwei werden in der Bibel geschildert und geschahen in Gottes Auftrag. Herman Hollerith, der Gründer der Firma, die wir heute als IBM kennen, wurde ab 1890 durch seine Tabelliermaschinen bekannt. Diese mechanischen Rechner wurden für Volkszählungen auch in Deutschland verwendet.

https://commons.wikimedia.org/wiki/File:Census_pantograph_and_1930s_keypunches.jpg

In den 1980er Jahren aber ging ein Aufschrei durch die Republik: „Als sei es des Teufels eigenes Werk!“ (Der Spiegel)1, „1984 wird Realität!“, „Der Überwachungsstaat kommt!“. Auf Demonstrationen wurde „Zählt nicht uns – zählt eure Tage“ skandiert.2 Breite Bevölkerungsschichten waren gegen die Volkszählung, die durch Beamte und Mitarbeiter des öffentlichen Dienstes (z.B. Postbeamte) durchgeführt werden sollte. Teilweise wurden diese Personen von ihrem Umfeld als „Überwachungshandlanger“ geschnitten.

Das Bundesverfassungsgericht stoppte im „Volkszählungsurteil“ 1983 die Volkszählung in der geplanten Art und Weise. Die Fragebögen mussten teilweise anonymisiert werden. 1987 fand die Volkszählung schließlich statt. Wegweisend war das Urteil, weil es ein Recht auf informationelle Selbstbestimmung aus dem Grundgesetz ableitete.

Quelle((„»Als sei es des Teufels eigenes Werk«“, Der Spiegel 21/1987, 17.05.1987))

Quelle((„Vor 20 Jahren: 10 Minuten, die allen helfen [Update]“, Detlef Borchers, 25.05.2007))

„Freie Entfaltung der Persönlichkeit setzt unter den modernen Bedingungen der Datenverarbeitung den Schutz des Einzelnen gegen unbegrenzte Erhebung, Speicherung, Verwendung und Weitergabe seiner persönlichen Daten voraus.“

Bundesverfassungsgericht 65,1 – Volkszählung

Quelle((„Datenschutz: Auswirkungen der EU-Datenschutzgrundverordnung“, IITR Datenschutz GmbH, Dr. Sebastian Kraska, 28.12.2015))

Generationswechsel

Wie konnte es dazu kommen, dass der Umgang mit den persönlichen Daten quasi von einer Generation auf die andere so umschlug? Statt die Mitarbeiter der Volkszählung zu ächten, stellen heute die Menschen intimste Informationen selber und bereitwillig in das Netz. Für die Generation der 1968er waren Computer große Schränke, auf denen sich Magnetbandspulen langsam drehten und unaufhörlich und geheimnisvoll unser Leben aufzeichneten. Das entsprach natürlich nicht im Geringsten der Realität, hatte aber einen wohligen Gruselfaktor.

https://commons.wikimedia.org/wiki/File:Mainframe_-_16317517254_IBM_2311_-_2401.jpg

Die Kinder der 1968 hingegen waren die „computerbegeisterten Jugendlichen“, die an ihrem Commodore 64 viel zu viel Zeit mit unverständlichen Dingen verbrachten. Sie blickten lieber auf einen flimmernden Bildschirm, als draußen zu spielen. Die Entwickler der frühen Heimcomputer konnten sich nicht vorstellen, was die Kinder seinerzeit mit dem Rechner anstellen würden. Diese Computer konnten durch geschickte Programmierung sehr weit über ihre geplante Leistungsfähigkeit gebracht werden. Diese Computer-Kids trieben die Technik immer schneller voran, dachten dabei selten an deren Missbrauchsmöglichkeiten. Das Establishment und der Staat waren die erklärten Gegner – es entwickelte sich eine eigene Kultur und eine digitale (Hacker-)Ethik. Diese Generation entwickelte später die Computertechnik, die uns heute umgibt. Sie schuf Apple, Amazon, Google, Microsoft und viele andere Firmen.

https://commons.wikimedia.org/wiki/File:Commodore_64_at_Video_Game_Museum_in_Berlin_(45946155851).jpg

Erstaunt betrachten die „Computerpioniere“ heute die eigenen Kinder. Technisch in der Regel unbedarft, benutzen diese die Smartphones und digitalen Gadgets, als ob es darum ginge, möglichst viel vom eigenem Leben preiszugeben. Google und Facebook werden nicht als Establishment wahrgenommen, auch wenn sie es längst sind. Weil Facebook, Google und Apple als cooler Kumpel und innovativer Begleiter wahrgenommen werden, scheint es opportun zu sein, dass diese Firmen die persönlichen Daten der Nutzer abgreifen und daraus detail- und umfangreiche Profile erstellen.

Rechner sind nicht mehr die unheimlichen, klickenden Schränke. Rechner sind heute schicke Uhren, trendige Armbänder und Streichelcomputer, mit denen man telefonieren kann. Persönliche Nachrichten (PN oder PM wie Personal Message) sind in Zeiten von WhatsApp und anderen Messangern viel beliebter als altmodische E-Mails. Ich muss mir nicht einmal eine E-Mail-Adresse merken, sondern werde „automagisch“ mit meinen Freunden und Bekannten im Adressbuch meines Telefons verbunden. Möglich machen dies umfangreiche Rechte, die die Apps einfordern, wenn man sie auf seinen Geräten installiert. Dass wir dabei die Datenschutzrechte jedes einzelnen Kontaktes in unserem Adressbuch verletzen, binden einen die Messenger-Dienste nicht auf die Nase.

((Quelle ohne Link((Amtsgericht Bad Hersfeld — Beschl. v. 15.05.2017, Az.: F 120/17 EASO))

Instant Messanger sind einfach, schnell und sexy. Aber wir verlassen uns dabei meist auf einen Anbieter mit einem zentralen Service. Ob dieser Anbieter seinen Dienst für immer anbieten wird, ist fraglich. Ob dieser Dienstanbieter unsere Daten nicht mit Geheimdiensten und Firmen teilt, ist sogar mehr als fraglich. Um dem vorzubeugen und sich sauber aus der Affäre zu ziehen, verschlüsseln mittlerweile die meisten Instant Messenger die Kommunikation mit einer Ende-zu-Ende-Verschlüsselung, deren Schlüssel selbst der Messenger-Dienst nicht kennen soll.

Daher hat der BND das Projekt „Aufklärung nicht-standardisierter Kommunikation im Internet“ (ANISKI) ins Leben gerufen, welches die Verschlüsselung der Messenger knacken soll.

Quelle((Andre Meister, „Projekt „ANISKI“: Wie der BND mit 150 Millionen Euro Messenger wie WhatsApp entschlüsseln will“, Artikel mit Veröffentlichung von geheimen Haushaltsunterlagen und Stellungnahme des BND, NetzPolitik.org, 29.11.2016))

Die Diensteanbieter sind gewinnorientierte Firmen. Die Gewinne sprudeln nicht durch Magie, nur weil jemand deren kostenlosen Apps und Dienste verwendet. Das Geld muss irgendwo herkommen.

„Kostenlose Dienste sind nicht kostenlos. Wir bezahlen sie mit unseren persönlichen Daten.“

Persönlichen Daten lassen sich im sozialen Netzwerk nur sehr mühselig wieder löschen? Kein Wunder, denn sie sind Geld wert. Facebook hat zum Beispiel 2016 einen Reinerlös von knapp sieben Milliarden Dollar erwirtschaftet. Die persönlichen Daten der User und komplette Personenprofile werden an Firmen verkauft, die im Bereich Werbung und Meinungsumfragen tätig sind und entsprechende, speziell an den Nutzer angepasste Werbung in den sozialen Netzen schalten. Die meisten Menschen nutzen die kostenlosen Dienste der großen Internetkonzerne und vergessen dabei einen universellen Grundsatz:

„Sie sind nicht der Kunde, Sie sind die Ware!“

Das Internet vergisst nichts

Wir müssen uns darüber im Klaren sein, dass digitale Daten, werden sie einmal in das Netz gestellt, durch uns nur noch extrem schwer zu kontrollieren oder gar zu entfernen sind. Es gibt die Gefahr, dass Dritte sie auf dem Weg zum Empfänger mitlesen, speichern und verkaufen. Diese Dritten können überall sitzen. Das Internet ist vom Konzept her deshalb dezentral, da es im Wortsinne atombombensicher sein sollte. Der Verkehr in ihm wird über sogenannte „Router“ verteilt, welche untereinander verbunden sind.1 Sie leiten den Verkehr so, dass es zu keinen Staus kommt. Ruft man eine Website auf, so kann es passieren, dass der Verbindungsaufbau von Kaiserslautern nach Dublin über Moskau, HongKong und New York, also einmal um die ganze Welt herum, schneller ist, als eine viel direktere, aber gerade überlastete Verbindung.

Es gibt ca. 340 internationale Hauptinternetknotenpunkte. An diesen hängen wiederum viele hunderte weitere große Router. Einige der Router stehen vielleicht in Ländern, die ein Interesse daran haben, Daten zu sammeln. Vielleicht nutzt gerade ein künftiger Staatspräsident oder ein Vorstandsmitglied seinen Mailaccount? Informationen waren schon immer Macht – auch und gerade „unter Freunden“.

Quelle((Greg’s Cable Map, Website: cablemap.info, Lage der internationalen Unterseekabel, Stand 04.2018))

Quelle((„Map of the Internet“, Infopedia, abgerufen 11.04.2022))

Dezentrale Sicherung Ihrer Kommunikation

Sie sind Kunde der Telekom? Das ist interessant, denn die Telekom ist an den europäischen Hauptknotenpunkt De-CIX (mit Sitz in Frankfurt am Main) primär über die Firma Level3 angebunden. Diese sitzt in den USA. Die Telekom selbst hat nur eine sehr schmalbandige Verbindung über „deutsche“ Kabel an den De-CIX. Wenn Sie also eine europäische (auch deutsche) Website aufrufen, deren Hoster (Server) nicht an das Telekom-Netz, sondern, so wie es sich eigentlich gehört, an das Netz des De-CIX angebunden ist, dann läuft die Kommunikation in der Regel über die Vereinigten Staaten. Vermutlich wird also die Masse der E-Mails, die Sie empfangen, über Router laufen, auf denen die NSA mitliest.

Seien Sie also unbesorgt: Der BND liest u.a. im Rahmen des Projektes „Eikonal“Ihre Mails mit einiger Wahrscheinlichkeit mit und tauscht sie teilweise mit der NSA aus.5 15 6 7

Ein übliches Vorgehen unter guten Freunden. 8 De-CIX hat gegen das „BND-Gesetz“ oder „G10-Gesetz“, welches das Fernmeldegeheimnis aushebeln soll, bereits Klage eingereicht. Auch der ehemalige Präsident des Bundesverfassungsgerichtes, Prof. Dr. Hand-Jürgen Papier, hält das Vorgehen des BND für „insgesamt rechtswidrig“. Der Historiker Prof. Dr. Foschepoth findet noch viel deutlichere Worte über den BND, den er für ein „Ziehkind der USA“ hält. Aber auch über die NSA hat er eine klare Meinung:

Quelle((Peter Pilz, „Ich darf die Anregung weitergeben“, peterpilz.at, österreichischer Politiker, 23.10.2015, Wien))

Quelle((Deutscher Bundestag – Stenografischer Dienst, Vorläufiges Stenografisches Protokoll 18/3, 1. Untersuchungsauschuss, Zeugenaussage Peter Schaar, Seite 6 ff, Seite 21 ff, Wikileaks, 12.05.2015))

Quelle(( Thorsten Denkler, „Geheime BND-Mails enthüllen Streit um Datenweitergabe an NSA“, Sueddeutsche.de, 12.11.2015, München))

Quelle((7§ 10 Absatz 4 Gesetz zur Beschränkung des Brief-, Post- und Fernmeldegeheimnisses (Artikel 10-Gesetz – G 10) ))

Quelle((Deutscher Bundestag, Dokument: „Zeuge verteidigt die Kooperation mit NSA“, 2016, Berlin))

Quelle((DE-CIX Management GmbH, Pressemitteilung, „Informationen zur Klage gegen die Bundesrepublik Deutschland“, 16.09.2016, Frankfurt am Main))

Quelle((Prof. Dr. Hans-Jürgen Papier, „Beschränkungen der Telekommunikationsfreiheit durch den BND an Datenaustauschpunkten“, Seite 14, Neue Zeitung für Verwaltungsrecht, 01.08.2016, München))

Quelle((Patrick Gensing, „Der BND ist ein Ziehkind der USA“, Interview mit Prof. Dr. Foschepoth, Tageschau.de, 07.07.2014, Hamburg))

Quelle((Prof. Dr. Josef Foschepoth, „Josef Foschepoth: „Verfassungswidrig!“, Vandenhoeck & Ruprecht; 1. Edition (11. September 2017))

Quelle((Prof. Dr. Josef Foschepoth, „Josef Foschepoth: „Überwachtes Deutschland““, private Website foschepoth.wordpress.com, Stand 04.2018))

Quelle((„Geheimakte BND & NSA: Operation Eikonal – das Inland als „virtuelles Ausland““, Stefan Krempl, heise.de, 09.04.2017))

Quelle((„Geheimakte BND & NSA: Die rätselhafte Supergeheim-Operation Glotaic“, Stefan Krempl, heise.de, 16.04.2017))

Quelle((„Geheimakte BND & NSA: Der BND spioniert am größten Internetknoten der Welt“, Stefan Krempl, heise.de, 23.04.2017))

Quelle((„NSA-Skandal und BND-Überwachung: Internet-Knoten De-CIX klagt gegen die Bundesrepublik“, Monika Ermert, heise.de, 16.09.2016))

"Die NSA darf in Deutschland alles machen. Nicht nur aufgrund der Rechtslage, sondern vor allem aufgrund der intensiven Zusammenarbeit der Dienste."

Prof. Josef Foschepoth, Uni Freiburg, Süddeutsche 2013

Quelle((„“Die NSA darf in Deutschland alles machen““, Oliver Das Gupta, Süddeutsche.de, 09.08.2012))

Läuft die Kommunikation über Satelliten, so hat der BND dafür die sogenannte „Weltraumtheorie“ entwickelt. Ein Kommunikationssatellit befindet sich im Erdorbit und damit außerhalb des Grundgesetzes. Man darf ihn daher aus Bad Aibling folgenlos abhören und die gewonnenen Erkenntnisse mit der NSA in einem „Ringtausch“ teilen. 3 Ist das nicht kreativ? Offensichtlich schwebt das geplante BND-Gesetz ebenfalls über unserem Grundgesetz.

Sie werden womöglich einwenden, dass der BND nur die Telekommunikation zwischen Ausländern abhören will. Wozu wurde aber dann die „Weltraumtheorie“ entwickelt? Ganz einfach: Der Datenverkehr lässt sich nicht einfach in „ausländisch“ und „inländisch“ aufteilen. Das Internet kennt schließlich keine Grenzen, und so reisen auf den jeweiligen Medien (Funk, Kupfer, Glasfaser, etc.) in- und ausländische Datenverkehre. Um diese unterscheiden zu können, muss man sich die einzelnen Datenpakete genauer ansehen. So bleibt es nicht aus, dass man technisch bedingt auch „deutsche“ Benutzer abhören muss.

Quelle((Deutscher Bundestag, NSA Untersuchungsausschuss, Karl Otto Sattler, „Defizite beim BND in der Datenschutzpraxis“, Dokument zur Zeugenvernehmung „Frau F.“, 09.10.2014, Berlin))

Quelle((Deutscher Bundestag, NSA Untersuchungsausschuss, Dr. Winfried Dolderer, „Rechtsgrundlagen der NSA-Kooperation erörtert“, Dokument zur Zeugenvernehmung von Dr. Martin Ney, Auswärtiges Amt; Christina Polzin, Bundesinnenministerium; Monika Genkova, Bundesamt für Verfassungsschutz, 26.02.2016))

Quelle((Deutscher Bundestag, „Rechtsgrundlagen des Datenaustauschs“, Kurzmeldung, 26.02.2016))

4Bundesrat, „Entwurf eines Gesetzes zur Ausland-Ausland-Fernmeldeaufklärung des Bundesnachrichtendienstes“, Drucksache 430/1/16, Empfehlungen des Rechtsausschusses, Seite 3 ff, 23.09.2016, Berlin

5Kay Rechthien, „Sachverständigen-Gutachten gemäß Beweisbeschluss SV-13“, Chaos Computer Club, 30.09.2016, Hamburg

Quelle((„Geheimakte BND & NSA: Bad Aibling und die „Weltraumtheorie““, Stefan Krempl, heise.de, 26.03.2017))

Wer jetzt noch glaubt, dass die Komödie „Das gibt Ärger!“, in der zwei Geheimagenten die Ressourcen eines Geheimdienstes für das Anbandeln mit Frauen missbrauchen, unrealistisch sei, dem sei gesagt, dass es nachweislich ein dutzend Fälle gab, bei denen Mitarbeiter der NSA die Datenbanken zur Überwachung ihres privaten Umfeldes missbrauchten.

Quelle((Stellungnahme Inscpetor General National Security Agency George Ellard zur Anfrage von Senator Chuck Grassley vom 11.09.2013))

Können die Geheimdienste die gesamte Kommunikation aller Menschen auf der Welt abhören und abspeichern? Kurz gesagt: leider ja.

Methoden der Erfassung

Denkt man an Datensammler, denkt man in der Regel an die großen Internetkonzerne wie Google, Facebook, Apple oder Microsoft. In Deutschland sammeln aber auch noch viele andere Firmen Daten von uns. Das ist uns nicht bewusst, wir verbinden es nicht mit dem Internet und wir haben uns im Laufe der Jahre daran gewöhnt. Seien es Auskunfteien, wie die Schufa, die unsere Kreditwürdigkeit bewertet, ohne dass jemand genau weiß, wie die Ergebnisse entstehen. Seien es die Adresshändler, die mittlerweile auch sehr detaillierte Angaben zu unserem Kaufverhalten und unseren persönlichen Interessen verkaufen. Seien es die Versicherungen, die untereinander Daten über den Ablauf unserer Versicherungsfälle miteinander austauschen. Die weitaus größte und umfangreichste Sammlung betreibt aber unser Staat, die Kreise und die Gemeinden. Aber nicht nur das, sie verkaufen diese „mikrogeografischen“ Daten auch noch an Dritte.

Neben den offensichtlichen Erfassungsmethoden über Fragebögen und Selbstauskünfte existieren vielfältige andere Möglichkeiten der Erfassung von persönlichen Daten, bei denen sich der Nutzer nicht bewusst wird, was alles erfasst und ausgewertet werden kann.

Welche Seiten wir im Internet wann und wie lange besucht haben, speichert unser Router. Mit wem wir wann wie lange telefonierten, ebenfalls. Wenn wir einen Einzelverbindungsnachweis angefordert haben, dann werden diese Daten auch bei unserem Telekommunikationsdienstleister gespeichert. Die Streamingdienste speichern, wann wir welchen Film geschaut haben und an welcher Stelle wir abschalteten. Jede Spielkonsole meldet sich beim Einschalten beim Onlinedienst des Herstellers an. So kann unser Nutzungsverhalten protokolliert werden. Die Browser auf unserem Mobiltelefon und unseren Rechnern speichern in der Regel ebenfalls den Browserverlauf und etliche Cookies, die die besuchten Webseiten protokollieren. Unsere Kameras, auch die im Smartphones, können in den sogenannten EXIF-Daten speichern, wer wann und wo das Bild aufgenommen hat. Die Sprachassistenten speichern im Fall von Google alle, auch gescheiterte Anfragen als Audiofile. Und vor der Tür steht das Internet der Dinge, bei dem Haushaltsgeräte miteinander vernetzt sind und dadurch „smart“ werden sollen.

Quelle((„Aktivitätseinstellungen und Google Nest“, support.google.com, abgerufen 11.04.2022))

„Der Wäschetrockner flirtet mit dem Video und sendet Strahlen aus – ein elektronischer Zoo Die Kaffeemaschine törnt den Toaster an – ich krieg die Kurve nicht mehr! Oh Mann, oh Mann! Falsch programmiert!“

Spliff, „Computer sind doof!“, Album „8555“, 1982

Sage mir, was du kaufst …

Fintech, aber auch etablierte Banken bieten neue „Produkte“, die besser auf den Kunden zugeschnitten sind. Dazu muss man nur zustimmen, dass alle Kontobewegungen weitergegeben werden können. Wenn die Schufa an die Daten der Rabattkarten, der Buchungssätze der Banken und an die von Apple- und Google-Pay kommt … ach … Datenschutz, Datenschatz, legal, illegal, scheißegal, denn das Betriebsgeheimnis regelt.

Es wird beim Datenschutz mit zweierlei Maß gemessen. Das ist keine Boshaftigkeit, sondern im Verfahren begründet. Ich hatte mich einmal mit Peter Schaar nach einer Veranstaltung unterhalten, welche Möglichkeiten denn der Datenschutz hätte, Firmen Verstöße nachzuweisen. Danach war mir klar, warum die Datenschutzbeauftragten der Länder lieber an die kleinen Leute gehen. Das verspricht einfache Erfolge. Wie zuvor erwähnt: Dies ist keine böse Absicht oder eine Verschwörung, sondern schlicht in der Sache begründet. Die Alternative wäre, die Datenschutzbehörden aufzulösen. So tun diese Behörden eben, was sie können.

Firmen wie die Schufa lassen sich nicht in die Karten schauen und da bedarf es schon eines Whistleblowers, wenn wir näheres erfahren wollten. Nur Firmen, die offensichtliche Verstöße begehen, kann man angehen. Die Firmen, die das (Finanz-) Leben der Menschen kontrollieren, die sind zu schlau, sich erwischen zu lassen, deshalb haben die Datenschutzbehörden diese nach dem Motto im Auge: „Wehret den Anfängen!“.

International agierende Firmen der Informationstechnologie, wie Meta, Alphabet, Microsoft und Apple beschäftigen zwar Heerscharen von Anwälten, verloren aber in der Vergangenheit die gesetzlichen Regelungen in der EU aus den Augen – oder dachten, sie seien unangreifbar. Die Strafen zahlten sie zwar aus der Portokasse, aber der Ruf war trotzdem angeschlagen. Es wird immer schwieriger, auch diesen Firmen konkrete Datenschutzverletzungen nachzuweisen.

Quelle((Angelika Breinich-Schilly, „Fintechs brauchen umfassende Datenschutz-Konzepte“, Interview mit Gregor Dorfleitner und Lars Hornuf, springerprofessional.de, 14.01.2020))

Geteilte Daten, gute Daten?

Die EU kam 2022 auf die Idee, das Monopol des Messengers WhatsApp in Europa mittels des Digital Service Acts (DSA), der generell die Pflichten von Gatekeepern regelt soll, zu brechen. Auch wenn WhatsApp in den USA eine eher untergeordnete Rolle spielt, ist auch dort der Marktführer von Meta: Der Facebook Messenger ist in den USA mit über 80 % Marktanteil der eindeutige Platzhirsch. Ganz eindeutig dominiert Meta den Messengermarkt weltweit.

Ziel ist es, dass sich Nutzer von Telegramm und WhatsApp & Co gegenseitig aus ihren Messengern Nachrichten schicken können. Das ist ersteinmal eine gute Idee, aber diese Interoperabilität setzt aber auch den Austausch von personenbezogenen Daten und damit von Metadaten voraus. Schreibe ich beispielsweise mittels WhatsApp eine Nachricht an einen User, der Threema nutzt, kann dieser auch gleich WhatsApp benutzen, was er aber aus Datenschutzgründen eben bewusst nicht installiert hat. Überspitzt gesagt, ist dies ein digitaler Missbrauch. Facebook freut sich, kommt es doch so an Daten heran, an die es nie käme. Besser noch: Diese Daten sind „wertvoll“, weil sie von Usern stammen, die auf Datenschutz wert legen.

Dass Threema und Signal nun auf die Barrikaden gehen, verwundert nicht und ist begrüßenswert. Jeder, der Meta aus Datenschutzgründen meidet, würde gezwungen werden, auf Messenger zurückzugreifen, die sehr wenig Nutzerzahlen haben, was das Ganze noch absurder macht.

Aber es kommt noch schlimmer! Sag der Verschlüsselung zum Abschied leis‘ Auf Wiedersehn‘! Für den Austausch der Nachrichten müssten diese an den Schnittstellen entschlüsselt werden. Das lassen wir nun sacken und bei aller Phobie gegen Verschwörungstheorien fragt man sich unwillkürlich schon, wer denn bitte etwas _davon_ hat?

Quelle((Thomas Spinnler, „Volltreffer gegen die Big-Tech-Übermacht?“, tagesschau.de, 05.07.2022))

Quelle((Andreas Proschovsky, „Signal und Threema: Sichere Messenger wollen von EU-Zwang zu Interoperabilität nichts wissen“, derstandard.de, 09.07.2022))

Quelle((Matthias Mehner, „Nutzerzahlen Messenger-Apps Deutschland und weltweit“, Messengerpeaople.com, 02.03.2022))

Anonymität war gestern

Ist die Datenerfassung schlimm? Wenn sie mit Ihren persönlichen Daten verknüpft wird, mit Sicherheit. Klar, man muss einen Google-, Apple- oder Microsoft-Account nicht mit seinem Realnamen benutzen, aber spätestens, wenn Ihre Smartphone-Telefonnummer mit Ihrem Realnamen in einem anderen Adressbuch vom Dienstanbieter verglichen wird, werden Ihrer Identität beide Namen zugeordnet. Jeder weiß, dass man heute selbst für eine einfache Gmail-Adresse eine echte Telefonnummer vorhalten muss. Die anonyme Nutzung von Prepaid-Karten1 ist seit Juli 2017 nicht mehr möglich, also steht in einer Datenbank Ihre Telefonnummer zusammen mit Ihrem Namen. Wenn Sie einen Telefonvertrag haben, dann wird dieser bei den Auskunfteien ohnehin als Konsumkredit gespeichert, meist ist ja ein Handy mit dem Vertrag subventioniert.

Wer garantiert mir, dass Programme auf dem PC, Apps auf dem Handy oder die Firmware des WLAN-Radios nicht Spionage-Funktionen haben? Woran kann ich das erkennen? Wenn es gut gemacht ist, hat man als Normalverbraucher kaum eine Chance, Spionagefunktionen zu erkennen. Selbst wenn man sich im Router die Zieladressen des Gerätes anzeigen lässt, dem man misstraut, so kann ein Kontakt nach Hause auch einfach nur die Updatefunktion oder eine Lizenzschlüsselabfrage sein.

Quelle((Michael Heßburg, „Datenschutz durch eine anonyme SIM-Karte?“, Tellerrandforschung.de, 22.06.2017, Seeheim-Jugenheim))

Wem gehören meine Geräte?

https://commons.wikimedia.org/wiki/File:PlannedObsolescencePCB_german.png

Erinnern Sie sich noch, was geplante Obsoleszenz (Verschleiß) ist? Berühmt waren die Tintenstrahldrucker, die nach einer bestimmten Anzahl von Reinigungsvorgängen einfach den weiteren Betrieb verweigerten. Der Hersteller rechtfertigte dieses Verhalten damit, dass das Vlies, welches die überschüssige Tinte auffängt, dann vollgesogen wäre. Denkbar ist in dieser Richtung vieles. Warum sollte man nicht ein im Netz hängendes Gerät „defekt“ gehen lassen, wenn der Hersteller meint, dass es an der Zeit wäre, dass sich der Kunde ein neues kauft? Viele Firmwares sind heute verschlüsselt, die Beweisführung also eher schwierig, sodass sich der eine oder andere Hersteller vielleicht zu solchen „Sicherheitsmaßnahmen“ hinreißen lässt.

Quelle((„Wie die Hersteller tricksen“, sueddeutsche.de, 17.04.2012))

Digital gefälscht

So ein Drucker druckt nicht nur, nein, er merkt sich auch, wie viele Seiten – auch leere – bereits gedruckt wurden. Die großen Druck- und Kopierstationen in Firmen speichern sogar alle Druck- und Kopieraufträge auf einer internen Festplatte. Auch das Hinterteil der Chefsekretärin am Abend der Betriebsfeier. Die Daten sollten gelöscht werden, wenn der Leasingvertrag ausläuft. Aber wer denkt schon daran? Sie werden jetzt sagen, dass das doch schlicht zu viele Daten für eine Festplatte bei einer Nutzung über mehrere Jahre wären. Das stimmt schon. Aber die werden folgendermaßen komprimiert:

https://commons.wikimedia.org/wiki/File:BarackObamaLongFormBirthCertificate-Cropped.jpg

Erinnern Sie sich noch an den Skandal um die Geburtsurkunde des US-Präsidenten Barack Obama? Die sei angeblich gefälscht gewesen. Dabei wurde sie nur mit einem Druckcenter der Firma Xerox kopiert. Um Speicherplatz zu sparen, durchsucht die Texterkennung des Gerätes gleiche Buchstaben und – Sie ahnen es – speichert und verwendet nur einen einzigen dieser gescannten Buchstaben. Sind also auf einer Seite fünfzig gleiche Buchstaben „A“, so druckt das Gerät anstelle der verschiedenen „A“s immer nur ein einziges A aus dem Speicher. Manchmal vertut sich auch die Texterkennung und verwechselt eine 6 mit einer 8, einer 3 oder einer 9. Das sorgt für Erheiterung bei der Steuerprüfung. Gut, das ist Schnee von gestern. Hoffentlich.

Quelle((„31C3: Xerox womöglich Grund für Obama-Verschwörungstheorien“, Alexander Trust, Macnotes.de, 29.12.2014))

Fingerabdrücke auf Ausdrucken

Aktuell ist aber, dass manche Laserdrucker und -kopierer mindestens die Seriennummer als winzig kleinen Code aus gelben Pünktchen auf jeden Ausdruck mit ausgeben. Die Hersteller machen um den MIC (Machine Identification Code)1 ein Geheimnis, so weiß man nicht genau, was neben der Seriennummer noch „unsichtbar“ mit ausgedruckt wird. Überlegen Sie sich also zweimal, ob Sie das, was Sie da gerade drucken und weitergeben wollen, überhaupt dürfen. Einer NSA-Whistleblowerin brachte die MIC die Überführung und Inhaftierung ein.2 3 Wollen Sie die frisierten Firmenbilanzen weitergeben und glauben, dass in dem Falle abfotografieren eine clevere Lösung sei, dann weise ich auf die EXIF-Daten hin, die sogar noch geschwätziger sind. Wir leben in gefährlichen Zeiten für Whistleblower.

Quelle((Rob Graham, „How The Intercept Outed Reality Winner“, 05.06.2017, Errata Security))

Quelle((„Machine Identification Code“, Wikipedia, abgerufen 11.04.2022))

Quelle((„Vom Drucker verraten: NSA-Dokument enttarnt Whistleblowerin“, Martin Holland, heise.de, 06.06.2017))

Digitale Assistenten gibt es schon lange, aber erst heute sind sie langsam brauchbar geworden.

Textvervollständigungsassistenten beschleunigen das Verfassen von Texten. Daher überprüfen zum Beispiel Google, Facebook & Co. den eingegebenen Text bereits während der Benutzer noch tippt und geben mehr oder weniger passende Textvorschläge. Dies geschieht auf Basis der gespeicherten personenbezogenen Daten. Idealerweise sind Ihre Daten mit einem identifizierbaren Account verknüpft. Was für den Benutzer so schön komfortabel aussieht, ist in Wahrheit ein echter Datenschutz-GAU.

Okay, Sophia!

Wir wollen doch nur lauschen: Digitale Assistenten

Digitale Assistenten gibt es schon lange, aber erst heute sind sie langsam brauchbar geworden. Textvervollständigungsassistenten beschleunigen das Verfassen von Texten. Daher überprüfen zum Beispiel Google, Facebook und viele andere Websites den eingegebenen Text bereits, während der Benutzer noch tippt, und geben mehr oder weniger passende Textvorschläge. Dies geschieht auf Basis der gespeicherten personenbezogenen Daten.

Wenn Sie jetzt glauben, dass Sie in ein Kontaktformular einer Website schreiben können, was Sie möchten, solange Sie es nicht absenden, so muss ich Sie leider enttäuschen. Viele Website-Betreiber benutzen „Session Replay“1. Dieses Tool zeichnet alles auf, was Sie auf deren Website schreiben, wohin sie die Maus bewegen und wie lange der Mauszeiger auf einem Bereich (vielleicht ein Bild oder ein interessanter Textabschnitt?) stehen bleibt, wie schnell oder langsam Sie scrollen und vieles mehr. Passen Sie also auf, wenn Sie etwa Ihrer Versicherung über deren Portal eine Schadensmeldung schicken. Die können auch lesen, was Sie dort wieder gelöscht haben. Sie sollten die Schadenssumme besser nicht nachträglich erhöhen.

Idealerweise sind die aufgezeichneten Daten mit einem Ihrer identifizierbaren Accounts verknüpft. Was für den Benutzer oft so schön komfortabel aussieht, ist in Wahrheit ein echter Datenschutz-GAU.

Entsprechendes gilt für die Sprachassistenten. Siri, Alexa, Cortina oder die namenlose Dame, die auf „Okay, Google“ hört, sind wirklich praktisch. Ich nutze die Spracherkennung gerade im Auto sehr gern. In der Regel wird die Spracherkennung nicht auf dem Gerät selber ausgeführt, sondern auf die firmeneigenen Server hochgeladen und dort verarbeitet. Wussten Sie, dass man aus der Stimme vielerlei Informationen extrahieren kann? Klar, die Stimmung bzw. der Stresslevels eines Anrufers wird auch von manchen Telefonhotlines ausgewertet. Fluchen Sie doch mal unfreundlich in den Hörer, wenn Ihnen das Auswahlmenü einer Hotline zu umständlich erscheint. In vielen Fällen werden Sie dann direkt zu einem realen Mitarbeiter durchgestellt. Wir waren aber bei den Informationen, die man aus einer Stimme heraushören kann. Neben der aktuellen Gefühlslage und dem Gesundheitszustand kann man sogar die soziale Herkunft, den Bildungsgrad und natürlich die Heimatregion heraushören. Diese Technik wird tatsächlich für Apps, beispielsweise gegen Depressionen, entwickelt. Seien Sie also nicht nur vorsichtig, was Sie sagen, wenn Sie Ihre Versicherung anrufen, sondern auch, was Sie nicht sagen.

Quelle((Fabia A. Scherbel, „Session-Replay: Viele beliebte Webseiten zeichnen jegliche Texteingabe auf“, Heise.de, 22.11.2017, Hannover))

Quelle((„Kann man Depressionen an der Stimme erkennen?“, Eva Tenzer, Badische-Zeitung.de, 26.09.2016))

Quelle((Michael Heßburg, „Ein Tag im Leben eines Überwachten“, Hessburg.de, 16.11.2021))

Trauen Sie Ihrer Zahnbürste?

Für nur 120 EUR, ein echtes Schnäppchen, kommen Sie in den Genuss, dass Ihre Zahnbürste Sie ausspioniert. Es gibt da einige tolle Geräte mit Bluetooth. Etwas von Oral B. Deren App verlangt aber teils umfangreiche Rechte, unter anderem auf den Kalender, die Kamera und natürlich auf das Internet. Ein Blick in die AGB lohnt immer und so erfährt man, dass die erhobenen Daten an Dritte weitergegeben und mit anderen Quellen kombiniert werden dürfen.

Wenn Sie eine solche Zahnbürste online bestellen, dann sehen Sie zu, dass Sie dies zu einer christlichen Zeit machen. Und bitte zügig bestellen, nicht herumdrucksen und den Mauszeiger über „Jetzt bezahlen“ kreisen lassen, das wirkt, als seien Sie sich nicht sicher, ob Sie sich die Waren leisten können. Wenn Sie zum Beispiel mit Ihrer Bank Mailverkehr haben, sollten Sie schon auf eine korrekte Rechtschreibung und eine angemessene Sprachwahl achten. Nicht nur Banken verfügen schon seit Jahrzehnten über Customer-Relation-Management-Systeme (CRM). Dort wird auch der persönliche Eindruck erfasst, den Sie bei dem Bankangestellten hinterlassen.

Quelle((„Oral-B-App sendet unnötig viele Daten“, test.de, 25.10.2017))

Freiwillige 24-Stunden-Überwachung

Einfacher kann man Ihre persönlichsten Daten erfassen, wenn Sie immer ein Fitnessarmband tragen.1 Die Hersteller räumen sich in den meisten Fällen auch Rechte an den erfassten Daten ein, die Sie mit Ihrem Kundenprofil bei dem Hersteller verknüpfen. Explizit wird meist auch darauf hingewiesen, dass man durch die Daten einige Erkrankungen erkennen könne. Gespeichert werden u.a. Ihr Schlafverhalten, der Kalorienverbrauch, die zurückgelegten Schritte und sonstige Aktivitäten. Nun, ich überlasse Ihnen, was mit „sonstige Aktivitäten“ gemeint sein könnte, rate Ihnen aber, das Band bei ehelichen Aktivitäten nicht zu tragen. Alles müssen Dritte nun wirklich nicht wissen.

Wobei: es gibt tatsächlich Apps, die die Qualität Ihres Sexuallebens anhand der Anzahl der durchgeführten Bewegungen, der Dauer und der Lautstärke ermitteln. Wenn Sie nie wieder „Wie war ich?“ fragen wollen, könnten diese Apps etwas für Sie sein.

Quelle((Maximilian Mertin, „Fitness-Tracker – Zum Umgang vom Fitness-Armband mit Ihren Daten“, Datenschutzbeauftragter-Info.de, 02.01.2017, Hamburg))

Wobei … es gibt tatsächlich Apps, die die Qualität Ihres Sexuallebens anhand der Anzahl der durchgeführten Bewegungen, der Dauer und der Lautstärke ermitteln. Wenn Sie nie wieder „Wie war ich?“ fragen wollen, könnten diese Apps etwas für Sie sein.

Intransparente Bewertungen der Kunden

Umstritten ist, ob es wirklich Onlineshops gibt, die die Preise der Waren an die Anschaffungskosten des Gerätes koppeln, mit denen der Kunden den Shop öffnet. Vermutlich gab es aber in der Vergangenheit einige solcher Fälle. Da das aber leicht zu überprüfen ist und man den „Useragent“ des Browsers auf beliebige Betriebssysteme einstellen kann, wird sich der Aufwand wohl nicht gelohnt haben.

Auskunfteien sind ein ständiger Quell des Ärgernisses für den Datenschutz.1 Ich habe keine Rechnung mit der Schufa oder der Creditreform offen. Tatsächlich war mein Scoring bisher vermutlich weit überdurchschnittlich, vermutlich, weil ich keine Handyverträge nutze und Ratenzahlungen auf Konsumartikel nicht mag. Aber genau weiß man das ja nicht, die Algorithmen, die die Menschen bewerten, sind natürlich Geschäftsgeheimnisse. Vermutlich erscheinen auch nicht alle Daten auf der Selbstauskunft, die die Firmen gespeichert haben über ihre… sagt man da wirklich „Kunden“?

Quelle((Prof. Dr. Michael Ronellenfitsch, „Dreiundvierzigster Tätigkeitsbericht“, Seite 165 ff, 31.12.2014, Wiesbaden))

Auskunfteien

Auskunfteien sind ein ständiger Quell des Ärgernisses für den Datenschutz. Nein, nein, ich habe keine Rechnung mit der Schufa oder der Creditreform offen. Tatsächlich war mein Scoring bisher weit überdurchschnittlich, vermutlich, weil ich keine Handyverträge nutze und Ratenzahlungen auf Konsumartikel nicht mag. Aber genau weiß man das ja nicht, die Algorithmen, die die Menschen bewerten, sind natürlich Geschäftsgeheimnisse. Vermutlich erscheinen auch nicht alle Daten auf der Selbstauskunft, die die Firmen gespeichert haben, über ihre … sagt man da wirklich „Kunden“?

Quelle((„Hessischer Datenschutzbeauftragter kritisiert die Schufa“, Stefan Krempl, heise.de, 08.09.2015))

Facebook kennt Sie besser als ihr Partner

Es gibt Studien darüber, dass die sozialen Netzwerke eine Person besser kennen und einschätzen können, als deren eigener Partner. Klingt erschreckend, oder? Ist aber nicht verwunderlich, wenn Sie sich mal überlegen, wie viele News, Texte, Bilder und Videos Sie auf Facebook bisher wohl geliked haben. Es sind bei mir in zehn Jahren Abertausende gewesen. Selbst wenn Sie aus Datenschutzgründen nur Bilder liken würden, so muss ich Ihnen leider mitteilen, dass Facebook schon lange eine Objekterkennung über die Bilder laufen lässt und die Bilder automatisch „taggt“.1 So weiß Facebook genau, was Sie auf Bildern gerne sehen. Weiß Ihr eigener Partner das auch so genau? Seien Sie ehrlich, vielleicht zur diamantenen Hochzeit. Facebook weiß hingegen sogar, wen Sie wählen werden. 2 3

Quelle1

Quelle((Jacqueline Büchi, „Big-Data-Guru Kosinski: «Ich habe Trump meine Facebook-Algorithmen nicht verkauft»“, Watson.ch, 22.08.2017, Zürich))

Quelle ohne Link((Siehe dazu den Cambridge Analytica-Skandal, der in der Insolvenz der Firma mündete.))

Bildersammler

Einige Firmen locken mit unbegrenztem Speicherplatz für Fotos. Un-be-grenzt! „Richtiger“ Cloud-Speicher ist normalerweise relativ teuer. Teurer z. B. als eine Prime-Mitgliedschaft. Warum machen die Anbieter das also? Die sind doch nicht der Weihnachtsmann. Nun, einerseits ist das Volumen durch die Internetverbindung der User recht limitiert; will sagen, es würde einfach zu lange dauern, eine Bildersammlung von mehreren hundert Gigabyte auf die Server zu laden. Allerdings bekommen die Unternehmen jede Menge Futter für ihre Big-Data- und KI-Algorithmen. Die Firmen erfahren enorm viel über ihre Kunden und deren Privatleben. Deshalb dürfen diese Bilder auch nicht verschlüsselt werden, denn damit könnten die Algorithmen nichts anfangen.

"Deine Fotos werden geordnet und können nach Orten und Inhalten durchsucht werden. Taggen ist nicht nötig. Wenn du dir beispielsweise die Fotos deines süßen Hundes ansehen möchtest, suche einfach nach "Hund".“

support.google.com

"Sicherer Fotospeicherplatz; bewahren Sie Ihre Fotos sicher und ohne Auflösungs- oder Qualitätsverlust auf. Geben Sie Speicherplatz auf Ihrem Smartphone frei; laden Sie unbegrenzt Fotos hoch und löschen Sie sie dann sicher von Ihrem Smartphone."

support.google.com

"Die Vorteile des Tarifs „Unlimited Photos“ von Prime Photos gilt nur für Dateien, die als Foto erkannt werden. Wenn ein Foto verschlüsselt wurde, kann es nicht von Amazon Drive als solches identifiziert werden und die Datei wird auf Ihren Speicherplatz angerechnet."

Amazon Prime Photos

Filterblasen

in weiterer typischer Fall von Big Data ist – natürlich – Facebook. Über eine Milliarde Benutzer generiert täglich unglaubliche Datenmengen, die von den firmeneigenen Servern gespeichert und analysiert werden. Bei der Verarbeitung von persönlichen Daten ist das Hauptziel der Firmen die Kundenbindung. Wenn der Kunde sich auf der Plattform des Unternehmens oder als Kunde wohlfühlt, wird er nicht zu einem Mitbewerber wechseln. Das Unternehmen muss die Wünsche und Vorlieben des Kunden erkennen und darauf reagieren. Gewinne erzielt das Unternehmen durch Bezahlung durch den Kunden selbst oder durch personalisierte Werbung.

Aber die sozialen Netzwerke wollen nicht nur wissen, was uns auf ihrer eigenen Plattform interessiert, sie spionieren uns auch noch auf allen anderen Seiten nach1, die einen Like-Button des jeweiligen Dienstes haben. Dazu muss man diesen nicht einmal anklicken, es reicht, wenn man noch gleichzeitig bei Facebook angemeldet ist und man keine Schutzmaßnahmen wie eine Sandbox oder einen Container für die Social-Media-Website eingerichtet hat.

Die Filterblase, unsere „virtuelle Komfortzone“, die uns in den sozialen Netzwerken dieses Gefühl der Geborgenheit vermittelt, ist vielleicht für die weltweite Zunahme der Akzeptanz von radikalen Meinungen und einfachen Lösungen für komplexe Sachverhalte mitverantwortlich. Auf Facebook tobte seinerzeit der Kampf zwischen Anhängern und Gegnern des geschassten Verteidigungsministers Theodor von und zu Guttenberg. Offene Schlagabtausche fördern jedoch nicht gerade den Wohlfühlfaktor. Seitdem hat sich bei Facebook hinter den Kulissen sehr viel getan.

Quelle((Bundeskartellamt, „Vorläufige Einschätzung im Facebook-Verfahren: Das Sammeln und Verwerten von Daten aus Drittquellen außerhalb der Facebook Website ist missbräuchlich“, Pressemitteilung, 19.12.2017, Bonn))

Je mehr persönliche Daten wir im sozialen Netzwerken preisgeben, desto kuscheliger wird die Blase, in der wir uns aufhalten. Datensparsamkeit würde hier also ganz real den Horizont erweitern.

Vom Kunden zum Rind

Facebook ist bedacht darauf, dass sich seine Kunden . . . nein, Kunden ist das falsche Wort . . . seine Ware? Das ist besser. Oder passt ein anderes Bild noch besser? Vielleicht eine gigantische Rinderherde auf einer riesigen argentinischen Ranch? Also, Facebooks Rinder sollen sich also wohlfühlen. Sie sollen nicht kämpfen. Facebook zog folglich neue Zäune zwischen den Rindern, die sich ohnehin nicht so gut verstanden. Wir kennen diese Zäune als Filterblasen. Man kann, wenn man es darauf anlegt, ein Stück weit über den Zaun schauen, aber man wird nur schwierig Teil der anderen Gruppe werden können. Daraus folgt, dass man nur mit Rindern zusammengeführt wird, die die eigene Meinung bestärken und ihr nicht widersprechen. Rinder werden zusammengeführt, die im realen Leben aufgrund der räumlichen Abstände nur schwierig zueinander gefunden hätten. Verschwörungsrinder. Identitäre Rinder. Chemtrail-Rinder. Es gibt Rinder, die glauben, die Erde sei eine Scheibe. Und niemand weit und breit, der ihnen widerspricht. Ein Paradies.

Quelle((„Aluhüte und Reptiloiden“, Interview mit Roland Imhoff, ruprecht.de, 13.06.2017))

Fake News

Wer ist noch nie auf eine Fake News hereingefallen, wenn die einem schlicht zu gut in das eigene Weltbild passte? Ich gebe es zu, auch mir ist es passiert. Ebenso habe ich auch einmal ein Video des renommierten und von mir sehr geschätzten Professor Harald Lesch „geliked“ und geteilt. Dabei schaute ich nicht auf die Quelle, die ein Facebook-Freund von mir für seinen Post verwendete. Es handelte sich um eine Fake News-Webseite mit einer Postfach-Adresse im Impressum. Ich löschte meinen Repost natürlich sofort, aber der Algorithmus von Facebook hatte längst gespeichert, dass ich dieser Quelle anscheinend vertraue. Es darf bezweifelt werden, dass Facebook wirklich alle Meta- und sonstige Daten in der Realität löscht, wenn der User sie löscht. Man selbst sieht sie nur nicht mehr.

Was sind Metadaten und warum sind die so interessant?

Kommt man auch an Metadaten, ohne die Internetleitungen direkt abzuhören? Sie haben nichts zu verbergen, aber Ihnen unbekannte Konzerne dürfen wissen, wann und wie oft Sie andere Webseiten besucht haben? Die interessieren sich für Ihre Besuche bei Ihrer Bank, bei ihren bevorzugten Newsportalen, bei Ebay und Amazon. Vor allem ist interessant, was Sie sich dort ansehen. Diese „Metadaten“ enthalten zum Beispiel nicht den Inhalt einer Mail oder eines Postings auf Facebook – sie enthalten gewissermaßen nur die Verbindungsdaten. Wer wann und wo welche Seite aufgerufen oder wem z. B. eine Mail oder Whats (WhatsApp-Kurznachricht) geschickt hat.

Aus diesen Metadaten kann man tatsächlich einiges ableiten. Sie sind die Kristallkugel der Datensammler. Ruft jemand am Ende des Monats mehrfach am Tag seinen Kontostand ab, so darf man wohl davon ausgehen, dass er auf sein Gehalt wartet, weil sein Konto leer ist, oder? Man könnte daraus schlussfolgern, dass dieser Mensch nicht kreditwürdig ist, da er augenscheinlich nicht mit Geld umgehen kann. Aber vielleicht wollte er auch nur nachsehen, ob PayPal schon die Reklamation zurückgebay hat? Ohnehin hat so ein Mensch aus der Logik eines Finanzdienstleisters sein Leben nicht im Griff. Entweder hat er generell zu wenig Geld oder er hat den Überblick verloren.

Anderes Beispiel: Ein Kollege und eine Kollegin benutzen Facebook auf ihren Smartphones. Sie schreiben sich nicht einmal private Nachrichten. Facebook muss nicht einmal die Inhalte mitlesen, um einer Liebschaft auf die Spur zu kommen. Da reichen die Metadaten.

Befinden sich die beiden öfter zu Mittag in einem kleinen Restaurant? Oder gehen im Park spazieren? Abends sind sie wieder zu Hause? Beide haben den Status „Verheiratet“ und einen anderen Partner angegeben. Gelegentlich treffen sie sich aber in einem Hotel. Facebook kennt meistens den Standort seiner Mitglieder sehr genau. Beide dürfen sich nicht wundern, wenn sie Werbung für „romantische Wochenenden zu zweit“ angezeigt bekommen, schließlich verkauft Facebook sehr zielgenaue Werbung.

Klar, Facebook bindet seine Nutzer in ein komplettes Social-Network-Biotop, dem der Nutzer auch nicht auf fremden Webseiten entgehen kann, denn viele bieten eben Like- und Share-Buttons für die großen sozialen Netzwerke an, die den Nutzer identifizieren können.

Mögen Sie Kekse?

Wie kommt man aber als normaler Webseitenbetreiber an die Informationen, welche Seite der Besucher vorher besucht hat? Man liest seine Cookies aus. „Cookie“ heißt übersetzt „Keks“. Jeder mag Kekse und freut sich, wenn er einen bekommt. Surfen wir im Netz, bekommen wir von jeder Seite mindestens einen eindeutig identifizierbaren Keks. Ähnlich wie Hänsel und Gretel hinterlassen wir so eine Spur aus Kekskrümeln auf unserem Rechner, die nicht nur die Website lesen kann, die uns den Cookie gab, sondern auch jede andere. Die Krümel verraten u. a. wo wir online einkaufen, ob wir dort als Kunde registriert sind, über welche Nachrichtenportale wir uns informieren und welche Hobbys wir haben. Für die Websitebetreiber ist dies praktisch, denn so kann er besser personalisierte Werbung schalten. Die Lebensdauer von Cookies ist unterschiedlich. Einige laufen nach einigen Minuten ab, andere sind gleichermaßen unlöschbar.

Quellen((„Cookies löschen nutzlos – Das fast unlöschbare Cookie“, Technologie4web.de))

Ortungsdienste? Wie funktionieren die?

Mehrfach bemerkte ich, dass die Menschen nicht wissen, wie die Navigationssatellitensysteme GPS, Galileo oder Glosnass überhaupt funktionieren. Oft höre ich, dass „der Satellit“ dem Navigationsgerät „sagt“, wo man ist. Das ist falsch. Satelliten senden ihre Position im Orbit und die mit den anderen Satelliten synchronisierte Atomzeit in Richtung Erde. Empfängt dort ein Gerät mit GPS-Funktion das Signal von mindestens vier Satelliten, so kann es eigenständig seine eigene Position (Längengrad, Breitengrad und Höhe über Null) durch die Laufzeitunterschiede der Satellitensignale errechnen. Ein navigationsfähiges Gerät wird erst durch eine Datenverbindung zum Internet zur Plaudertasche – es kommuniziert nicht mit den Satelliten.

Google schickte mich in das Gefängnis

Wer, was, wann wo und mit wem? Sind im Handy die Ortungsdienste (GPS) aktiviert, wird von Ihnen in der Regel durchgehend ein Bewegungsprofil erstellt, welches Sie z.B. bei Google im „Dashboard“ in der Timeline einsehen können. Ich besuchte neulich meine Mutter in Kassel. Sie wohnt dort in der Nähe des Parks Schönfeld. Google zeigt mir jetzt in der Timeline an, dass ich die „JVA Kassel II“ besucht hätte, die ebenfalls dort angrenzt. Ich war nicht einmal in Sichtweite der Justizvollzugsanstalt. Ich hoffe einfach mal, dass an dem Tag dort niemand ausbrechen wollte und ich als Ortsfremder nicht in das Visier der Ermittlungsbehörden komme.

Stauerkennung in Echtzeit

Google sammelt Daten aus dem Fahrzeug und wertet sie aus. Die Firma holt sich die Staumeldungen nicht via TMC (Traffic Message Channel) aus dem Radio. Man kann doch viel schneller und genauer feststellen, an welchen Stellen der Verkehr langsamer als sonst fließt, wenn man die Autos beobachten könnte. Dazu wertet Google die anonymisierten GPS-Daten aus tausenden Android-Geräten aus. So kommt es, dass man (tolle Sache!) sogar Staus vor Ampeln oder Bahnübergängen quasi live im Routenplaner angezeigt bekommt.

Positionsbestimmung ohne GPS?

Aber nicht nur Google kann Ihren Standort und Ihre Geschwindigkeit feststellen. Nein, das kann eben jede x-beliebige Website mittlerweile auch, wenn sie Zugriff auf Ihre sogenannten „Standortdaten“ hat.1 Den Standort kann man auch ohne GPS relativ genau feststellen2, in dem man die Mobilfunksender und/oder die WLAN-Hotspots in der Umgebung und deren Empfangsstärke mit vorhandenen Datenbankeinträgen3 vergleicht. Google dürfte die größte, genaueste und aktuellste Datenbank dieser Art besitzen.4

Quelle((„Standort im Browser ermitteln per HTML5 Geolocation API“, selfhtml5.org, 08.08.2014))

Quelle((„So funktioniert die HTML5-Lokalisierung“,Daniel Behrens, pcwelt.de, 03.01.2014))

Quelle((„All the networks. Found by Everyone.“, Lister aller WLAN-Hotspots weltweit))

Quelle((„Datenschützer: Street-View-Autos scannen private Funknetze [Update]“, Volker Briegleb, heise.de, 22.04.2010))

Wir werden überwacht und rufen „Hurra!“

Aber wir wollen jetzt nicht unfair gegenüber Google sein. Seit März 2018 gibt es eCall! Die Absicht dahinter ist hehr: schnellere ärztliche Versorgung nach einem Autounfall.1 eCall ist eine Blackbox mit GPS und einem Mobilfunkmodul. Ab 2018 muss jedes neue Fahrzeugmodell in der EU über dieses automatische Notrufsystem verfügen. eCall ist über das OBD-System (On Board Diagnostic) mit den Sensoren des Fahrzeugs verbunden. Kommt es zu einem Unfall, ruft eCall die Rettungsdienste. So weit, so gut.

Quelle((„eCall: Elektronischer Schutzengel im Auto“, ADAC.de, 03.04.2018, München))

Quelle((„Das sollten Sie über eCall wissen“, smh/dpa, spiegel.de, 28.04.2015))

Leider wollen die Automobilhersteller über dieses System, das im Prinzip ständig aktiv sein könnte, nicht nur im Falle eines Unfalles – „Zusatzdienste“ anbieten. Neugierig waren sie schon immer. Aber auch die Versicherer haben bereits Interesse an der Sammlung von Fahr(er)profilen angemeldet:

Quelle((„ADAC Untersuchung: Datenkrake Pkw“, ADAC.de, München))

Quelle((„Vernetzt und verraten“, Christof Vieweg, zeit.de, 15.02.2016))

„Sie bremsen öfter sehr scharf, beschleunigen danach wieder stark und pflegen einen eher „eckigen“ Fahrstil. An Stop-Schildern bremsen Sie niemals bis zum völligen Stillstand ab. Dies sind Indikatoren, die auf ein erhöhtes Versicherungsrisiko schließen lassen. Ihr Beitrag wird mit einem Risikozuschlag versehen.“

Eine finstere Zukunftsvision? Leider nein. Schon jetzt gibt es etwa die App „Allianz BonusDrive“, die genau das Beschriebene macht.

Mein Auto spricht mit fremden Autos!

Auch neu ist pWLAN (Public WLAN) in Kraftfahrzeugen. Dieses Fahrzeug-zu-Fahrzeug-Kommunikationssystem wird als „Blick um die Ecke“ angepriesen2 und ist primär für autonomes Fahren interessant, denn es ist eine Art Sensoren-Sharing, eine deutliche Erweiterung des Blickfelds der Fahrzeuge. Weiterhin wird es möglich sein, vor herannahenden Rettungs- und Einsatzfahrzeugen zu warnen. Das System funktioniert in einem Radius von etwa 500m. Wie bei eCall auch wird es bei pWLAN nicht lange dauern, bis jemand auf die Idee kommt, das System für kommerzielle Zwecke zu verwenden.

Wenn Datenschützer schon bei der normalen Notruffunktion des eCall-Systems Bedenken haben,3 wie werden sie dann erst pWLAN in Kraftfahrzeugen beurteilen? Neben den datenschutzrechtlichen Bedenken komm das Sicherheitsproblem hinzu, dass man fingierte Staus und ähnlichen Schabernack mit etwas Bastelei und ein paar handelsüblichen WLAN-Sticks „entstehen“ lassen kann.

Quelle((„Mit dem Ziel, die Sicherheit im Straßenverkehr zu erhöhen, lässt Volkswagen Fahrzeuge ab 2019 miteinander kommunizieren“, Volkswagen AG, 28.06.2017, Wolfsburg))

Quelle((„IEEE 802.11p“, wikipedia.de, abgerufen 12.04.2022))

Überwachung des ruhenden Verkehrs

Wenn Datenschützer schon bei der normalen Notruffunktion des eCall-Systems Bedenken haben, wie werden sie dann erst pWLAN in Kraftfahrzeugen beurteilen? Neben den datenschutzrechtlichen Bedenken kommen für mich noch Sicherheitsprobleme hinzu, denn ich gehe noch Wetten ein, dass man fingierte Staus und ähnlichen Schabernack mit etwas Bastelei und ein paar handelsüblichen WLAN-Sticks „entstehen“ lassen kann.

Quelle((Thilo Weichert, „Datenschutz im Auto“, Unabhängiges Landeszentrum für Datenschutz Schleswig Holstein, 30.01.2014, Kiel))

(Park-) Raumüberwachung

Erinnern Sie sich noch daran, wie es war, als Sie noch anonym einen öffentlichen Parkplatz benutzen und ebenso unbeobachtet einen Parkschein ziehen konnten? Damit Sie sich auch beim Parken sicher fühlen können – und weil es so schrecklich bequem und ultracool ist – können Sie seit einigen Jahren via SMS ein virtuelles Parkticket ziehen1 – wenn es denn funktioniert2. Einen Boom wird diese Technik sicher erleben, wenn das Bargeld endlich, so wie in Schweden konkret geplant, abgeschafft würde. 3 Die Abschaffung kann man mit der Bekämpfung des Terrors, der kriminellen Organisationen und der Schwarzarbeit rechtfertigen. Nebeneffekt ist, dass der Staat nun jedweden Geldfluss im Blick hat. Die totale finanzielle Überwachung!

Quelle((Hannah Schmitt, „Service funktioniert nicht immer“, Generalanzeiger Bonn, 22.02.2016, Bonn))

Quelle((Nils-Victor Sorge: „Bargeld-Abschaffung – warum Schweden plötzlich nervös wird“, Manager-Magazin.de, 20.02.2018, Hamburg))